Получить бесплатно SSL сертификат от Let’s Encrypt

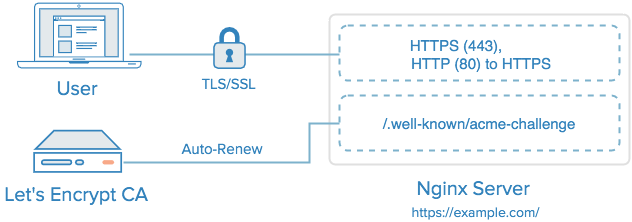

Следующая организация, занимающаяся выдачей бесплатных сертификатов, называется Let’s Encrypt.

Возникла данная организация вследствие сотрудничества таких известных компаний Chrome, Mozilla и некоторых других. Основная затея этой организации заключается в том, что бы выдавать качественные SSL-сертификаты бесплатно.

В принципе, на сегодняшний день это довольно таки не плохой вариант получения бесплатного SSL-сертификата. Потому, как он практически не уступает платным сертификатам за исключением некоторых недостатков.

Самый основной такой недостаток заключается в том, что сертификат выдается сроком до 90 дней. То есть, по истечении трех месяцев вам нужно будет этот сертификат продлять. Для продления у вас есть три способа:

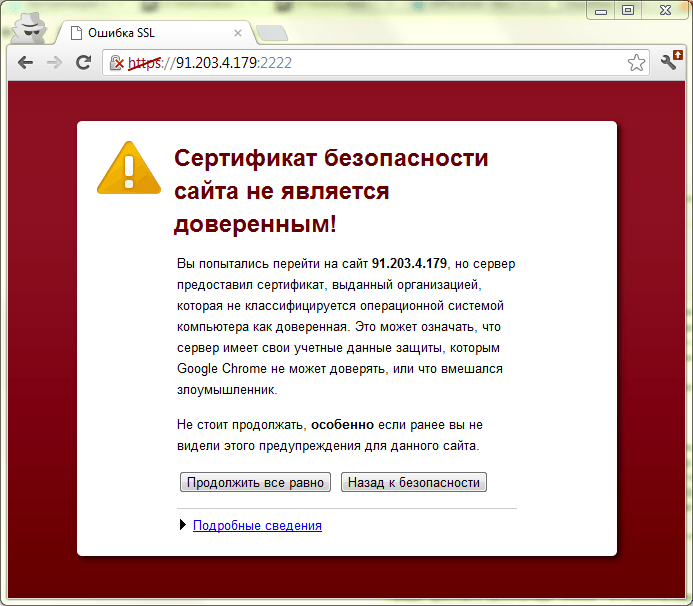

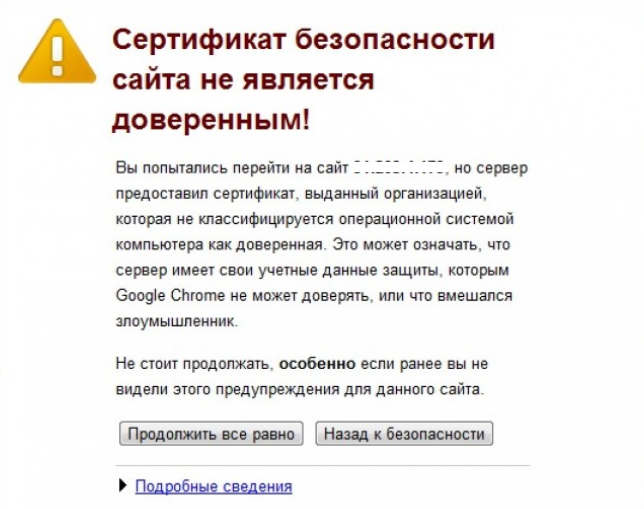

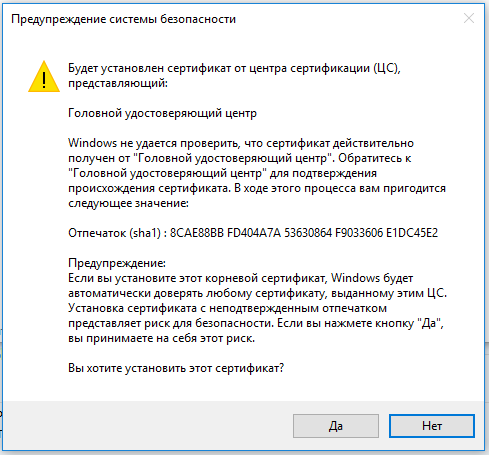

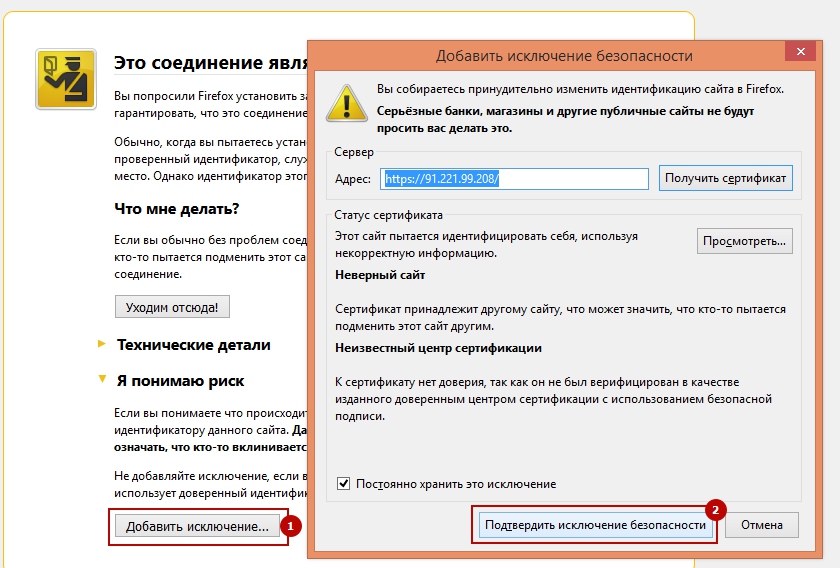

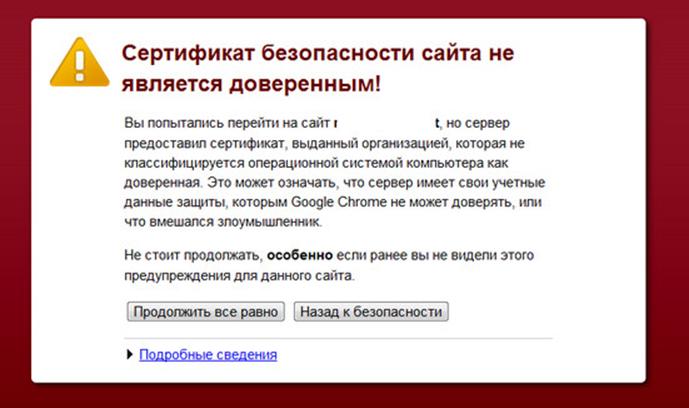

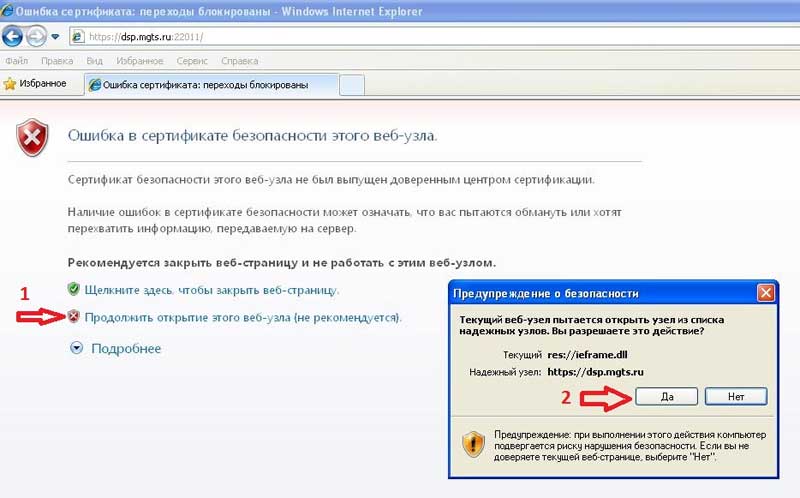

- 1.Продлять его вручную. Минус этого способа заключается в том, что вы можете просто забыть или пропустить, или по каким-то техническим причинам у вас не получится продлить данный сертификат и в итоге посетители, попадая на ваш сайт, будут получать уведомления о том, что сайт имеет не подтвержденный сертификат и т.д.

- 2.Автоматическое продление сертификата с использованием крон. Кроны представляют собой так называемые планировщики, которые есть в операционных системах на базе Linux и суть их использования заключается в том, что администратор сервера создает такой крон, который включает в себя определенный скрипт, благодаря которому осуществляется замена старого сертификата новым. Основной минус данного способа в том, что он несет в себе определенные технические сложности, так как далеко не каждый человек сможет себе создать такой крон у себя на сервере. Поэтому этот способ подойдет далеко не для всех.

- 3.Принять автоматические настройки центра сертификации Let’s Encrypt. В этом случае сертификат должен будет продляться автоматически. Однако, приняв автоматические настройки Let’s Encrypt вы фактически даете им право вносить изменения в конфигурацию вашего сервера и программного обеспечения в целом. В принципе, из всех трех вариантов этот не такой уж и плохой, однако имеет определённую негативную строну.

Вторым недостатком сертификата выданного Let’s Encrypt является то, что они не дают ни каких гарантий. То есть, если вы, к примеру, получаете платный сертификат от каких-то известных компаний, таких как Comodo, GeoTrust и т.д., то они предоставляют определенные гарантии на то, что их шифрование является безопасным. И в случае если передаваемая по их сертификату информация будет перехвачена и расшифрована, и пользователь понесет впоследствии убытки, то данная компания может выдать своего рода страховку в качестве компенсации за понесенные убытки.

Let’s Encrypt является не коммерческой организацией, поэтому предоставлять такого рода гарантии она не может, и в данном случае все убытки будут нести сами пользователи.

Так же, обращаю ваше внимание на то, что сертификаты Let’s Encrypt на сегодняшний день находятся в состоянии beta-тестирования. Поэтому возможны возникновения определенных проблем, в особенности со старыми версиями браузеров

Виды SSL-сертификатов

Какие бывает SSL-сертификаты, в двух словах не рассказать, так как есть несколько критериев, по которым их можно классифицировать. Начнем с самоподписанных и доверенных.

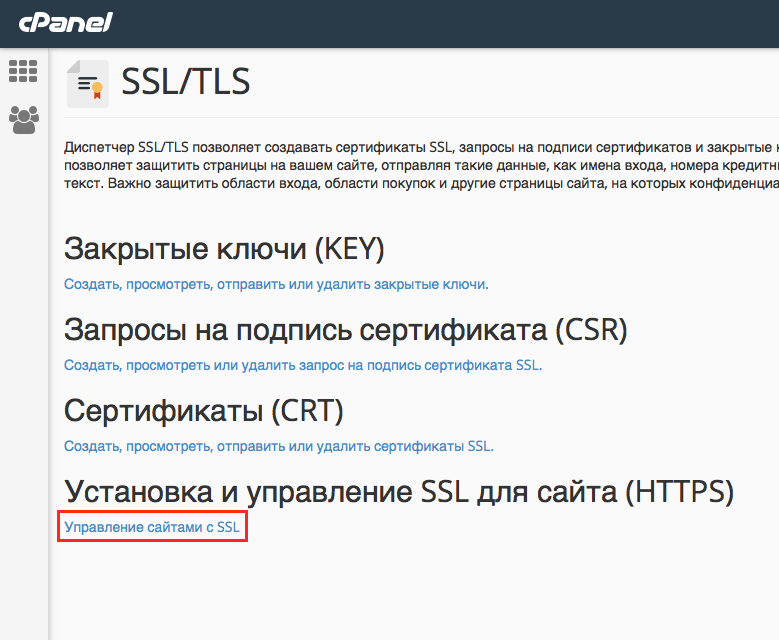

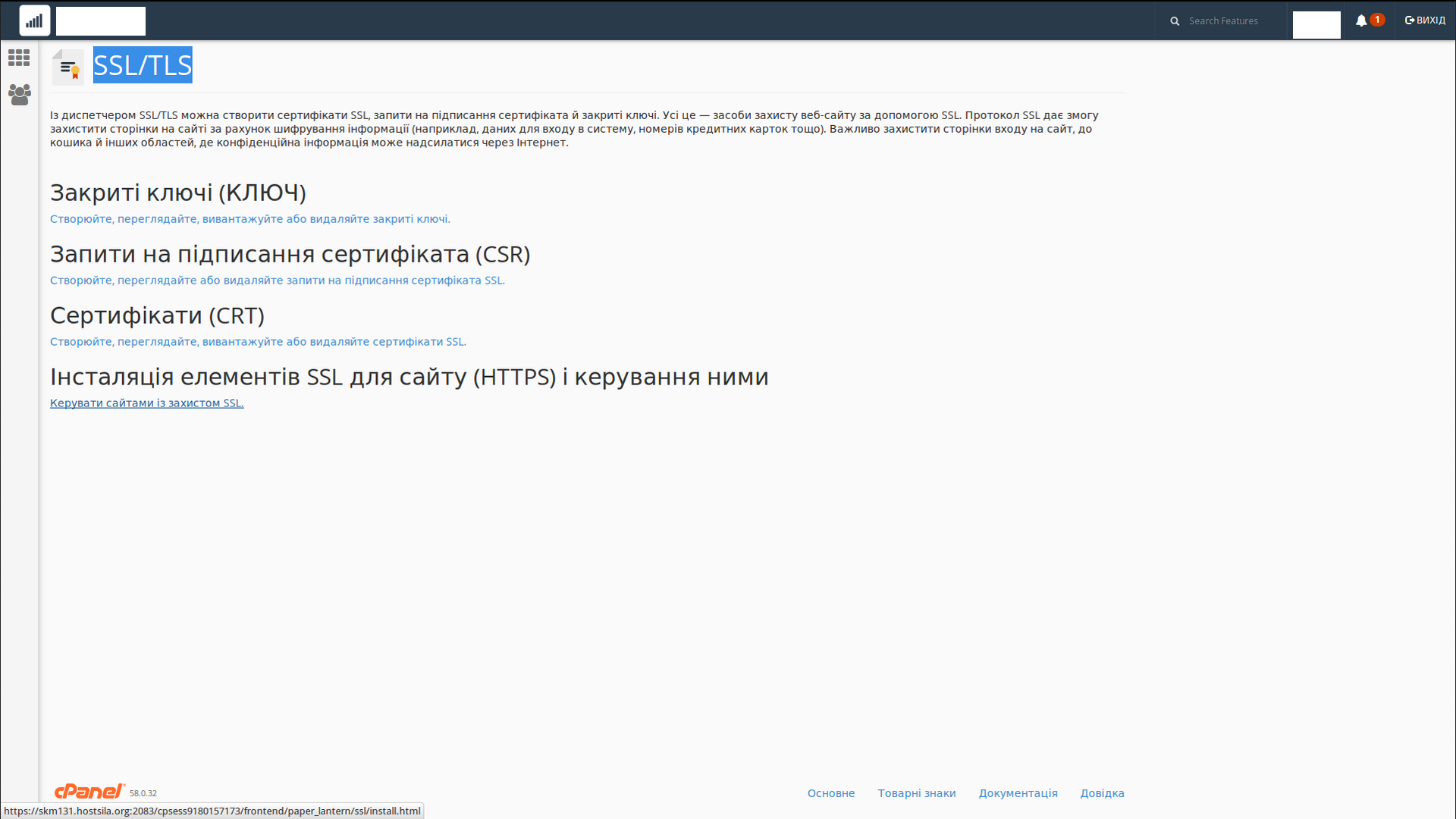

Самоподписанный сертификат можно выпустить самостоятельно при наличии нужных инструментов. К примеру, это доступно в некоторых панелях управления веб-сервером (ISPmanager, Cpanel и т.д.). Из хорошего здесь то, что такой сертификат бесплатный, из плохого — его можно использовать только для служебных целей, а вот доверие посетителей сайта он не вызывает, потому что в адресной строке сообщается «Не защищено». Иначе говоря, сайт выглядит точно так же, как и если бы у него не было сертификата.

Доверенный сертификат выпускается Удостоверяющим центром — организацией, обладающей правом на выдачу сертификатов

Из всего того, что дает такой SSL-сертификат, стоит выделить самое важное: для посетителей сайта — это гарантия безопасности, а для его владельца — доверие пользователей. Википедия определяет Центр сертификации как «сторону, чья честность неоспорима»

Вот несколько тому объяснений:

- Проверка на право владения доменным именем или информации о компании, которая запрашивает сертификат.

- Высокий уровень шифрования данных, подкрепленный финансовой гарантией.

- Цепочки корневых сертификатов доверенных центров по умолчанию включены практически во все браузеры.

Эти преимущества в большей степени относятся к коммерческим Центрам сертификации (к примеру, Sectigo). Существуют также бесплатные, самым популярным является Let’s Encrypt.

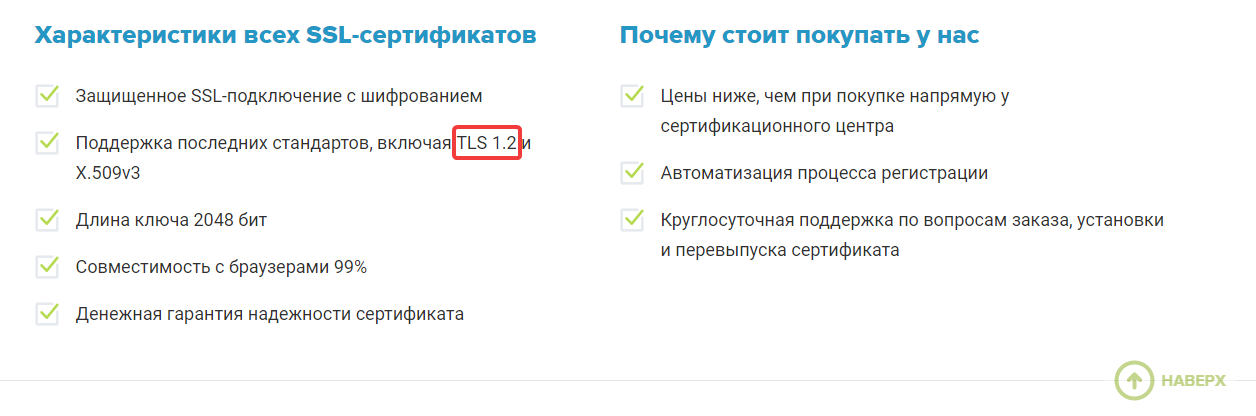

Чем отличаются бесплатные SSL-сертификаты от коммерческих: обычно методы шифрования и тех, и других центров соответствуют актуальным стандартам, но бесплатные не предоставляют финансовую гарантию, такие сертификаты могут не поддерживаться некоторыми браузерами и операционными системами и имеют небольшой срок действия (как правило, 90 дней).

Также сертификаты можно разделить, основываясь на способе проверки:

- DV, Domain Validation — сертификат, подтверждающий доменное имя. Его можно получить за 15 минут, так как Центр сертификации проверяет только право владения доменом.

- OV, Organization Validation — сертификат, подтверждающий домен и существование организации. При его выпуске, помимо права на домен, CA проверяет и регистрацию компании. Для получения такого SSL-сертификата понадобится несколько дней.

- EV, Extended Validation — сертификат, подтверждающий принадлежность сайта компании. Перед тем, как его выпустить, Центр сертификации проводит тщательную проверку — от права на домен до лицензии на вид деятельности, в среднем это занимает от нескольких дней до двух недель. Заказ открыт только юридическим лицам.

Раньше отличительной чертой EV являлась не только особая проверка, но и отображение этого сертификата на сайте — в адресной строке браузера было закреплено название компании и обозначено зеленым цветом.

Буквально недавно произошло изменение, и название компании было перенесено «под замочек». Нужно нажать на него, чтобы посмотреть информацию. Обновление вступило в силу в новых версиях некоторых браузеров: Chrome 77, Firefox 70, Safari на iOS 12 и macOS 10.14.

Как уже упоминалось выше, сертификат заказывается для доменного имени. А что делать, если нужно защитить и домен, и поддомены? Или сразу несколько разных доменных имен? Нужен ли отдельный SSL-сертификат каждому субдомену или домену?

Если вы используете и домен, и субдомены, стоит обратить внимание на SSL Wildcard. Этот сертификат распространяется на основной домен, а также его поддомены уровнем ниже

Он дороже сертификатов, предназначенных для одного домена, так что имеет смысл в его покупке, когда субдоменов много. Если же 1-2, то выгоднее заказать сертификаты отдельно для каждого.

В ситуации, когда у вас много онлайн-проектов на отдельных доменах, поможет SAN SSL, который защищает сразу несколько доменов (также его называют мультидоменным сертификатом). Его цена зависит от количества доменов, для которых он предназначен.

Что такое SSL сертификат самыми простыми словами

Вспомните, как часто происходит дело в шпионских детективах. Нам нужно отправить послание сообщнику в другую страну, и нам очень не хочется, чтобы враги перехватили наше послание и прочитали его.

Поэтому мы с сообщником условились о специальном шифре. У меня есть книга (допустим «Пикник на обочине» Стругацких), и у него есть такая же книга. Я пишу письмо сначала простыми человеческими словами, а потом каждое слово заменяю на цифру. Например, цифра «137» будет обозначать, что данное слово находится на первой странице книги, на третьей строчке, седьмое слово по счету.

Мой сообщник получает письмо с цифрами «137-536-9978», берет свой томик Стругацких, и в обратной последовательности расшифровывает мое послание. Понятно, что даже если письмо будет перехвачено по дороге – никто не поймет, что там написано, потому что только мы с сообщником знаем, какую именно книгу мы используем для шифрования.

Вот и SSL протокол работает схожим образом. Только вы с сообщником каждого нового письма используете новую книгу. Кроме того, ваши книги – уникальны. То есть, нигде в мире больше нет ни одного экземпляра этой книги – только у вас и у сообщника.

Ну и, плюс ко всему, письмо вы отправляете не «Почтой России», а привязываете его к лапе самого быстрого ястреба, который летит от вас прямо по нужному адресу, и скорее погибнет, чем даст кому-то забрать у него ваше письмо.

Вы – это ваш сайт. Ваш сообщник – это ваш хостер-провайдер. Сообщение, которое вы передаете – это любая информация, которую пользователи вводят у вас на сайте – номера банковских карточек, пароли, емейлы и прочее. Быстрый ястреб-камикадзе – это прямой цифровой туннель для сообщения между вашим сайтом и сервером.

Такая работа через «уникальные книги» называется «SSL протоколом». А чтобы иметь возможность работать через этот протокол – вам надо сначала получить SSL сертификат. Это своеобразное удостоверение личности вашего сайта в интернете.

Можно ли взломать SSL протокол?

Теоретически, взломать можно даже эту сложную систему шифрования. То и дело на разных конференциях зачитываются доклады о том, как можно перехватывать сообщения по SSL, и как можно их расшифровывать.

Но на практике все эти способы либо очень сложные, либо очень долгие. То есть на расшифровку одной «буквы» послания может уйти до 2-3 часов времени. Естественно, такая «расшифровка» не сможет применяться для реального воровства ваших данных. И до сих пор SSL протокол считается «невзламываемым».

Но вот другой вопрос. Означает ли это, что ваш сайт и ваши данные в безопасности? Как ни удивительно, но вовсе не означает.

В чем главная опасность SSL сертификата?

То, что вы используете уникальные книги для шифрования, не значит, что злоумышленник не может притаиться где-нибудь на втором этаже вашего дома. В бинокль он увидит все, что вы пишите на листочке бумаги, и ему не придется даже ничего расшифровывать – он считает сообщение еще до того, как оно будет хитро зашифровано.

Кроме того, получить SSL сертификат сегодня очень просто. Самый распространенный вариант – это сертификат для подтверждения домена (так называемые DV – Domain Validation). То есть для его получения достаточно подтвердить, что у вас есть доступ к емейлу, на который зарегистрирован домен, вот и все. Никто не проверяет, что это за сайт, какой деятельностью он занимается, нет ли на нем вирусов.

Соответственно, любой хакер может сделать сайт, купить для него SSL (или даже взять бесплатный, их сейчас хватает) – и собирать ваши данные себе в копилку. Да, на его сервер они попадут в безопасности. Но куда они отправятся оттуда? Вопрос открытый.

И главной опасностью всей этой истории с SSL я считаю то, что у рядовых пользователей возникает ложное ощущение безопасности (либо наоборот — опасности), когда они видят, что сайт на https-протоколе (либо наоборот – на обычном «http»).

А масла в огонь подливает мой любимый Гугл.

Мол, и сайты-то без «https» мы будем помечать как «небезопасные» (читай – «мошеннические» с точки зрения пользователей), и как сигнал для SEO-ранжирования это включим. И все вебмастера в срочном порядке бросились переходить на SSL. Вот тут-то и открылась вся страшная правда.

Далеко не для всех сайтов SSL одинаково полезен. А во многих случаях даже вреден.

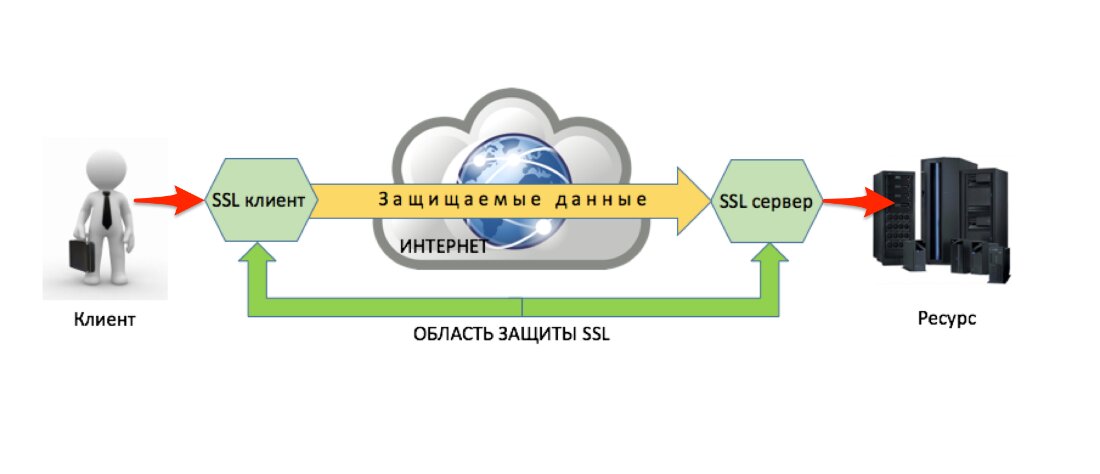

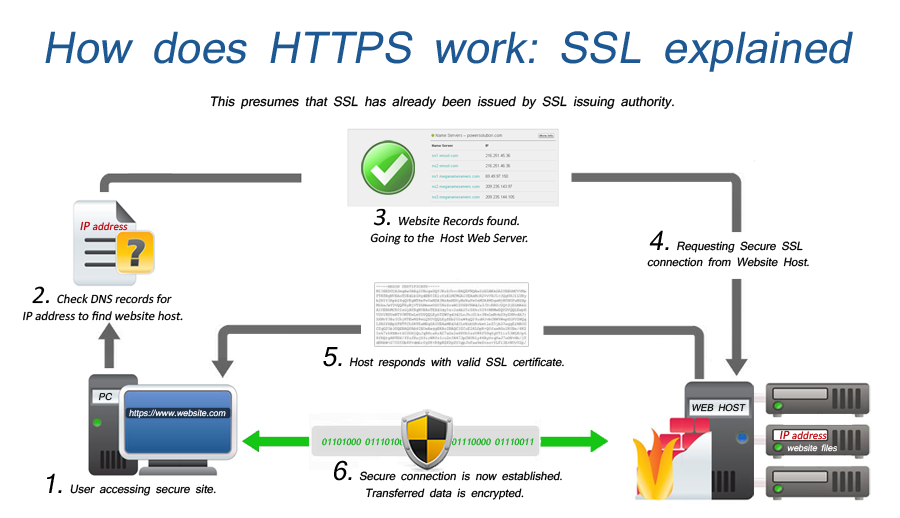

SSL и WebSphere Application Server

Хорошим примером реализации протокола SSL является его поддержка в IBM WebSphere Application Server. Система безопасности этого сервера имеет многоуровневую архитектуру, показанную на рисунке 2.

Рисунок 2. Многоуровневая безопасность WebSphere Application Server

Уровень сетевой безопасности обеспечивает аутентификацию на транспортном уровне, целостность и шифрование сообщений. Коммуникации между различными серверами WebSphere Application Server могут быть сконфигурированы на использование протоколов SSL и HTTPS. Для дополнительной защиты сообщений также можно использовать протоколы IP Security и VPN (Virtual Private Network — виртуальная частная сеть).

Протокол SSL обеспечивает безопасность на транспортном уровне: аутентификацию, целостность и конфиденциальность для безопасного соединения между клиентом и сервером в WebSphere Application Server. Этот протокол работает поверх TCP/IP и под прикладными протоколами, такими как HTTP, LDAP, IIOP, обеспечивая достоверность и секретность передаваемых данных. В зависимости от конфигурации SSL на клиенте и сервере могут быть установлены различные уровни достоверности, целостности данных и секретности

Понимание основ функционирования протокола SSL очень важно для правильной настройки и достижения требуемого уровня защиты для данных клиента и приложения

Некоторые функции безопасности, предоставляемые протоколом SSL:

- Шифрование данных с целью предотвратить раскрытие конфиденциальных данных во время передачи.

- Подписывание данных с целью предотвратить несанкционированное изменение данных во время передачи.

- Аутентификация клиента и сервера, позволяющая убедиться, что общение ведется с соответствующим человеком или компьютером.

Протокол SSL может служить эффективным средством обеспечения безопасности информационной среды организации.

Протокол SSL используется различными компонентами внутри WebSphere Application Server для обеспечения достоверности и конфиденциальности. К этим компонентам относятся: встроенный HTTP-транспорт, ORB и безопасный LDAP-клиент.

Реализация SSL, используемая в WebSphere Application Server, — это либо расширение для Java — IBM Java Secure Sockets Extension (IBM JSSE), либо IBM System SSL. Провайдер IBM JSSE содержит эталонную реализацию, поддерживающую протоколы SSL и TLS (Transport Layer Security — безопасность транспортного уровня) и API для интеграции. С провайдером IBM JSSE также поставляется стандартный провайдер, предоставляющий поддержку RSA для функциональности цифровой подписи из библиотеки JCA (Java Cryptography Architecture — Архитектура Шифрования для Java) для платформы Java 2, стандартные наборы шифров для SSL и TLS, менеджеров доверенных источников сертификатов и ключей, использующих технологию X509, и реализацию технологии PKCS12 для хранилища цифровых сертификатов JCA.

Конфигурация провайдера JSSE очень похожа на конфигурацию большинства других реализаций SSL, например GSKit, однако пару отличий следует выделить:

- Провайдер JSSE поддерживает хранение собственного сертификата и сертификатов издателя в файле ключей SSL, но он также поддерживает и отдельный файл, т.н. файл источников сертификатов (trust file). Этот файл может содержать только сертификаты источников. Можно поместить свои собственные сертификаты в файл ключей SSL, а сертификаты издателей — в trust-файл. Это может потребоваться, например, при наличии недорогого аппаратного криптографического устройства, у которого памяти достаточно только для хранения персонального сертификата. В этом случае файл ключей указывает на аппаратное устройство, а trust-файл указывает на файл на диске, содержащий все сертификаты издателей.

- Провайдер JSSE не распознает специальный формат файла ключей SSL, используемый плагином — файлы с расширением .kdb. Провайдер JSSE распознает только стандартные форматы файлов, такие как Java Key Store (JKS — хранилище ключей Java). Совместное использование файлов ключей SSL плагином и сервером приложений невозможно. Более того, для управления ключами сервера приложений и trust-файлами необходимо использовать различные реализации утилиты управления ключами.

Типы SSL сертификатов по валидации

Что такое SSL сертификат и зачем он нужен вроде разобрались ).

Теперь давайте разберем их типы по валидации:

-

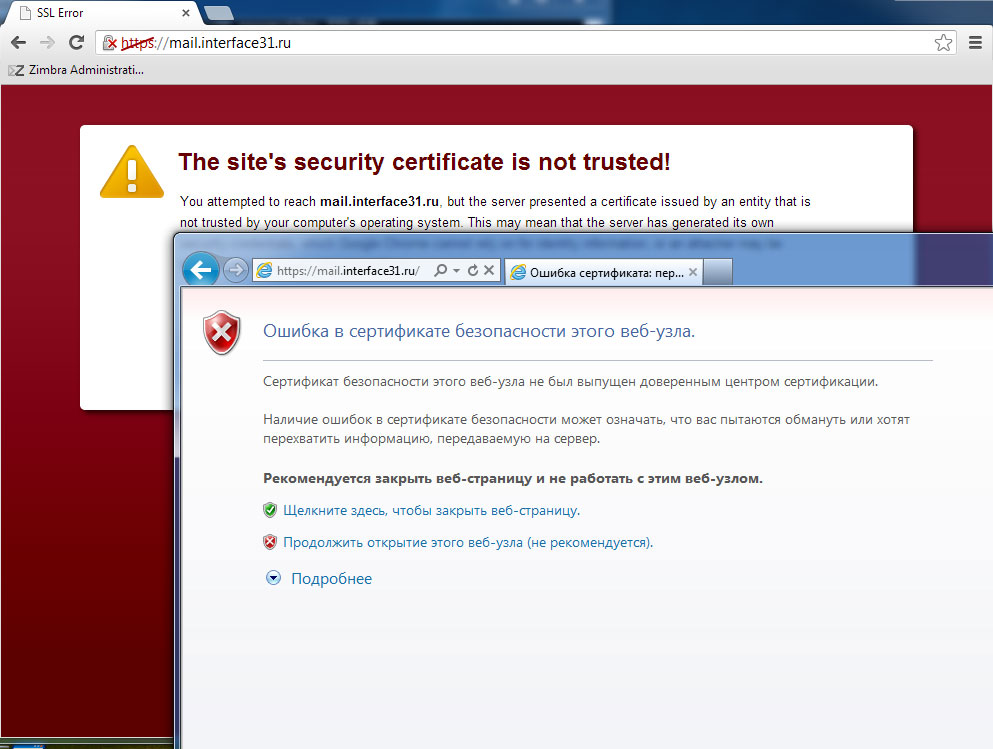

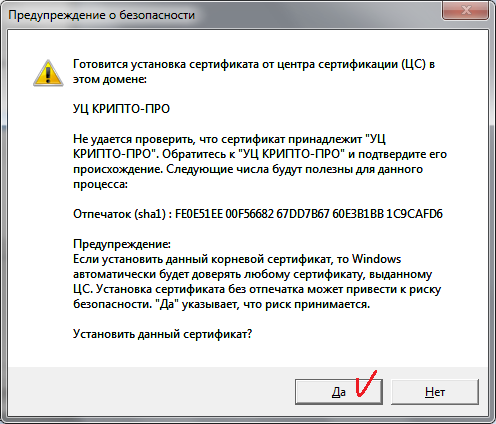

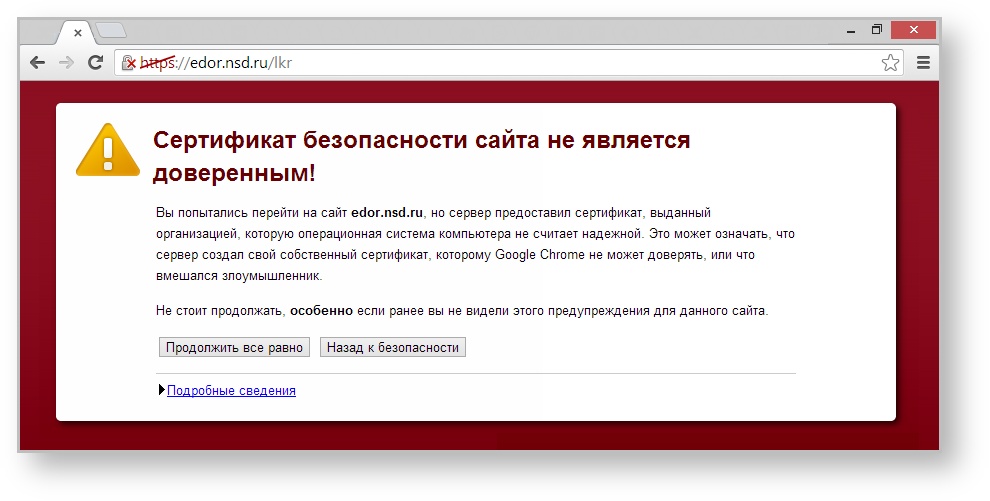

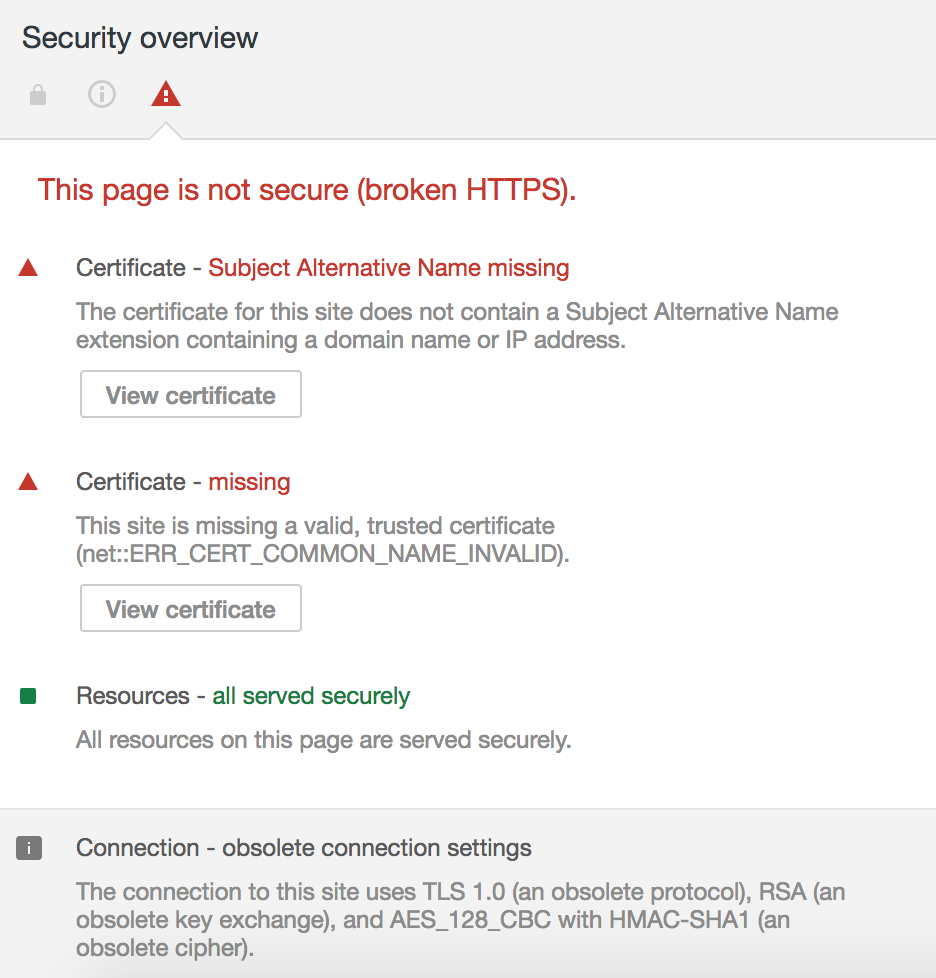

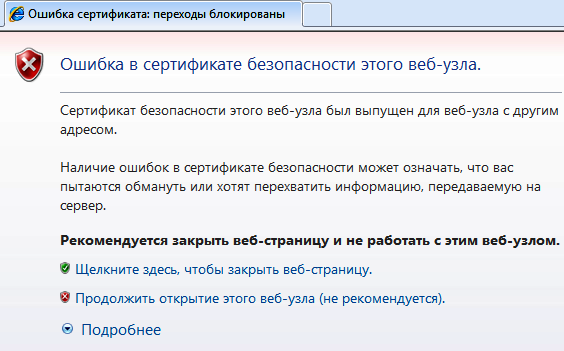

Самоподписанный сертификат. Оговорюсь сразу, данный вид сертификата НЕ подойдет 99% пользователям. Плюс у данного сертификата один – цена (он совершенно бесплатен). Самый весомый минус – при переходе на ваш сайт из поисковой системы или по любому другому заходу пользователю будут показаны вот такие сообщения:

-

В Chrome:

-

В Яндекс браузере:

-

В Opera:

-

В Mozilla Firefox:

-

Вид в адресной строке:

Цена: 0 руб.

-

-

Валидация по домену (Domain Validated) – SSL-сертификат, при оформлении которого производится только проверка доменного имени. Также данные сертификаты называют сертификатами начального уровня доверия. Подойдут практически 90% владельцев сайтов. Являются самыми распространенными. Подходят как физическим, так и юридическим лицам. Выдача данного сертификата, как правило, производится в течение суток.

Вид в адресной строке:

Цена: может колебаться от 800 руб./год до 3000 руб./год (хотя эта цифра не предел).

-

Валидация организации (Organization Validation) – сертификат с повышенной надежностью. При выдаче сертификата производится проверка компании, проверяется не только право владения доменом и принадлежность веб-сайта организации, но и существование компании как таковой. Доступен только юридическим лицам. При выдаче данного сертификата могут быть запрошены следующие документы: свидетельство ИНН/КПП, свидетельство ОГРН, свидетельство о регистрации доменного имени, и.т.д.

Вид в адресной строке:

Цена: может колебаться от 2000 руб./год до 35000 руб./год.

-

Расширенная валидация (Extended Validation) – сертификат с самым высоким уровнем аутентификации между всеми типами SSL сертификатов. Не подойдет 99% «смертных» из-за своей цены и способа проверки. Предназначен для крупных корпораций. Доступен только юридическим лицам. Зеленая адресная строка браузера отображает название компании и обеспечивает визуальное подтверждение безопасности вашего сайта.

Вид в адресной строке:

Цена: может колебаться от 12000 руб./год до 150000 руб./год.

-

Еще существует отдельный вид сертификатов, о котором нельзя не сказать – это сертификаты Wildcard. Данный вид сертификата стоит выбрать, если у вас структура сайта представлена в виде поддоменов. Или требуется защита передаваемой информации на субдоменах. На некоторых хостингах данный вид представлен в виде опции.

Цена: может колебаться от 1500 руб./год до 35000 руб./год.

Также для реализации https соединения на некоторых хостингах требуется оплата выделенного IP, цена которого может быть равна1200 руб./год.

Если у вас возникнут проблемы с установкой или выбором SSL сертификата, вы всегда можете обратиться к своей хостинг-компании или к нам (цена рассчитывается индивидуально).

Теперь давай разберем, для чего вы прочитали 5716 байт предыдущего текста, и ответим на вопрос – для чего нам нужно переходить на https.

Для чего нужен SSL-сертификат?

Оставим все сложные технические моменты, и попробуем разобраться, каким проектам нужен SSL-сертификат, а какие проекты могут обойтись и без него.

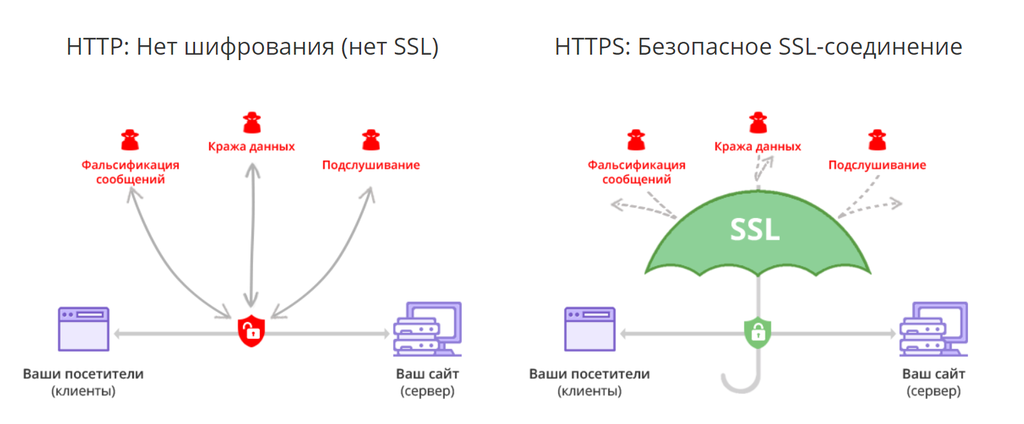

Как вы поняли, главная задача SSL-сертификата — безопасность передаваемых данных. Особенно этот момент чувствителен для финансового сектора, и сайтов, которые оперируют личными или даже конфиденциальными данными пользователей. Однако существуют и информационные сайты, которые создают контент и никак не работают с персональными данными. Нужен ли SSL им? Давайте рассмотрим основные преимущества установки SSL-сертификата и недостатки.

5 причин установить SSL-сертификат

- Безопасность данных. Конечно же, стоит начать с этого пункта, ведь в этом заключается основная цель использования SSL-сертификатов. Если вы работаете с персональными данными пользователей, вам просто необходимо их шифровать при передаче к серверу. Само по себе использование сертификата не является панацеей от всех бед, злоумышленники могут перехватить данные еще до момента передачи их на сервер. Однако использование протокола шифрования является значительным вкладом в снижение уязвимости сайта.

- Доверие к сайту. Довод о том, что зеленый замочек в строке браузера повышает доверие к сайту полностью состоялся. Пользователи привыкли, что все крупные проекты используют SSL-сертификаты. Вполне вероятно, что они понятия не имеют что это такое. Но надпись «Защищено» и зеленый замочек дают посетителю сайта представление о том, что он и его данные находятся в безопасности.

- Поддержка сторонних сервисов. Некоторые платежные системы (Яндекс.Деньги) и сервисы (Голосовой помощник Google Chrome) работают только с сайтами с HTTPS протоколом. Если специфика вашей работы подразумеваем взаимодействие с аналогичными сервисами, рекомендуем вам установить SSL-сертификат.

- Реклама из общих точек доступа к сети. Вы когда-нибудь замечали необычную рекламу на знакомых сайтах, когда подключались со своего устройства к Wi-Fi сети с общим доступом в торговых центрах, кафе или, например, заправках? Многие бесплатные точки Wi-fi созданы не только для вашего удобства, это один из способов монетизации входящего траффика. Чем больше вашей потенциальной аудитории аудитории может посещать ваш незащищенный HTTP сайт с таких точек, тем хуже для вас. От агрессивной рекламы сильно страдают пользовательские факторы, в частности, глубина просмотра.

- Фактор ранжирования? Google не раз заявлял, что поддержка HTTPS протокола станет одним из факторов ранжирования. При этом официальные представители уславливались, что данному фактору будет отводиться меньше 1% от суммы общих факторов качества сайта. Однако официального анонса и подтверждения, что данные заявления вступили в силу сделаны не были. Для Яндекса сайты по HTTP и HTTPS протоколам участвуют в ранжировании на равных, однако, поисковик обозначает, что подключать SSL стоит, если на сайте можно совершать покупки и другие финансовые операции. HTTPS на сегодняшний день не влияет на ранжирование в поисковых системах напрямую, но он делает это косвенно, в том числе, через пользовательские факторы.

Каким сайтам нужен SSL?

Если вы только создаете новый сайт, при этом не планируете работать с персональными данными пользователей, SSL-сертификат лучше все-равно поставить с самого начала, чтобы потом не пришлось изменять главное зеркало сайта, если вы все-таки захотите перейти на протокол HTTPS позже. Тем более сегодня это можно сделать бесплатно. Пусть ваш сайт от этого напрямую ранжироваться выше не станет, но даже повышение доверия к сайту со стороны пользователей стоит этих минимальных усилий при запуске проекта.

Для чего необходим SSL-сертификат

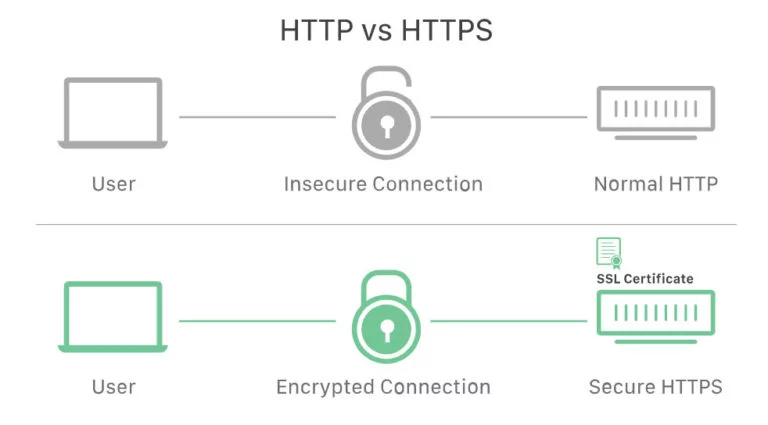

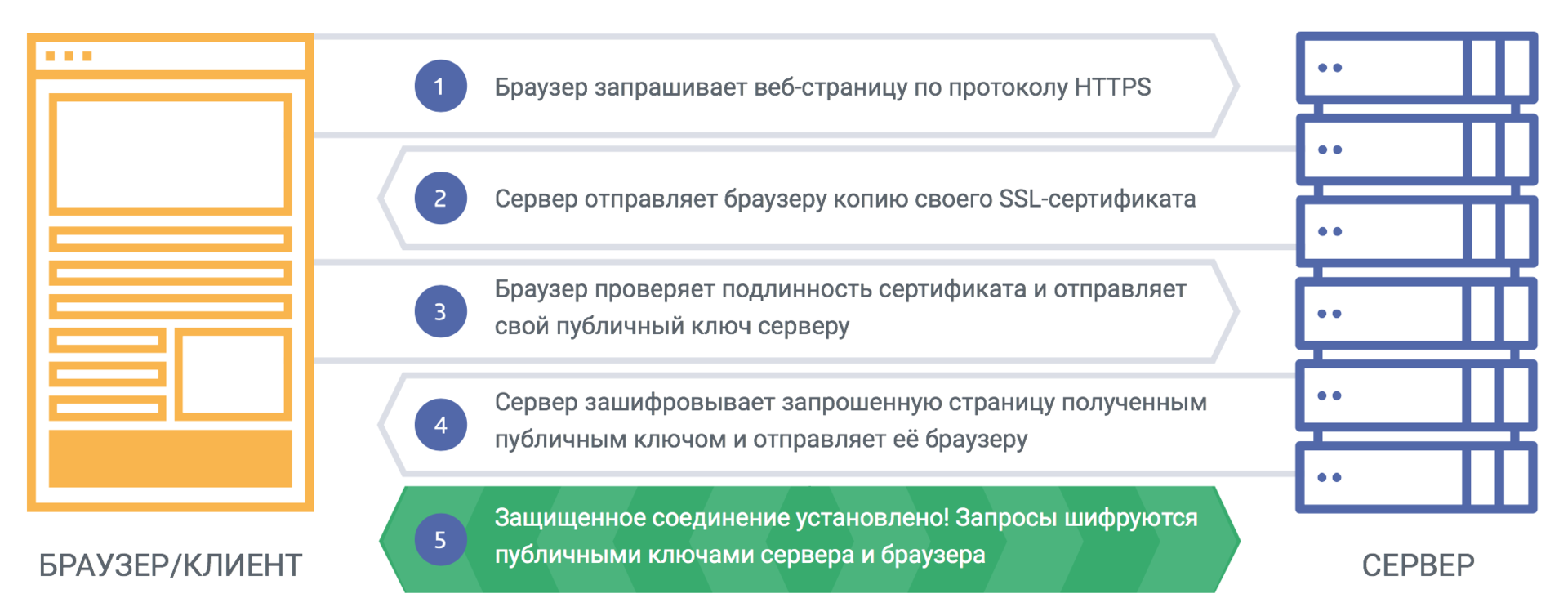

Наверняка вы замечали, что адреса некоторых сайтов начинаются буквами http, а некоторые — https. И то, и другое указывает на протокол передачи данных, то есть ряд правил, по которым браузер и сервер обмениваются информацией.

Передача данных по протоколу http происходит в открытом виде. Рассмотрим на примере: когда вы покупаете что-то онлайн и вводите данные банковской карты, браузер сообщает их серверу. Если сайт работает по http-соединению, данные, которые вы указали, никак не защищены, а это значит, что злоумышленник может получить к ним доступ и расплатиться вашей картой в интернете.

Чтобы таких ситуаций не происходило, было создано специальное расширение для протокола http, отвечающее за защиту передаваемых данных — https. Чтобы эту защиту обеспечить, данные необходимо зашифровать — вот для чего нужен SSL-сертификат.

Что такое SSL-сертификат и зачем он нужен?

Серверы, поддерживающие протокол TLS, будут иметь сертификаты SLS, хотя правильнее было бы называть их сертификатами SSL/TLS. Они приобретаются с платформ хостинга и необходимы во время процесса handshake SSL/TLS, чтобы удостовериться, что они действительно являются провайдерами безопасного соединения.

Однако протоколы – это не то же самое, что сертификаты. Какой протокол будет использоваться при подключении, SSL или TLS, определяется вашим браузером и конфигурациями целевого сервера, а не сертификатом сайта. Можно подключиться к сайту, который имеет HTTPS, но использует устаревший протокол SSL v3.0.

Такие соединения уязвимы для атак. Большинство новых браузеров укажут это в вашем URL. Просто посмотрите на закрытые зеленые висячие замки и символы HTTPS. Если вы беспокоитесь о случайном подключении к сайту, который поддерживает только SSL v3.0, то можете вручную отключить SSL соединения. Но это может привести к обрыву связи.

Что такое SSL и TLS

SSL – (secure sockets layer – уровень защищённых сокетов) – набор правил с более безопасной связью, регламентирующих применение шифровальных (криптографических) преобразований и алгоритмов в информационных процессах.

TLS – (Transport Layer Security – безопасность транспортного уровня) – протокол, основанный на спецификации протокола SSL версии 3.0. Хотя имена SSL и TLS взаимозаменяемы, они всё-таки отличаются, так как каждое описывает другую версию протокола.

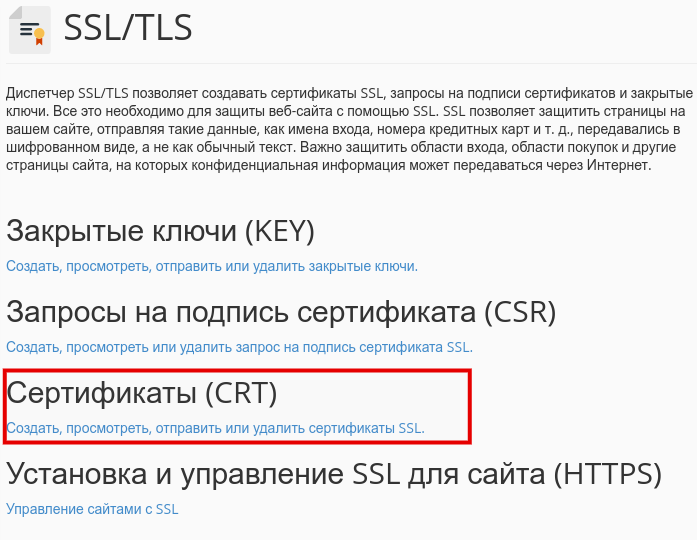

Для того, чтобы заставить наш веб-сервер принимать и обрабатывать https-соединение, необходимо установить в систему SSL сертификат.

SSL сертификат – уникальная цифровая подпись вашего сайта, основанная на двух типах криптографических ключей – приват и паблик.

Публичный ключ не является секретным и он присутствует в запросе.

Приватный ключ располагается на вашем сервере и должен быть известен только вам.

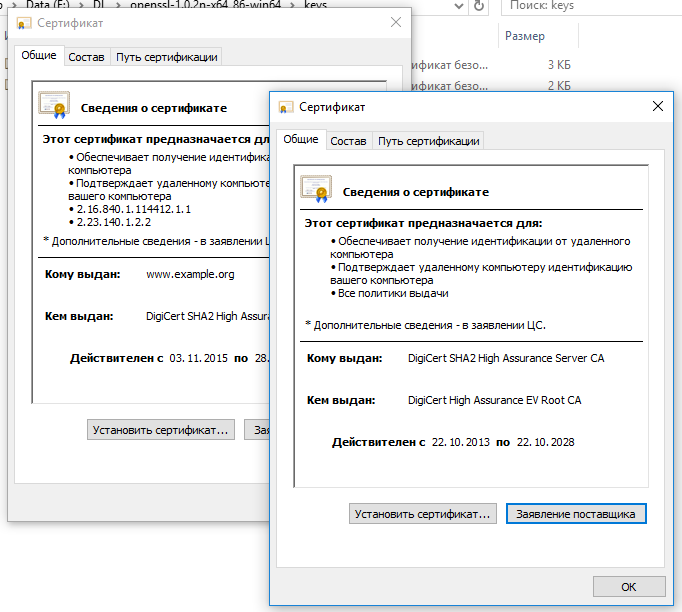

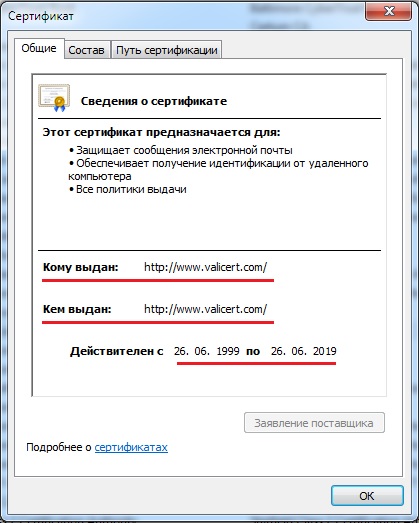

Помимо паблик ключа, в сертификате содержатся также и другие сведения: версия, серийный номер, время действия сертификата, издатель и другие данные.

В частности, время действия сертификата очень важно. Браузеры не будут считать ключ валидным, если время действия ключа еще не наступило или (что случается чаще) уже закончилось

Более подробную информацию об уже установленном на сайте сертификате вы можете посмотреть с помощью специальных сервисов, таких как:

https://www.ssllabs.com/ssltest/index.html – он передоставит расширенную техническую информацию о сертификате.

https://cryptoreport.websecurity.symantec.com/checker/views/certCheck.jsp – проверит, насколько верно установлен сертификат.

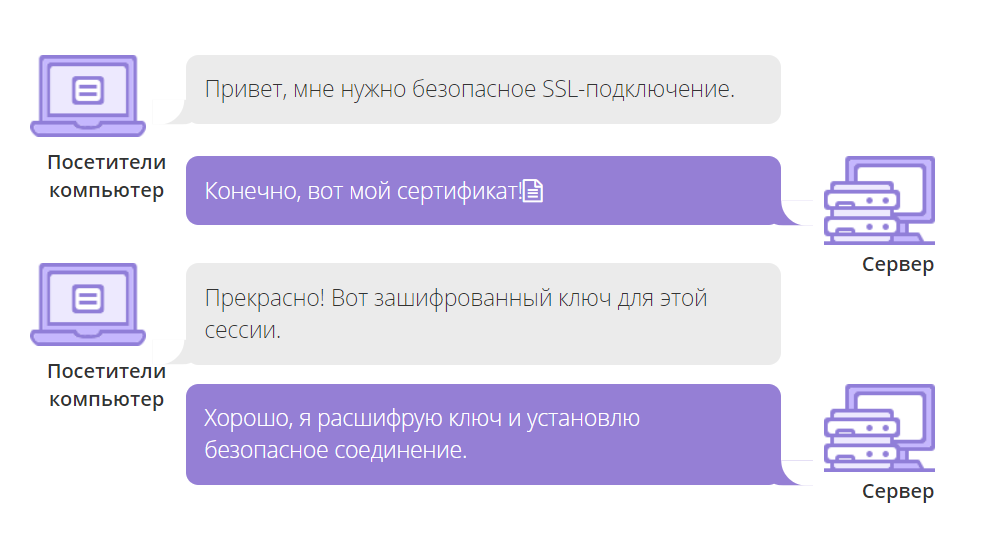

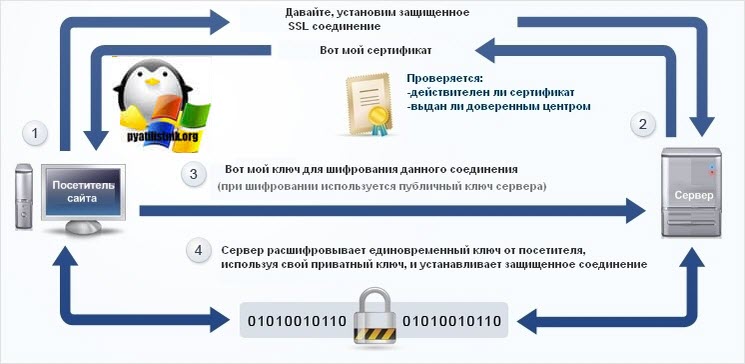

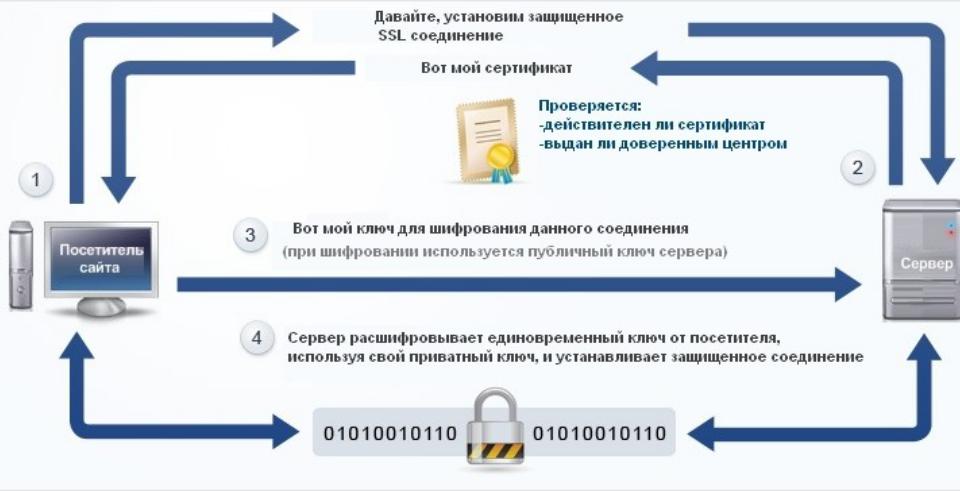

Как работает SSL-сертификат

Когда мы разобрались, зачем сайту нужен SSL-сертификат, узнаем, что он из себя представляет. «Физически» это набор файлов, который формируется следующим образом:

- Создается запрос, содержащий информацию о домене и будущем владельце сертификата — Certificate Signing Request (CSR), в переводе означает «запрос на подпись сертификата», а также называется публичным ключом.

- CSR отправляется Центру сертификации (Certificate Authority, CA).

- CA выпускает сертификат на основе данных в запросе и предоставляет свои промежуточные и корневой сертификаты.

- На сервере, где был создан CSR, формируется приватный ключ.

- Ваш сертификат + сертификаты доверенного центра + приватный ключ + ваш сайт = безопасное соединение.

Когда на сайте есть сертификат, вы можете увидеть, кому он выдан, кем выдан и до какой даты действует. Нужно кликнуть «по замочку» и нажать «Посмотреть сертификат».

Подведем итог простыми словами: SSL-сертификат приобретается для доменного имени, а устанавливается там, где вы покупаете хостинг для сайта. Заказать сертификат обычно можно там же, где и хостинг, например, в Timeweb, что очень удобно.

Если вы уже установили сертификат, но сайт открывается по незащищенному протоколу http, нужно настроить перенаправление с http на https — на стороне хостинг-провайдера, где размещен ваш сайт. Тогда при переходе на сайт будет сразу устанавливаться безопасное соединение

При этом важно, чтобы все элементы на сайте передавались по защищенному протоколу, иначе возникнет ошибка «mixed content» (означает «смешанное содержимое»). Что это такое, хорошо описано в статье «Чем опасна ошибка смешанного контента на сайте»

Как усилить безопасность SSL, TLS

Бывает так, что сертификат установлен, а тестирование ssllabs показывает не лучший грейд безопасности.

Чтобы добиться заветного , нужно правильно настроить NGINX.

Для этого, сначала запускаем следующую команду, которая сгенерирует нужные ключи для Forward Secrecy (прямая секретность означает, что если третья сторона узнает какой-либо сеансовый ключ, то она сможет получить доступ только к тем к данным, что защищены этим ключом, не более):

openssl dhparam -out /etc/letsencrypt/dhparam.pem 2048

Затем, необходимо присутствие следующих записей в конфигурации сервера:

server {

server_name sheensay.ru www.sheensay.ru;

ssl_session_cache shared:SSL:10m; # Разделяемый между всеми процесами кеш сессий на 10 байт с названием SSL. 1 Мб вмещает около 4000 сессий

ssl_session_timeout 10m; # 10 минут - максимальное время жизни сессии

add_header Strict-Transport-Security "max-age=31536000;"; # Заголовок, принудительно включающий защищённое соединение, минуя небезопасный HTTP

# Заголовок Content Security Policy - отвечает за то, что считать безопасным подгружаемым контентом на странице

add_header Content-Security-Policy-Report-Only "default-src https:; script-src https: 'unsafe-eval' 'unsafe-inline' *.yandex.ru; style-src https: 'unsafe-inline' fonts.googleapis.com; img-src https: data:; font-src https: data: fonts.googleapis.com; child-src https: www.youtube.com; report-uri /csp-report";

ssl_stapling on;

ssl_stapling_verify on;

ssl_trusted_certificate /etc/letsencrypt/live/sheensay.ru/chain.pem; # домен меняете на свой

resolver 8.8.4.4 8.8.8.8 valid=300s;

resolver_timeout 10s;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:DES-CBC3-SHA:!RC4:!aNULL:!eNULL:!MD5:!EXPORT:!EXP:!LOW:!SEED:!CAMELLIA:!IDEA:!PSK:!SRP:!SSLv:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA';

ssl_prefer_server_ciphers on;

### Чтобы у нас заработал Forward Secrecy, сгенерируем ключ командой ниже:

## openssl dhparam -out /etc/letsencrypt/dhparam.pem 2048

### После генерации расскомментируем строку ниже

ssl_dhparam /etc/letsencrypt/dhparam.pem;

### Дальше другие настройки сервера

### ...

После всех манипуляций, не забудьте перезагрузить NGINX

service nginx reload