Виды руткитов

Рассмотрим основные классификации руткитов.

По уровню доступа (привилегий):

1. Уровень пользователя (user-mode) — данный вид руткита занимается тем, что внедряется в запущенные программы (процессы) и их память, тем самым получая доступ к системе с правами пользователя.

2. Уровень ядра (kernel-mode) — эти руткиты внедряются в саму операционную систему.

Не сложно догадаться, что kernel-mode руткиты представляют наибольшую угрозу, так как их возможности огромны.

По принципу действия:

1. Изменение алгоритмов ОС. В данном случае происходит изменение механизмов и файлов операционной системы. Это приводит к изменению размера файлов и, соответственно, к тому, что их легче обнаружить.

2. Изменение форматов данных ОС. Большая часть информации об управлении в операционной системе хранится и передается в виде специальных структур данных. Это означает, что если руткит может их корректировать, то ему совершенно не обязательно что-либо изменять в файлах ОС, достаточно лишь заменить функции вызова иными программами. Кроме того, такой подход позволяет прятать процессы в операционной системе. Именно поэтому, подобные руткиты сложнее всего обнаружить.

Перехват функций в режиме ядра (kernel mode)

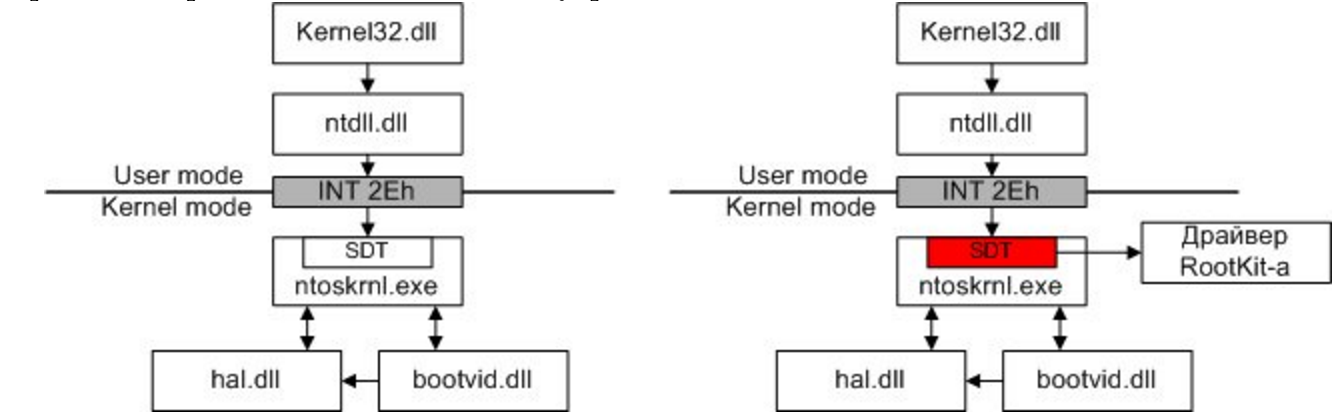

Для понимание типовой для методики перехвата функций в режиме ядра следует рассмотреть принципы взаимодействия библиотек пользовательского режима и ядра. Рассмотрим это взаимодействие на упрощенной схеме:

Основное взаимодействие с ядром производится через ntdll.dll, большинство функций которой являются переходниками, обращающимся к ядру через прерывание INT 2Eh (следует заметить, что прикладной программе ничто не мешает напрямую вызывать INT 2Eh). Дальнейшее обращение к функциям ядра основана на структуре, именуемой KeServiceDescriptorTable (или сокращенно SDT), расположенной в ntoskrnl.exe. SDT – это таблица, содержащая адреса точек входа сервисов ядра NT. Описание функций и методик перехвата можно найти в книге Свена Шрайбера «Недокументированные возможности Windows 2000», там же приведена схема взаимодействия, послужившая прототипом для приведенной здесь схемы. Упрощенно можно сказать, что для перехвата функций необходимо написать драйвер, который произведет модификацию таблицы SDT. Перед модификацией драйверу необходимо сохранить адреса перехватываемых функций и записать в таблицу SDT адреса своих обработчиков. Данный метод чем-то напоминает перехват прерываний в MSDOS или описанную выше методику 2.

Этот метод часто называют перехватом Native API и естественно он работает только в NT (и соответственно W2K, XP, W2003). Следует отметить, что перехват Native API осуществляют не только руткиты – существует масса полезных программ, перехватывающих функции при помощи правки SDT – в качестве примера могут служить популярная утилита RegMon от SysInternals или программа Process Guard.

Следует отметить, что описанный метод является наиболее простым, но далеко не единственным. Существует еще ряд способов, в частности создание драйвера-фильтра. Драйвер-фильтр может применяться как для решения задач мониторинга (классический пример – утилита FileMon от SysInternals), так и для активного вмешательства в работу системы. В частности, драйвер-фильтр может применяться для маскировки файлов и папок на диске. Принцип работы такого драйвера основан на манипуляциях с пакетами запроса ввода-вывода (IRP).

Жизненно важные задачи каждого руткита

В ядре имеется множество структур, описывающих текущее состояние системы. Например, это список запущенных процессов, состоящий из указателей на дескрипторы процессов, который используется планировщиком. Другой важный объект — список загруженных модулей ядра, где каждый элемент указывает на дескриптор загруженного модуля. Он используется командами, оперирующими LKM: , , и подобными. Эти списки относятся ко внутренним объектам ядра.

Всякий вредоносный модуль первым делом удаляет себя из списка загруженных модулей, ведь если LKM в нем не описан, то ядро считает, что такой модуль не загружен. Это значит, что он не отобразится в выводе и не будет выгружен с помощью . Такая техника называется манипулированием внутренними объектами ядра (DKOM, Direct Kernel Object Manipulation) и подробно описана в статье на Хабре.

Также любой хороший руткит заботится о том, как остаться в строю после перезапуска системы. Например, Snakso, обнаруженный в 2012 году, для этого прописывает команду загрузки модуля в , rkduck предпочитает файл , а Reptile в зависимости от целевой системы может использовать и , и . Skidmap вносит разнообразие в этот список и закрепляется в сценариях планировщика задач cron. Вообще, для этой цели могут подойти и другие файлы, влияющие на загрузку Linux, в том числе загрузочные скрипты. Далее будем называть такие файлы файлами автозагрузки.

INFO

- содержит команды, которые необходимо выполнить при запуске системы. Руткиты добавляют туда команду .

- содержит список модулей ядра, которые нужно загрузить при запуске — на более раннем этапе загрузки ОС, чем при использовании . Данный файл характерен для RPM-дистрибутивов.

- также содержит список модулей, но используется в deb-системах.

И все вроде бы просто: проверяй содержимое этих файлов на подозрительные строки, и в твоей системе все будет хорошо. Но руткит не руткит, если не скрывает еще и что эти файлы модифицированы. Он может перехватывать системные вызовы и даже функции самого ядра, которые за этими вызовами стоят: например, Snakso и Reptile перехватывают функции файловой подсистемы ядра VFS (Virtual File System). Руткиты проверяют, было ли среди прочитанного что-то, что необходимо скрыть от глаз пользователя или администратора, и при необходимости модифицируют буфер со считанными данными.

И когда ничего не подозревающий (или подозревающий) пользователь попытается просмотреть содержимое модифицированного руткитом файла, увидит он только список вполне легитимных модулей или команд. Именно это становится проблемой при попытке обнаружить руткит, работая за зараженной машиной. Вообще говоря, при заражении руткитами уровня ядра не стоит верить ничему из того, что сообщает нам ядро.

Матчасть: как LKM-руткиты заметают следы

Прежде чем приступать к борьбе с вредоносными модулями, нужно более детально разобрать механизмы, с помощью которых они скрываются в системе сами и скрывают своих протеже, — чтобы знать, с чем конкретно бороться.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Что это такое?

Изначально вирусы создавались едва ли не ради развлечения, однако затем их решено было применять для различных действий. К примеру, хакеры могут получить доступ к огромному количеству компьютеров и с их помощью организовать массированную DDoS-атаку или, например, начать рассылать спам в огромных масштабах.

Для захвата компьютера пользователя и применяются так называемые руткиты. Это вредоносное ПО, которое не только прячется от «глаз» антивируса, если такой присутствует на вашей машине, но и скрывает другое вредоносное программное обеспечение.

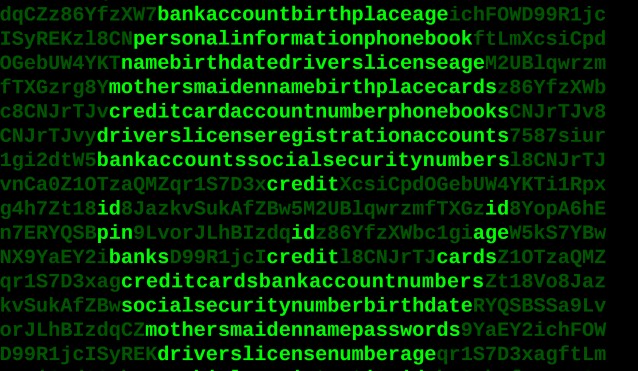

Руткиты достаточно легко обходят стандартную защиту ПК в виде того же брандмауэра и прячутся в недрах операционной системы таким образом,что бы их было практически невозможно обнаружить — в тех местах, до которых антивирус не доходит. В самом рутките может быть спрятано самое различное программное обеспечение, начиная от кейлоггеров и заканчивая специальным ботом, который ворует информацию, хранящуюся в браузере. А именно в браузере можно обнаружить весьма интересные данные, включая даже пароли от кредитных карт (именно поэтому я всегда напоминаю о том, что сохранять в интернет-обозревателях важную информацию нельзя).

Кроме того, Руткит часто имеет функцию бэкдора, что позволяет злоумышленнику подключаться к нему дистанционно. Что это значит? А то, что злоумышленник может добавлять и изменять функции вредоносного ПО, а в некоторых случаях даже способен управлять вашим компьютером, например, с целью рассылки того же спама.

Самое опасное то, что распознать руткит, если он остался незамеченным, в дальнейшем будет совсем непросто. А он, между тем, будет контроллировать ваш ПК…

Антивирусы и другие автоматизированные средства

Руткит, известный антивирусу, элементарно обнаруживается путем сканирования почтовых вложений или сетевых пакетов, однако даже в этом случае у хакера имеется масса способов обломать рога антивирусу. Допустим, руткит забрасывается через дыру в браузере, некорректно обрабатывающем TIFF-файлы. Тогда атакующему остается всего лишь заманить жертву на ссылку вида https://www.xxxx.com, чтобы антивирус пропустил нужные сетевые пакеты мимо своих ушей.

Что же касается поиска активных руткитов, то, даже если они известны антивирусу, у них остаются все шансы уйти от возмездия, особенно если антивирус знаком руткитам. Вот, например, существует такая интересная утилита, как Rootkit Revealer отМарка Руссиновича. По утверждению ее создателя, она обнаруживает все руткиты, представленные на www.rootkits.com, что не соответствует действительности — тривиальная проверка выявляет большое количество малвари, отслеживающей запуск Rootkit Revealer’а и модифицирующей его код в памяти таким

образом, чтобы он ничего не показывал. Естественно, подобная техника работает только со строго определенными версиями Rootkit Revealer’а (руткит должен знать точное расположение машинных команд в памяти). А поскольку у разработчиков малвари нет никакого желания отслеживать выход новых версий, они ограничиваются атакой типа WM_X, сводящейся к манипуляции элементами пользовательского интерфейса путем посылки соответствующих сообщений (Window Messages), удаляющих обнаруженные руткиты из списка, отображаемого Rootkit Revealer’ом, что работает со всеми версиями. Но в лог-файл обнаруженные руткиты все-таки попадают.

К тому же Rootkit Revealer находит только те руткиты, которые: а) модифицируют реестр и/или файловую систему; б) скрывают следы своего присутствия. Если хотя бы одно из этих условий не выполняется, руткит не будет обнаружен. Анализ кода некоторых руткитов показывает, что они отслеживают появление окна Rootkit Revealer’а и прекращают свою маскировку на время его работы. Разработчикам защитных утилит уже давно пора взять полиморфизм на вооружение — пока они будут обнаруживаться руткитами, ни о какой защите и речи быть не может! Антивирус не должен иметь постоянной сигнатуры (равно как и окон с заранее известными заголовками)!

Мир руткитов не исчерпывается теми демонстрационными экземплярами, что выложены на www.rootkits.com. Суди сам:разработка качественного руткита — сложная инженерная задача, и за один вечер такие руткиты не пишутся. Торговать руткитами (в силу их полулегального положения) отваживаются только самые нуждающиеся (или отчаявшиеся). Так какой же резон выкладывать руткит в общественный доступ? Разве что для того, чтобы заявить о себе и посостязаться в крутости с другими хакерами. Но! Профессиональные программисты уже давно миновали стадию самоутверждения и, вместо того чтобы работать за идею, предпочитают кодить за деньги по индивидуальным заказам (по крайней мере, будет на что нанимать

адвоката).

Реюз (то есть повторное использование кода) в таких руткитах практически не встречается, и в антивирусные базы попадают лишь немногие. Как уже говорилось выше, правильно спланированная атака предполагает самоуничтожение руткита по истечении некоторого времени. Да и как его ловить, если он существует только в оперативной памяти?! Можно, конечно, передавать антивирусным компаниям дамп ядра операционной системы, но тут есть три но. Во-первых, какая антивирусная компания будет в нем ковыряться? Во-вторых, это же сколько трафика потратит! В-третьих, в дампе кроме руткита может находиться тьма секретной информации, которую разглашать крайне нежелательно, например пароли.

Важно понять, что, в отличие от вирусов и червей, распространяющихся от компьютера к компьютеру и рано или поздно попадающих в антивирусные капканы,настоящие руткиты существуют в единичных экземплярах, и потому обнаружить их могут лишь проактивные технологии, например эвристический анализ. Однако, если заказчик руткита хоть немного дружит с головой, он обязательно проверит, палится ли руткит последними версиями антивирусов при самом строгом режиме эвристики (при котором антивирус ругается даже на честные программы), и, если да, возвратит его назад на доработку

Поэтому в качестве рабочего тезиса необходимо принять, что руткиты антивирусами не обнаруживаются, как бы нам ни промывали мозги создатели антивирусов.

Распространение и маскировка руткитов

«Подцепить» руткит сложности не представляет. Для этого достаточно скачать какой-нибудь файл с неизвестного ресурса, в котором в том числе будет находиться руткит. Зачатую активация вредоносного ПО происходит в тот момент, когда пользователь пытается открыть файл, который он скачал.

Нередко заражении происходит даже в том случае, если вы не скачиваете вообще никаких файлов из сети. Дело в том, что некоторые сайты подвергаются хакерской атаке, в результате чего они модифицируются таким образом, что бы при открытии странички руткит автоматически попадал на компьютер пользователя через «дыры» в браузере.

В общем, с этим проблем быть не должно, если у вас установлен антивирус, который, впрочем, не является панацеей. Он определяет наличие руткита по так называем сигнатурам — цепочкам кода в теле вредоносного файла, на основании чего моментально определяет, что этот файл опасен для системы и блокирует его

Именно поэтому так важно, что бы антивирус обновлялся ежедневно, ведь в сети каждый день появляется новое вредоносное ПО

Существует и другая возможность определения руткитов — эвристический анализ, основанный на поведении файлов. К примеру, если файл начал вдруг ходить по системе и удалять ее различные компоненты, то с 99% точностью можно сказать, что это вирус или руткит. АВ его уничтожит или удалит.

Впрочем, не все так просто. Дело в том, что руткиты часто «прикидываются» вполне безопасными процессами, в результате чего антивирус обходит их стороной. А нередко они и вовсе «захватывают» антивирус, управляя им по своему усмотрению.

Почему руткиты сложно обнаружить и удалить?

Как вы уже могли догадаться, основная причина кроется в том, как действуют руткиты, то есть прячутся и могут длительное время бездействовать. Однако, этот момент стоит чуть более подробно описать, так как есть нюансы.

Во-первых, многие люди сталкиваются с тем, что со временем комп начинает либо медленнее функционировать, либо вообще компьютер тормозит. Поэтому, небольшое ухудшение производительности от действий руткита можно вполне спутать с «захламленным компьютером».

Во-вторых, руткиты могут распространяться во все подключенные устройства — жесткие диски, флешки и прочее. Это значит, что если руткит был в компе долгое время, то его копий может быть много.

В-третьих, важно помнить, что это вредоносное обеспечение содержит в себе наборы инструментов. Это значит, что руткит может скачивать и свои различные версии (с соответствующим набором для противодействия антивирусам), а так же иные виды руткитов и вирусов

К примеру, почистили от троянов, а руткит остался.

В-четвертых, чем больше мест поддерживает возможность для программирования, тем больше возможностей у руткитов. К примеру, если такой вирус внедрится в прошивку биоса (буткит — bootkit) или контроллера жесткого диска, то обнаружить его станет в разы сложнее.

Существуют и иные нюансы, но даже из этих видно, что вопрос не так уж и прост.

Обработка результатов сканирования

Когда сканирование завершится, rkhunter сохранит результат в

Вы можете отобразить выданные предупреждения следующим образом.

Если Вы после введения этой команды на экране увидели это..

..то можете дальше ничего не читать, ибо пока у вас просто всё отлично 🙂

Теперь вернемся к тому, что следует делать, если rkhunter сообщает о наличии руткита или показывает какие-либо предупреждения. Во-первых, нужно проверить, является ли это ложной тревогой или нет.

Предупреждения могут быть вызваны просто тем, что вы обновили программное обеспечение, или обновили систему в целом, что привело к изменению системных настроек. Поэтому запускать rkhunter —propupd перед сканированием желательно всегда. Во-вторых, надо вспомнить, что вы устанавливали «потустороннего» в систему.

Например, может среагировать на установленный принтер или МФУ. Ведь всё это вы уже устанавливаете в систему дополнительно. Например, пример ложного срабатывания (последние 2 строчки, указывают на то, что после установки системы в домашней директории появились скрытые директории, которых в системе быть не должно, а это был установлен МФУ):

Просто надо детально смотреть по каждому пути (файлу) на который rkhunter «ругается». Если что-то вызывает сильное сомнение у вас, то надо сравнивать оригиналы файлов с теми, на которые ссылается rkhunter. Это долгий и кропотливый процесс. Ставится виртуальная машина, куда пишется чистая ось и открывая поочередно файлы с чистой оси вы их сравниваете с теми, которые вызывают сомнение. Еще раз повторюсь, что в 99 процентах это ложная тревога.

Ну, а если у вас выпал тот 1% и вы полностью уверены, что в системе сидит руткит, то можно предпринять следующее:

Определить к какой программе относится тот файл, на который указал rkhunter и переустановить эту программу

Но если руткит засел в ядре системы, то не пытайтесь самостоятельно его оттуда удалять, если Вы не эксперт по безопасности, который способен просчитать весь механизм, вектор атаки и путь проникновения конкретного руткита. В этом случае, наиболее хорошим решением будет:

Отключение компьютера от сети, перенос всех ваших ценных данных с этой системы и полная переустановка (только не делайте резервных копий исполняемых файлов, ведь вы же не знаете и не можете со сто процентной гарантией подтвердить, что они чистые).

В двух словах как-то так. Ну, что еще можно сказать в заключение..

Обновление Rkhunter для борьбы с руткитами в Linux

Первое, что надо сделать после установки утилиты — это обновить ее и удостовериться, что у нас актуальная версия (актуальная версия на сегодня — 1.4.2):

И второе, — раз мы обновили базу, значит изменился конфигурационный файл утилиты (конфигурационный файл расположен в /etc/rkhunter.conf) и нам нужно сказать (показать) программе, что эти изменения внесены в файл конфигурации, вот для этого нужно сделать снимок (слепок, называйте как вам больше нравится) командой:

Это в Ваших же интересах, чтобы утилита меньше ложно срабатывала.

Вы можете сами посмотреть насколько хэши исполняемых системных файлов отличаются или не отличаются от известных значений, содержащимися в базе данных. По другому это называется — проверка корректности сигнатур для всех установленных в системе пакетов.

Проверяется это так:

Для дистрибутивов на базе RPM командой:

Для debian-но подобных дистрибутивов программой debsums. По умолчанию эта программа не установлена в системе, ее надо установить:

Какая бы система у вас не была установлена вывод будет примерно одинаковый:

(если везде написано «ОК», значит никаких изменений с файлами не происходило).

Ну мы немного отвлеклись. После установки выполним поиск руткитов (правда тут есть большая вероятность, что мы этих руткитов просто не найдем, по причине того, что их просто не будет в вашей системе)

Тестирование будет проходить в несколько этапов с выводом сообщений по каждому пункту теста. Вы просто нажимаете Enter для продолжения.

И в конце выведется общий список — информация по тестированию.

Если вы визуально не хотите наблюдать за ходом тестирования, то можно запустить rkhunter с ключом -rwo, в этом случае будут выводиться только предупреждения:

Утилита выдала несколько предупреждений, что такие то процессы в данный момент работают. Под процессами подразумеваются открытые программы, которые работают в фоновом режиме. В тот момент у меня были открыты текстовый редактор, запущен антивирус, работал скайп и pidgin, был открыт терминал, и были открыты еще несколько приложений. На все эти процессы и среагировал rkhunter.

Как с ними бороться

В большинстве случаев руткиты хорошо замаскированы, найти и удалить их с компьютера самостоятельно бывает крайне сложно, особенно рядовому пользователю. Здесь на помощь приходят специальные программы, созданные для поиска и удаления подобных вирусов.

К числу наиболее популярных программ можно отнести:

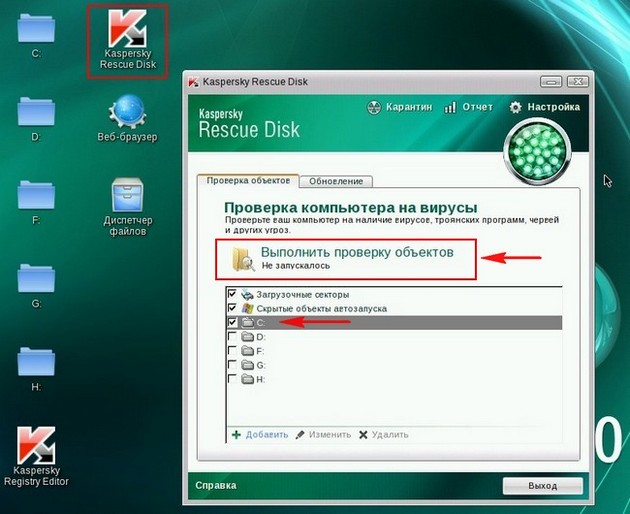

- LiveCD от Dr.Web или Kaspersky Rescue Disk. Преимущество загрузочных дисков с антивирусом в том, что при проверке компьютера, все вирусы остаются неактивными и никак не влияют на проверку. Рекомендую использовать их в тех случаях, когда по каким-либо причинам не получает выполнить сканирование из-под системы Windows;

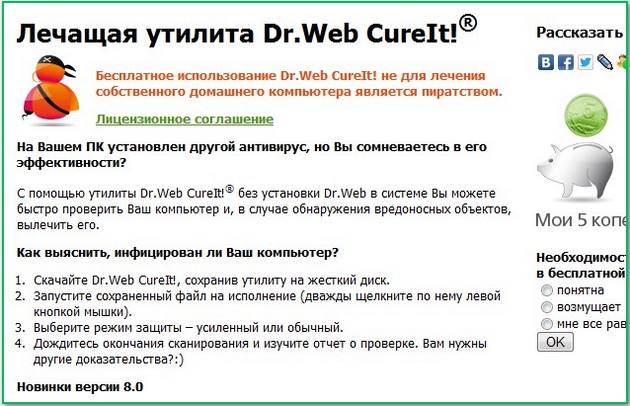

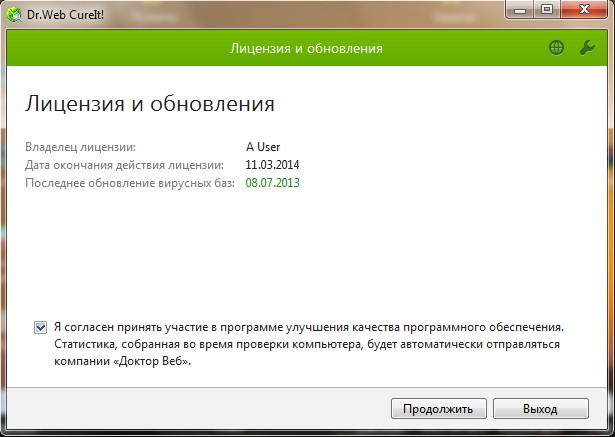

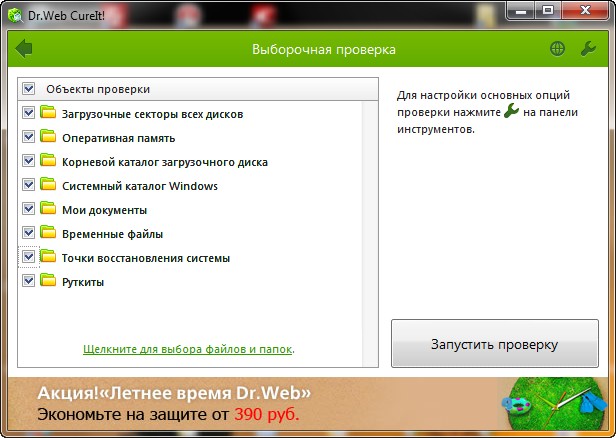

- Dr.Web Cureit – бесплатная, но очень эффективная утилита от известного разработчика Доктора Веба;

- Kaspersky Virus Removal Tool – утилита от Касперского, способная полностью проверить ПК и удалить множество видов руткитов.

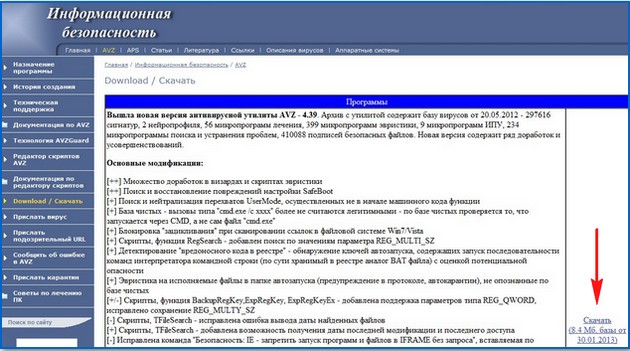

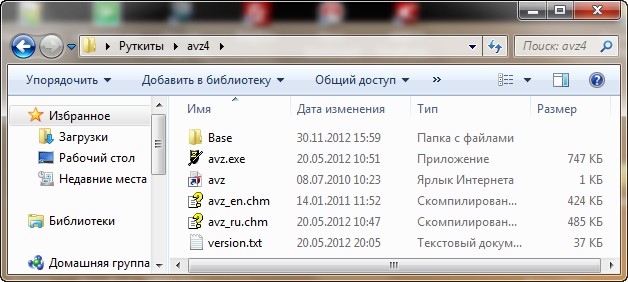

- AVZ – универсальная программа для обнаружения различных видов угроз;

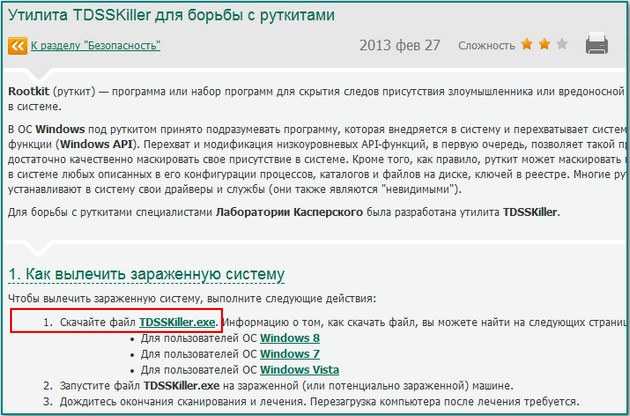

- TDSSKiller – популярный антируткит от разработчиков антивируса «Касперский».

- Trend Micro RootkitBuster;

- Malwarebytes Anti-Rootkit;

- Sophos Anti-Rootkit.

Найти и скачать каждую из утилит можно на официальном сайте.

Не удалось устранить проблему?Обратитесь за помощью к специалисту!

Классификация руткитов.

По уровню привилегий:

Уровень пользователя (user-mode) – категория основана на перехвате функций библиотек пользовательского режима. Руткиты этой категории получают те же права, что обычное приложение, запущенное на компьютере. Руткиты исполняются в непривилегированном кольце (с точки зрения архитектуры информационной безопасности). Они используют программные расширения (например, для проводника Windows), перехват сообщений, отладчики, эксплуатируют уязвимости в безопасности, а также производят перехваты функций (function hooking) широко используемых API (в памяти каждого отдельного процесса). Они внедряются в другие запущенные процессы и используют их память. Это более распространенный вариант. Легче обнаруживается и устраняется даже стандартными средствами операционной системы. Дёшевы в приобретении.

Уровень ядра (kernel-mode) – категория основана на установке в систему драйвера, осуществляющего перехват функций уровня ядра. Руткиты этой категории работают на самом глубинном уровне ОС, получая максимальный уровень доступа на компьютере. После инсталляции такого руткита, возможности атакующего практически безграничны. Руткиты исполняются в привилегированном нулевом кольце (наивысший уровень привилегий ОС). Они могут встраиваться в драйверы устройств, проводить прямую модификацию объектов ядра (DKOM), а также влиять на взаимодействие между пользовательским режимом и режимом ядра. Руткиты уровня ядра обычно более сложны в создании, поэтому встречаются реже. Также их гораздо сложней обнаружить и удалить. Дороги в приобретении.

Основные способы реализации в UNIX и linux

Самый распространенный метод, обеспечивающий функционирование руткита уровня ядра — это перехват системных вызовов путем подмены соответствующей записи в таблице системных вызовов sys_call_table. Детали этого метода заключаются в следующем. При обработке прерывания int 0x80 (или инструкции sysenter) управление передается обработчику системных вызовов, который после предварительных процедур передает управление на адрес, записанный по смещению %eax в sys_call_table. Таким образом, подменив адрес в таблице, мы получаем контроль над системным вызовом. Этот метод имеет свои недостатки: в частности, он легко детектируется антируткитами; таблица вызовов в современных ядрах не экспортируется; и кроме того, перехват некоторых системных вызовов (например, execve()) нетривиален.

Другим распространенным механизмом в kernel-mode руткитах является патчинг VFS (Virtual Filesystem Switch). Этот подход применяется в рутките adore-ng. Он основан на подмене адреса какой-либо из функций-обработчиков для текущей файловой системы.

Как и в Windows, широко используется сплайсинг — замена первых байтов кода системного вызова на инструкцию jmp, осуществляющую переход на адрес обработчика руткита. В коде перехвата обеспечивается выполнение проверок, возврат байтов, вызов оригинального кода системного вызова и повторная установка перехвата. Данный метод также легко детектируется.

Предисловие к послесловию

Можно задать автоматическое сканирование, чтобы rkhunter запускалась строго по расписанию. Для этого нужно добавить задание в cron (об этом планировщике заданий мы поговорим в другой раз). Откройте файл (от себя, от суперпользователя не надо) /etc/crontab командой:

и добавьте туда следующие строки (Вы можете поставить свои удобные числа):

Автоматически откроется текстовый редактор vi, где Вы сможете вводить текст Вашего первого (а может уже и не первого) маленького сценария для cron.

Краткая справка по редактору vi:

-

- чтобы вставить текст надо нажать i, затем можно вводить текст

- чтобы удалить символ(ы) сначала нажать ESC, а затем набрать x

- чтобы выйти из vi без сохранения нужно нажать ESC, а затем набрать :q!

- чтобы сохранить и выйти надо нажать ESC, а затем набрать :wq

А теперь удостоверимся, что мы внесли задания в cron. Введите команду:

Задание для cron создано.

Как удалить руткиты

удалим руткиты

Друзья, открою Вам секрет, в настоящее время с руткитами идёт настоящая война, просто это не афишируется и если вам посчастливится словить серьёзный и только что написанный руткит, справиться с ним будет очень нелегко даже профессионалу. Поэтому, не забывайте создавать бэкапы операционной системы и не отключайте никогда восстановление системы. Устанавливайте только 64-разрядные Windows 7 или Windows 8, так как в 64-битной операционной системе руткиту сложнее закрепиться.

Что из себя представляет руткит? Руткит – это программа, маскирующая нахождение в операционной системе других вредоносных программ и всё, что относится к ним (процессы, ключи в реестре и так далее), происходит это путём перехвата и модификации низкоуровневых API-функций. Ну а работающая в нашей системе вредоносная программа может сделать много плохих дел, например ваш компьютер станет частью «ботнета» —компьютерной сети, состоящей из большого количества заражённых компьютеров. Злоумышленники могут использовать ресурсы заражённых компьютеров по своему усмотрению (рассылать спам, участвовать в DDoS-атаке на определённые сайты и так далее). Это скорее всего и произошло с компьютером нашего читателя.

Как удалить руткиты при помощи антивирусного диска

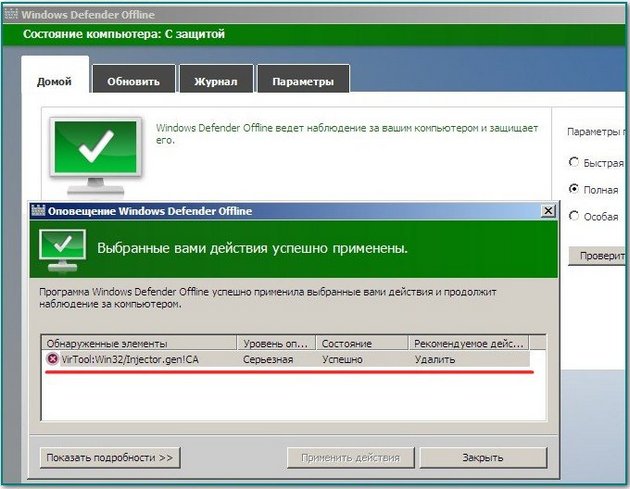

Windows Defender Offline

он специально заточен для поиска и удаления руткитов и практически всех существующих вредоносных программ. Ещё бы я посоветовал антивирусный диск от «Лаборатории Касперского».

Дело в том, что когда вы загружаете ваш компьютер с антивирусного диска и проверяете им заражённую систему, вредоносные программы никак не могут этому воспрепятствовать, так как Windows в это время находится в нерабочем состоянии и соответственно все вирусные, файлы, находящиеся в системе, видны как на ладони, а значит легче обнаруживаются и нейтрализуются.

Как удалить руткиты с помощью бесплатных антивирусных утилит

http://support.kaspersky.ru/5350?el=88446#Скачайте файл TDSSKiller.exe

Rootkit.Win32.BackBoot.gen – возможно заражена загрузочная запись MBR.

Скопировать в карантинC:\TDSSKiller_QuarantineVirusTotal.com

Как удалить руткиты с помощью утилиты Dr.Web CureIt

http://www.freedrweb.com/cureit/

Выбрать объекты для проверки

Оперативная памятьРуткитыЗапустить проверку

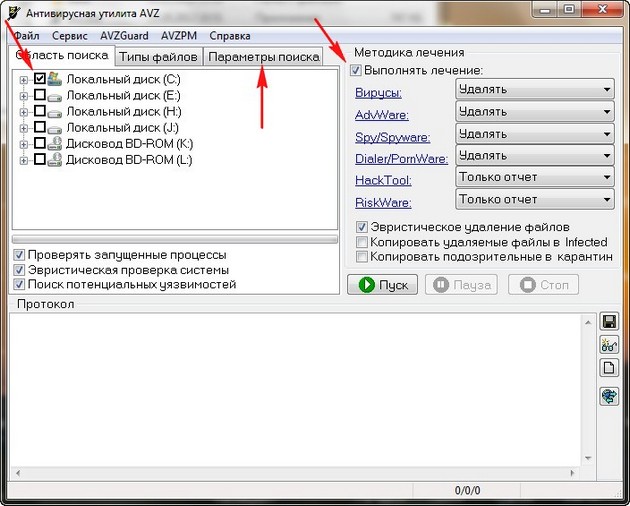

Как удалить руткиты с помощью утилиты AVZ

точку восстановления системыhttp://z-oleg.com/secur/advice/http://z-oleg.com/secur/avz/download.php

avz.exe

Отмечаем для проверки диск с операционной системой, обычно C:, ещё отмечаем пункт Выполнить лечение, далее идём в Параметры поиска

и отмечаем пункт Детектировать перехватчики API и RooTkit и нажимаем Пуск, проверка началась.

Как удалить руткиты с помощью утилиты GMER

http://www.gmer.net/

GMERC:Scan