Версия Cisco

Cisco под “trunk’ом” понимает канал типа “точка-точка” (канал связи, напрямую соединяющий два устройства), который соединяет коммутатор и другое сетевое устройство, например еще один коммутатор или маршрутизатор. Его задача – передавать трафик нескольких VLAN через один канал и обеспечивать им доступ ко всей сети. В простонародии называется «транком», что логично.

Начнем с того, что такое VLAN?

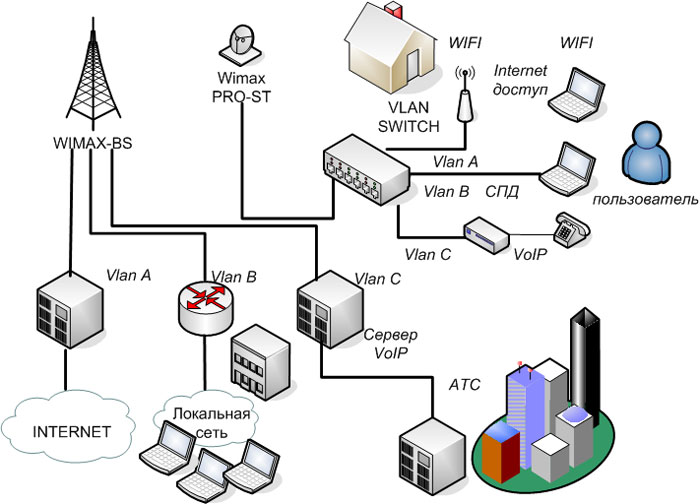

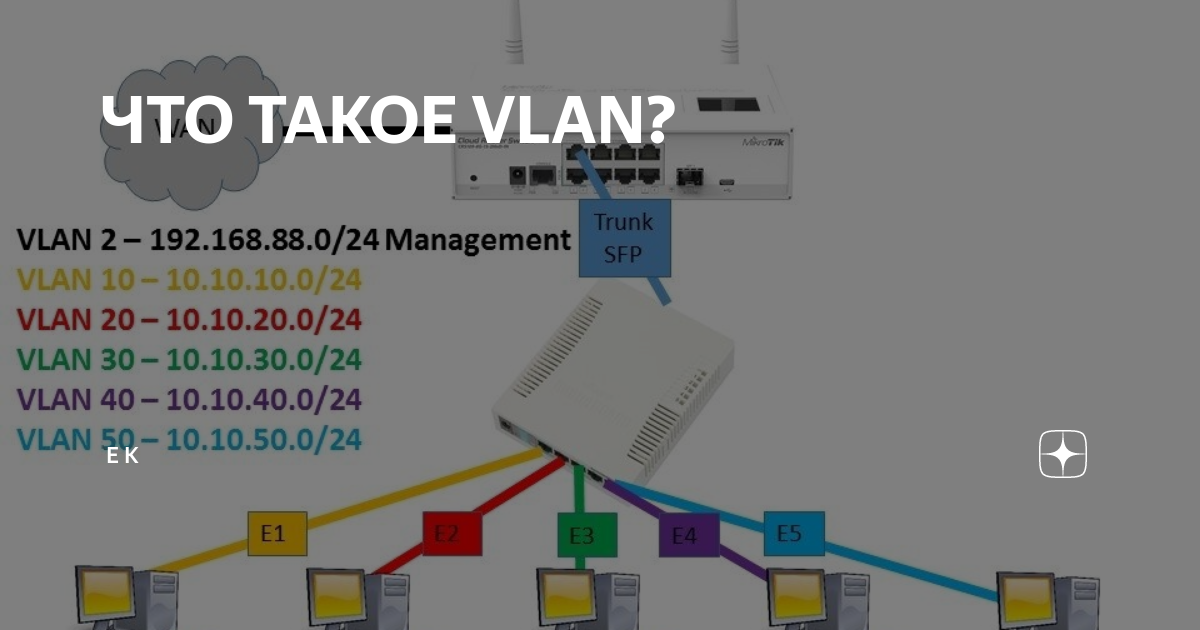

VLAN расшифровывается как Virtual local area network или виртуальная локальная сеть. Это технология, которая позволяет разделить одну физическую сеть на несколько логических, работающих независимо друг от друга. Например, есть на предприятии отдел кадров, бухгалтерия и IT-отдел. У них есть свои коммутаторы, которые соединены через центральный коммутатор в единую сеть, и вот сети этих отделов и нужно отделить друг от друга. Тогда-то на помощь и приходит технология VLAN.

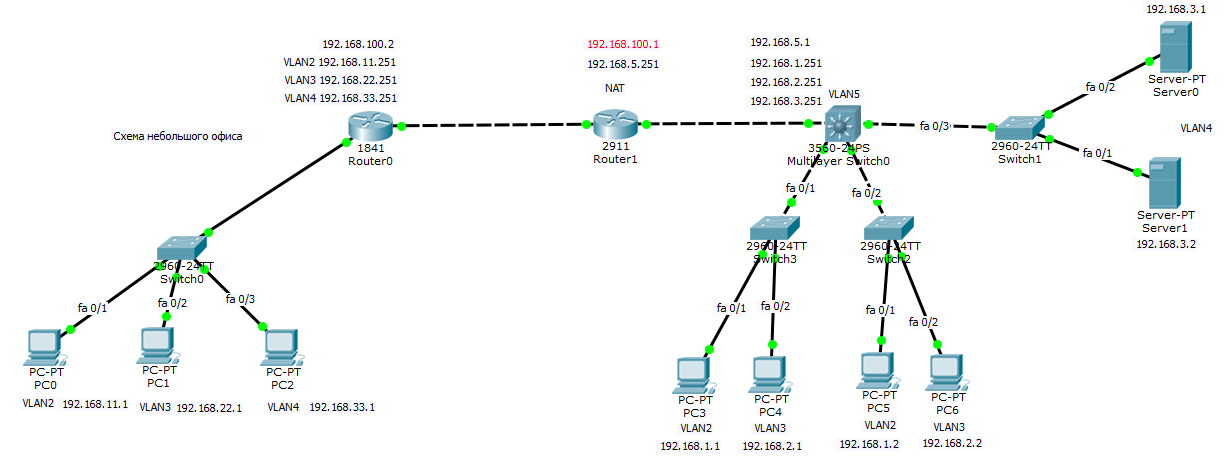

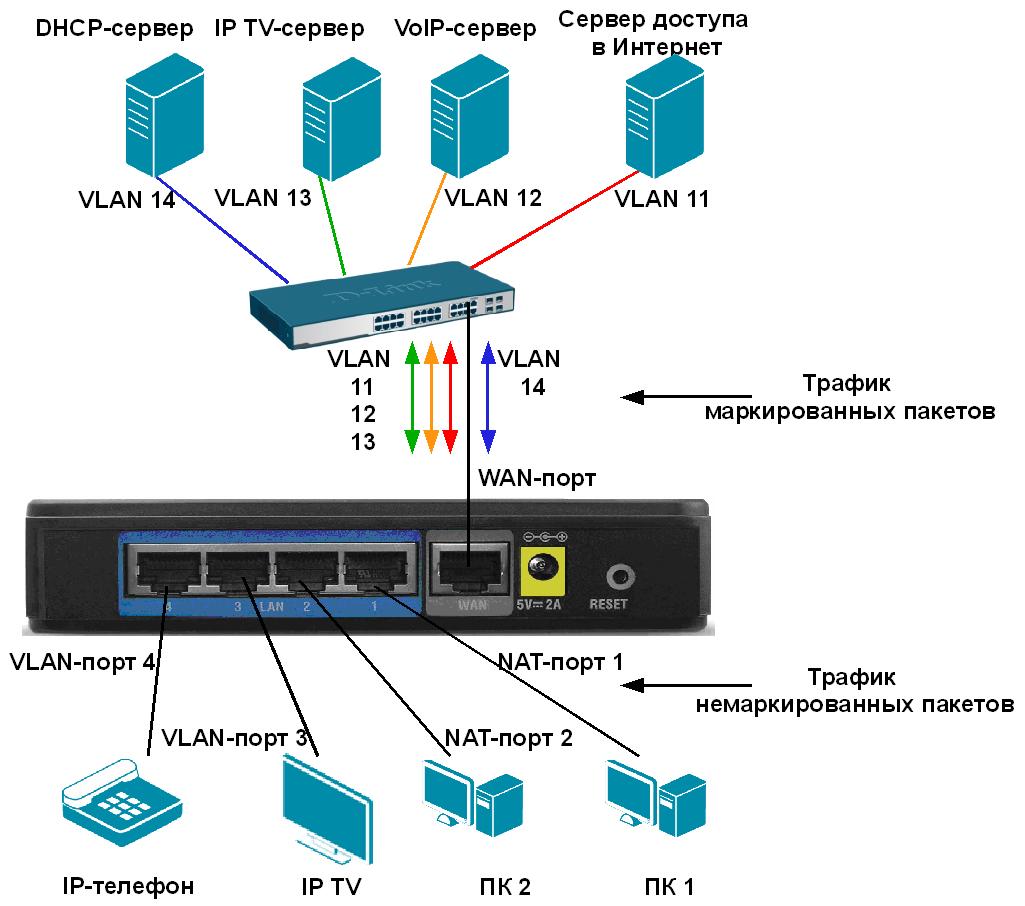

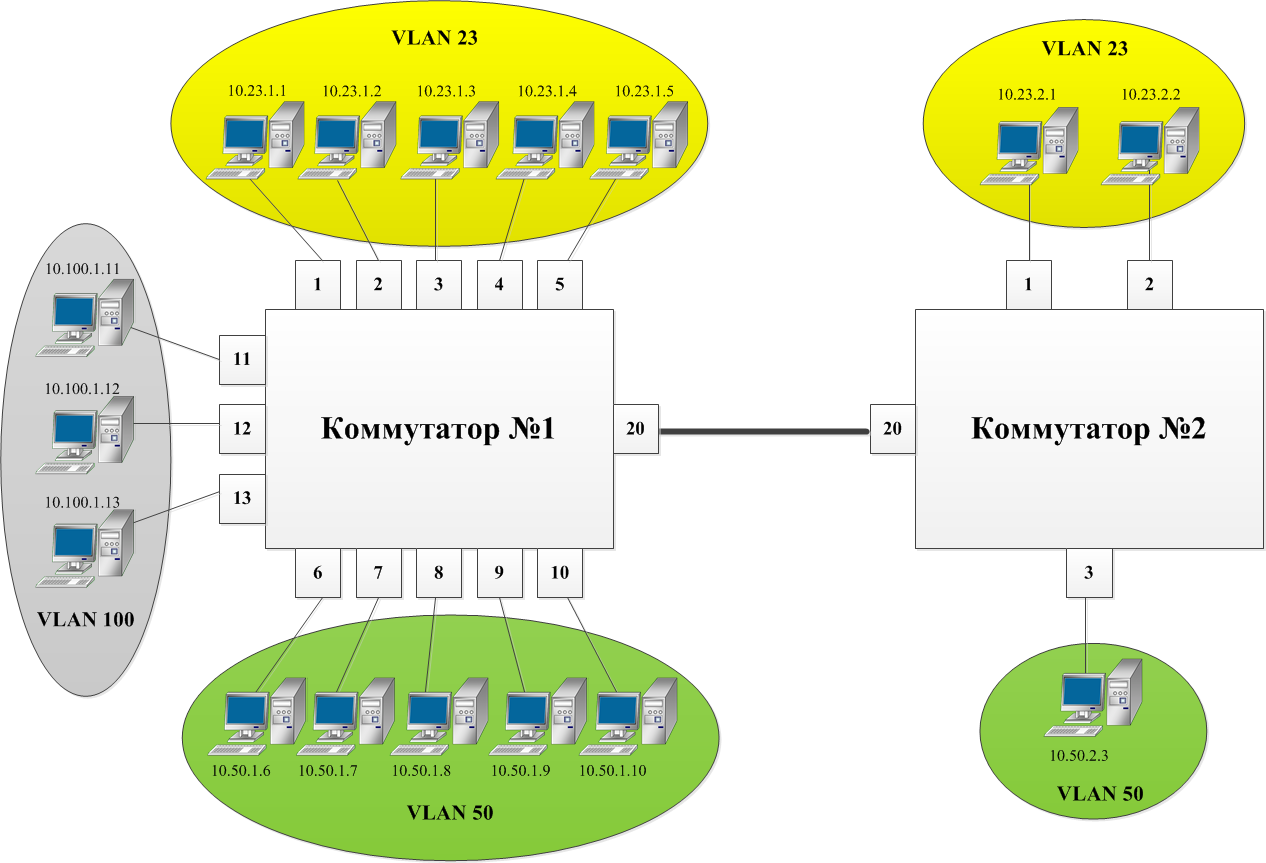

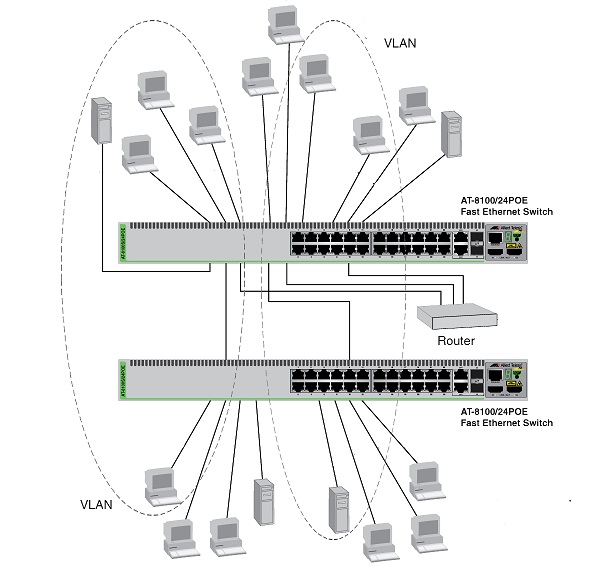

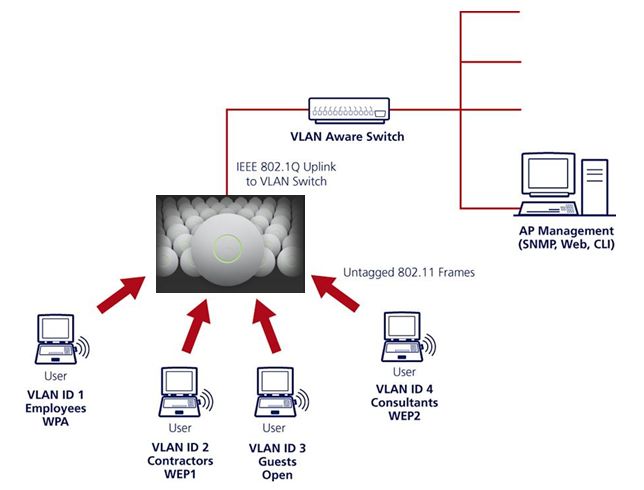

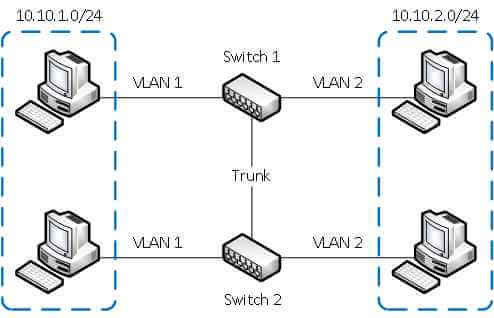

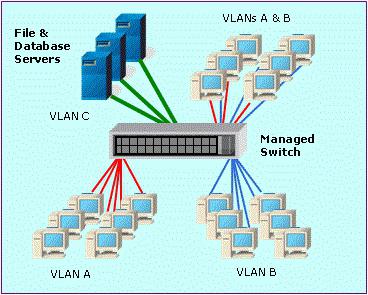

Так выглядит сеть, разделенная на VLAN’ы (виртуальные сети).

Часто для обозначения VLAN’а используют разные цвета.

Так порты, обозначенные зеленым цветом, входят в один VLAN, а порты, обозначенные красным цветом, в другой. Тогда компьютеры, которые находятся в одном VLAN’е, могут взаимодействовать только друг с другом, а с компьютерами, входящими в другой VLAN, не могут.

Перемены в таблице коммутации в VLAN

При создании VLAN’ов в таблицу коммутации у коммутаторов добавляется еще одно поле, в котором указываются идентификаторы VLAN. Упрощенно это выглядит так:

Тут мы видим, что порты 1 и 2 принадлежат VLAN’у 2, а порты 3 и 4 – VLAN’у 10.

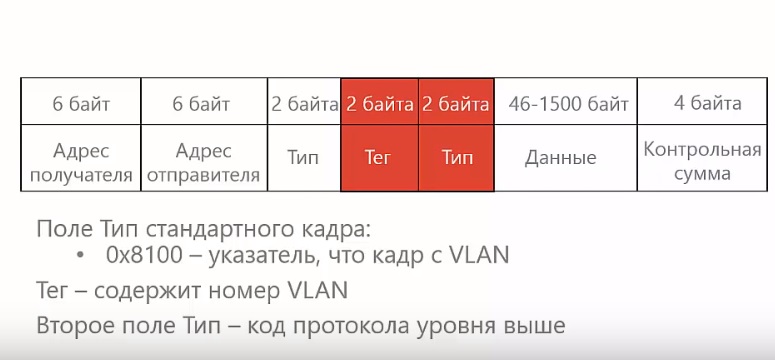

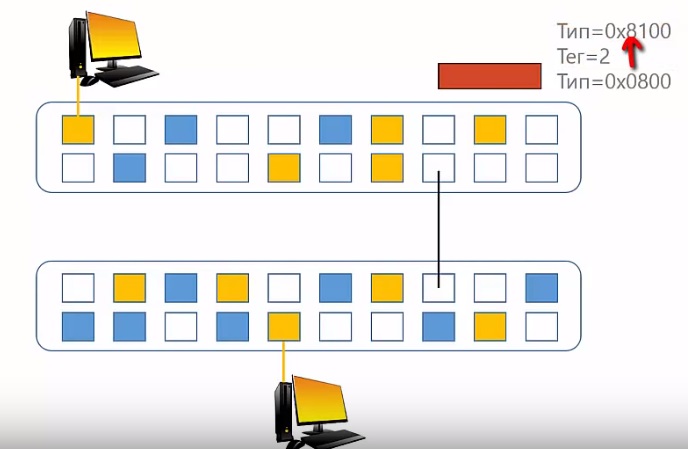

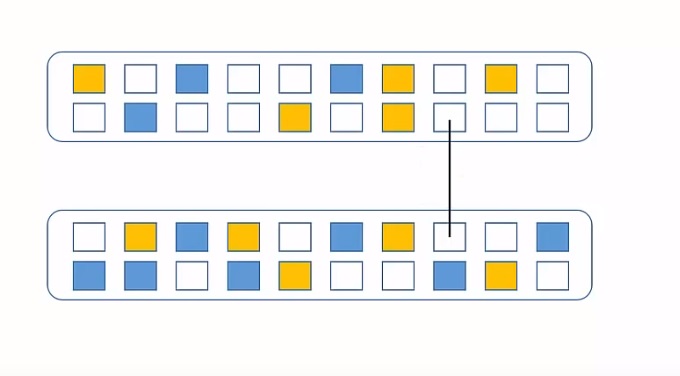

Идем дальше. На канальном уровне данные передаются в виде кадров (фреймов). При передаче кадров от одного коммутатора к другому нужна информация о том, к какому VLAN’у принадлежит тот или иной кадр. Эту информацию добавляют в передаваемый кадр. На данный момент для этой цели используют открытый стандарт IEEE 802.1Q. Пошаговая эволюция кадра в VLAN

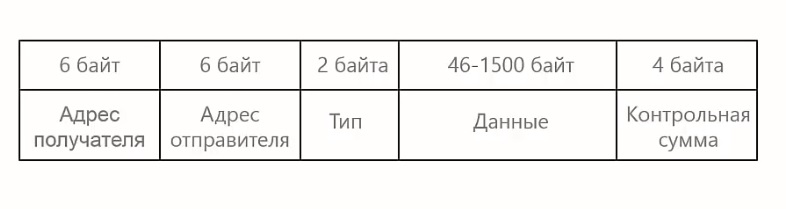

- Компьютер генерирует и отправляет обычный кадр (фрейм, он же пакет канального уровня, т.е. уровня коммутаторов), ничего не добавляя. Этот кадр выглядит так:

- Коммутатор получает кадр. В соответствии с таблицей коммутации, он понимает, с какого компьютера пришел кадр, и к какому VLAN’у принадлежит этот компьютер. Тогда коммутатор сам добавляет в кадр служебную информацию, так называемый тег. Тег – это поле после MAC-адреса отправителя, в котором содержится, грубо говоря, номер VLAN’а. Так выглядит кадр с тегом:

Затем коммутатор отправляет этот кадр на другой коммутатор.

-

Коммутатор, который принимает кадр, извлекает из него информацию о VLAN, то есть понимает, на какой компьютер нужно передать этот кадр, удаляет всю служебную информацию из кадра и передает его на компьютер получателя.

-

На компьютер получателя приходит кадр уже без служебной информации.

Теперь возвращаемся к нашему “trunk’у”. Порты коммутатора, поддерживающие VLAN можно разделить на две группы:

- Тегированные порты (или trunk-порты у Cisco)

- Нетегированные порты (или access порты)

Нас интересуют тегированные порты или trunk-порты. Они как раз и служат для того, чтобы через один порт можно было передавать данные, принадлежащие к разным VLAN и получать данные нескольких VLAN на один порт (мы помним, что обычно порты из разных VLAN друг друга не видят).

На этом рисунке тегированными являются порты номер 21 и 22, которые соединяют два коммутатора. Через них и будут проходить кадры, например, от компьютера Е к компьютеру А, которые находятся в одном VLAN’е, по схеме, которая описана выше.

Так вот, канал связи между этими портами у Cisco как раз и называется “trunk’ом”.

VLAN на базе МАС-адресов

В основу этого способа заложено использование уникальных шестнадцатеричных адресов канального уровня, имеющихся у каждого сетевого адаптера сервера либо рабочей станции сети. Если говорить о том, что такое VLANs, то стоит отметить, что этот способ принято считать более гибким в сравнении с предыдущим, так как к одному порту коммутатора вполне допускается подключение компьютеров, принадлежащих к разным виртуальным сетям. Помимо этого, он автоматически отслеживает перемещение компьютеров с одного порта на другой, что позволяет сохранить принадлежность клиента к конкретной сети без вмешательства администратора.

Принцип работы тут весьма прост: коммутатором поддерживается таблица соответствия MAC-адресов рабочих станций виртуальным сетям. Как только происходит переключение компьютера на какой-то другой порт, происходит сравнение поля MAC-адреса с данными таблицы, после чего делается правильный вывод о принадлежности компьютера к определенной сети. В качестве недостатки подобного способа называется сложность конфигурирования VLAN, которая может изначально стать причиной появления ошибок. При том, что коммутатор самостоятельно строит таблицы адресов, сетевой администратор должен просмотреть ее всю, чтобы определить, какие адреса каким виртуальным группам соответствуют, после чего он прописывает его к соответствующим VLANs. И именно тут есть место ошибкам, что иногда случается в Cisco VLAN, настройка которых довольно проста, но последующее перераспределение будет сложнее, чем в случае с использованием портов.

Версия HP

Как в компании интерпретируют этот термин?

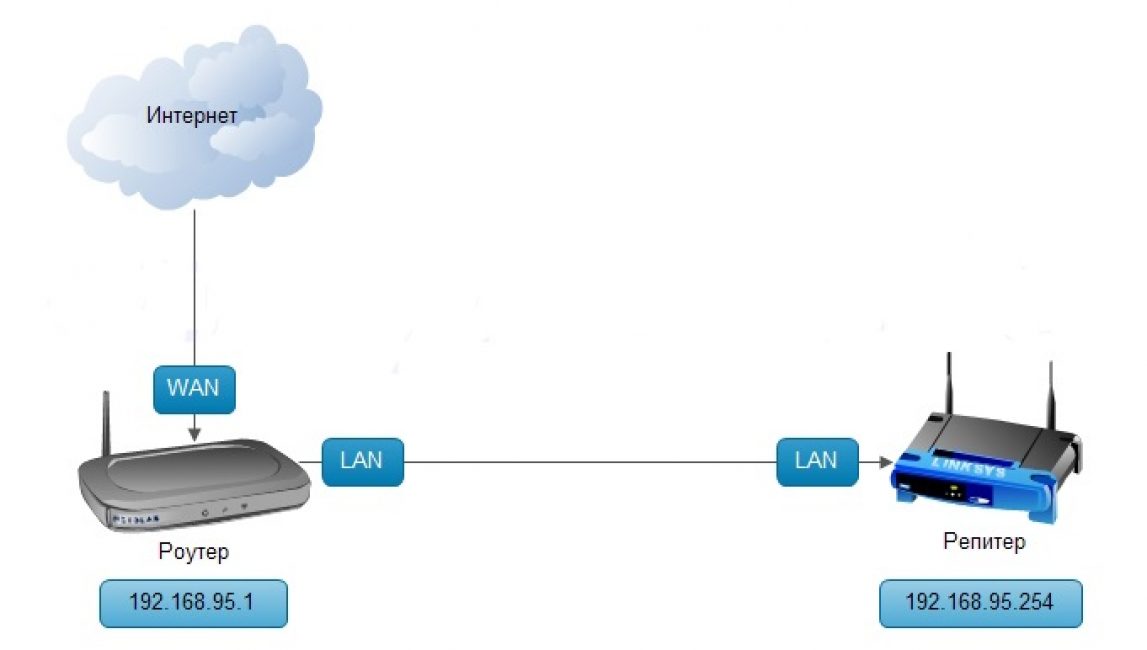

Здесь вообще речь про VLAN не идет. В случае с HP мы говорим о технологии агрегирования каналов. У них “trunk” – это логический канал, который объединяет в себе несколько физических каналов. Подобное объединение позволяет увеличить пропускную способность и надежность канала. Разберем на примере. Допустим, у нас есть два коммутатора, у каждого из которых есть по четыре порта и эти порты соединены между собой четырьмя проводами.

Если оставить все как есть — просто соединения между коммутаторами, — то эти соединения будут передавать кадры друг дружке по кругу, т. е. образовывать петли (причем широковещательные кадры будут раз за разом дублироваться, вводя коммутаторы в широковещательный шторм).

Такие дублирующие соединения считаются избыточными, и их необходимо устранять, для этой цели существует протокол STP (Spanning Tree Protocol). Тогда из наших четырех соединений STP выключит три, потому что посчитает их избыточными, и останется всего одно соединение.

Так вот, в случае же, если мы объединим эти четыре физических канала, между коммутаторами будет один логический канал с увеличенной пропускной способностью (максимальной скоростью передачи информации по каналу связи в единицу времени). Т. е. задействованы сразу четыре канала, и проблема с избыточными соединениями решена. Вот именно этот логический (агрегированный) канал и называется у HP “trunk’ом”.

Агрегирование каналов можно настроить между двумя коммутаторами, коммутатором и маршрутизатором. В один логический канал можно объединить до восьми физических

Важно, чтобы все порты, которые объединяются в агрегированный канал, имели одинаковые параметры:

- тип среды передачи (витая пара, оптоволокно и т. д.),

- скорость,

- режим flow control и duplex.

Если один из портов в агрегированном канале выйдет из строя, канал продолжит работать. Порты агрегированного канал воспринимаются как единое целое, что соответствует идее логического канала.

И для полного прояснения картины отметим, что такая технология у Cisco называется EtherChannel. EtherChannel – технология агрегирования каналов, разработанная Cisco. Смысл тот же, позволяет объединять несколько физических каналов Ethernet в один логический.

Таким образом, термин trunk переводится в зависимости от контекста следующим образом:

-

в документации по коммутаторам Cisco — транковый порт, тегированный порт, trunk-порт;

-

в документации по коммутаторам HP — агрегированный порт, агрегированный канал.

На случай, если захочется разобраться в теме более детально, ниже небольшой список источников.

-

Cisco: https://content.cisco.com/chapter.sjs?uri=/searchable/chapter/content/en/us/td/docs/switches/lan/catalyst3850/software/release/3se/vlan/configuration_guide/b_vlan_3se_3850_cg/b_vlan_3se_3850_cg_chapter_0110.html.xml&searchurl=https%3A%2F%2Fsearch.cisco.com%2Fsearch%3Fquery%3Dtrunk%26locale%3DenUS%26bizcontext%3D%26cat%3D%26mode%3Dtext%26clktyp%3Denter%26autosuggest%3Dfalse&dtid=osscdc000283 (или так: https://bitly.su/OC4VB7)

-

HP: http://h22208.www2.hpe.com/eginfolib/networking/docs/switches/WB/15-18/5998-8162_wb_2920_mcg/content/ch04.html

-

VLAN:

-

Агрегирование каналов:

Настройка VLAN на IP телефонах

- VLAN тегирование внедрять не всегда необходимо, т.к. это усложняет сеть и работу администратора;

- Если это доступно, вы можете просто использовать разные порты корпоративного коммутатора для ПК и IP телефона;

- Преимущества от VLAN заметны только в достаточно крупных инсталляциях;

- Обязательно тестируйте работу VLAN перед развертыванием технологии в рабочей сети;

- VLAN не поможет, если ваша сеть ненормально перегружена.

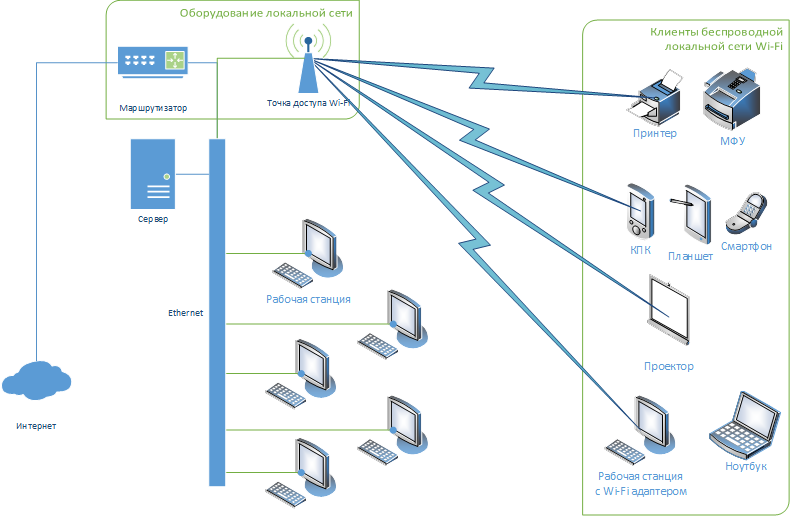

- Сеть передачи данных

- без VLAN тегирования

- На ПК установлен веб-клиент 3CX и 3CXPhone

- Настроена маршрутизация с сервером 3CX, который находится в сети передачи голоса

- Сеть передачи голоса

- VLAN тегирование (в нашем примере Vlan ID55)

- Сервер 3CX расположен в голосовой сети

- Сеть передачи данных 10.10.10.0 / 24

- Сеть передачи голоса 10.10.20.0 / 24 (Vlan Tag 55) (тегируется трафик на WAN порту IP телефона)

- IP сервера 3CX 10.10.20.2 / 24

- IP телефона 10.10.20.5 / 24

автонастройку IP телефонов по технологии Plug and Play

Порт LAN/WAN

VLAN ID

- Настроенное устройство не пытается первоначально получать IP адрес из сети передачи данных для того, чтобы переключиться на нужный VLAN ID

- IP телефон не использует DHCP Option 132

VLAN Priority

Порт PC (Опционально)

- Сеть по умолчанию 10.10.10.0 / 24

- Сеть передачи голоса 10.10.20.0 / 24 (Vlan Tag 55) ← VLAN порта WAN

- IP сервера 3CX 10.10.20.2 / 24

- IP телефон 10.10.20.5 / 24

- Сеть передачи данных 10.10.30.0 / 24 (Vlan Tag 77) ← VLAN порта PC

Как протекают все процессы?

В такой сети информация довольно хорошо защищена от несанкционированного доступа, ведь обмен данными осуществляется внутри одной конкретной группы компьютеров, то есть они не могут получить трафик, генерируемой в какой-то другой аналогичной структуре.

Если говорить о том, что такое VLANs, то тут уместно отметить такое достоинство этого способа организации, как упрощенное сетевое администрирование. Это затрагивает такие задачи, как добавление новых элементов к сети, их перемещение, а также удаление. К примеру, если какой-то пользователь VLAN переезжает в другое помещение, сетевому администратору не потребуется перекоммутировать кабели. Он должен просто произвести настройку сетевого оборудования со своего рабочего места. В некоторых реализациях таких сетей контроль перемещения членов группы может производиться в автоматическом режиме, даже не нуждаясь во вмешательстве администратора. Ему только необходимо знать о том, как настроить VLAN, чтобы производить все необходимые операции. Он может создавать новые логические группы пользователей, даже не вставая с места

Это все очень сильно экономит рабочее время, которое может пригодиться для решения задач не меньшей важности

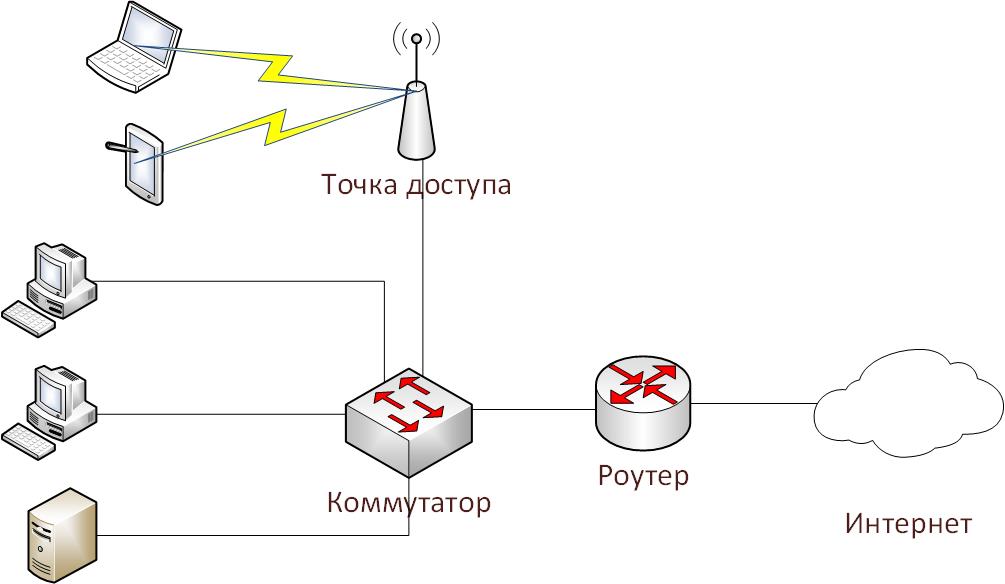

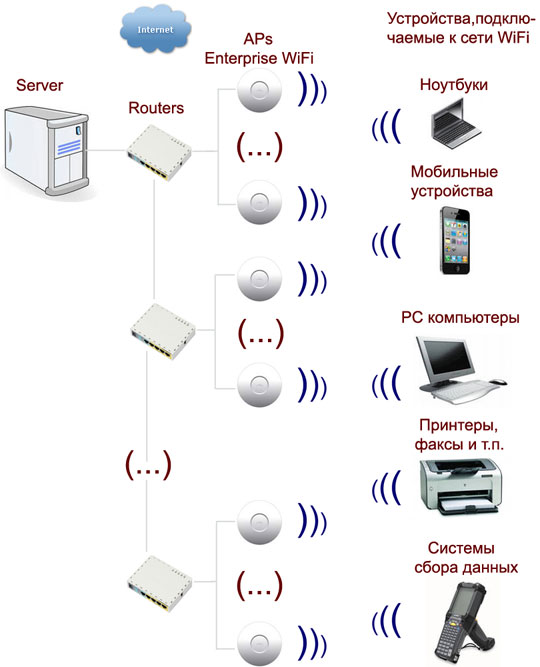

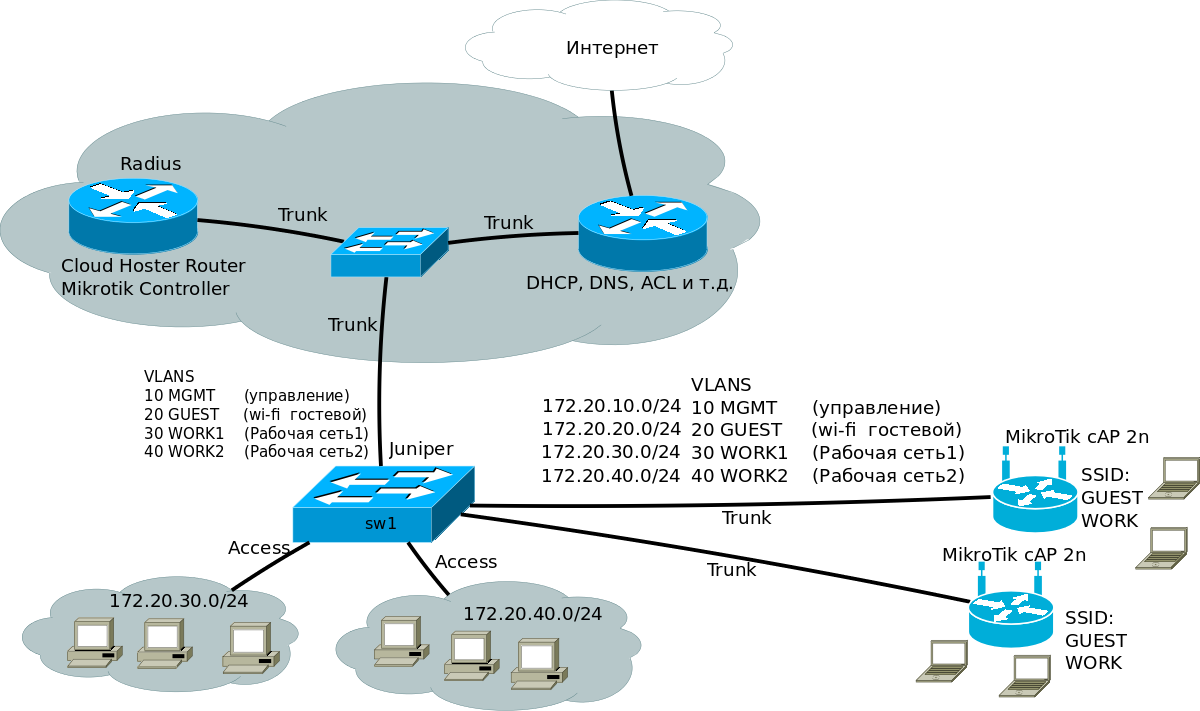

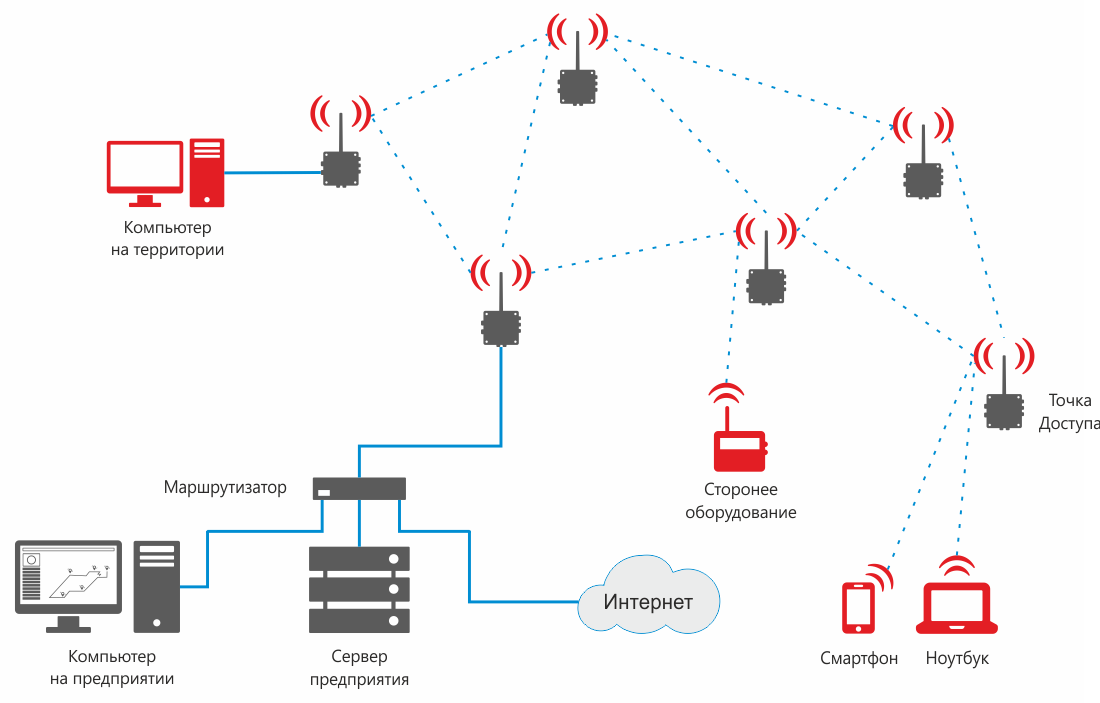

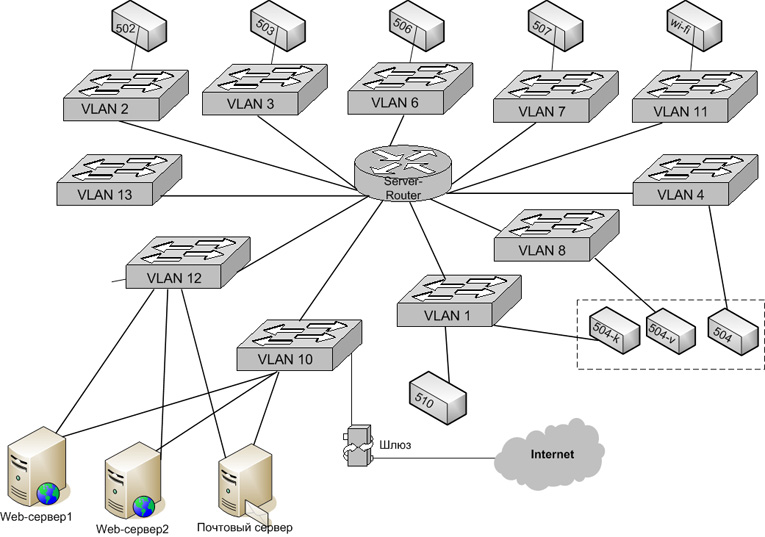

Примеры использования VLAN

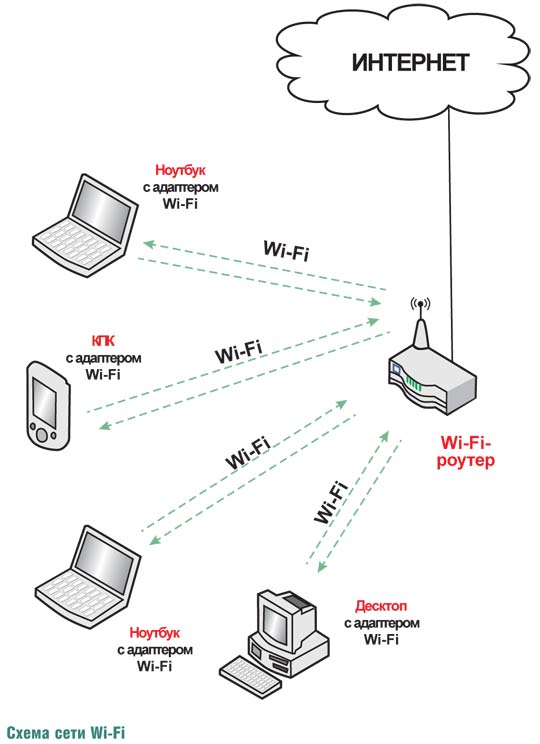

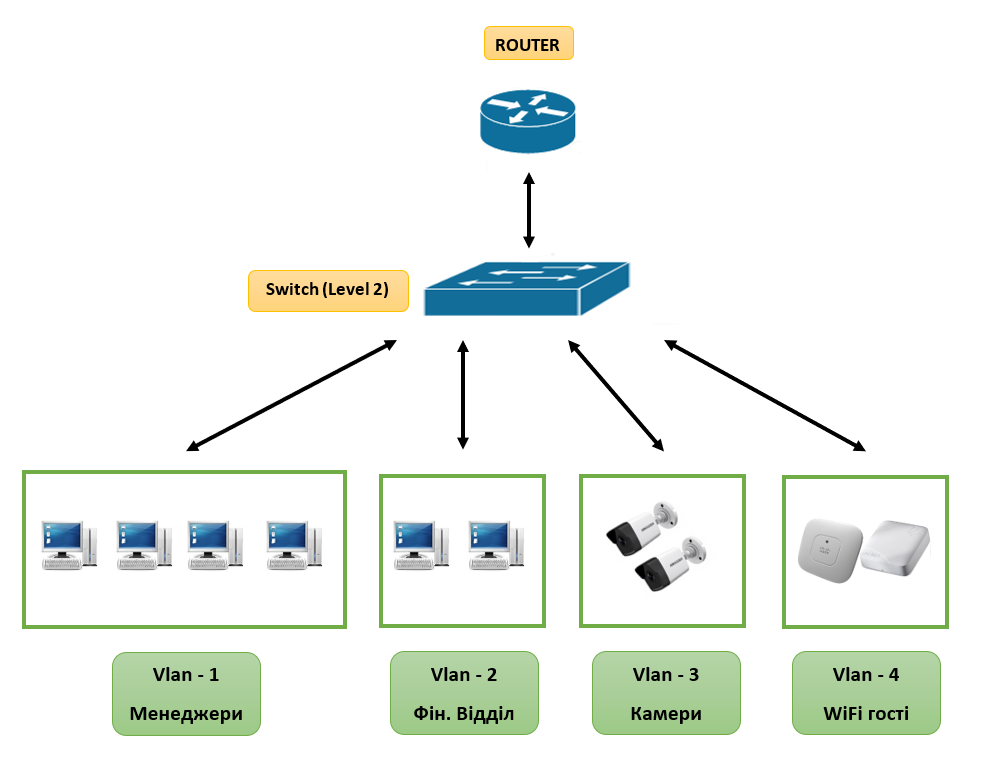

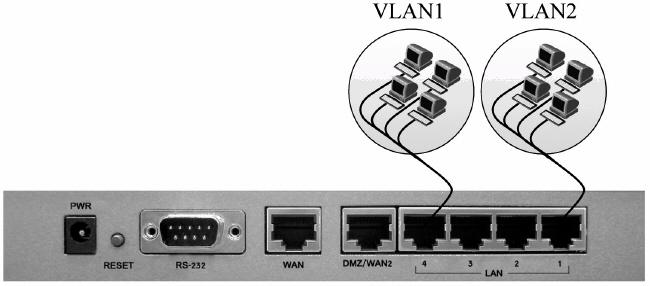

Что такое VLAN-01

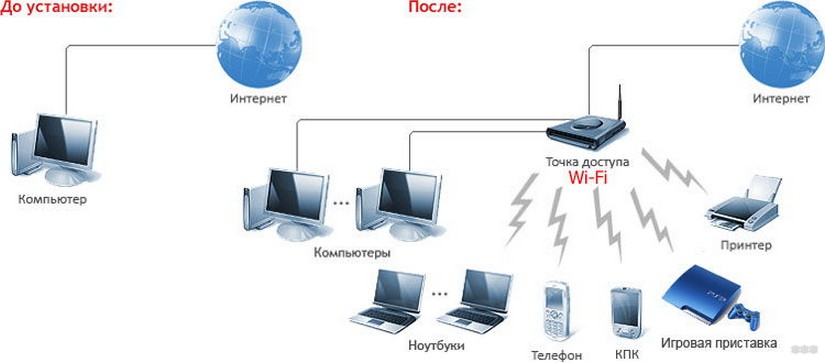

Разделение в разные подсети компьютеров, подключенных к одному коммутатору. На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1 и VLAN 2. Компьютеры из разных виртуальных подсетей будут невидимы друг для друга.

Что такое VLAN-02

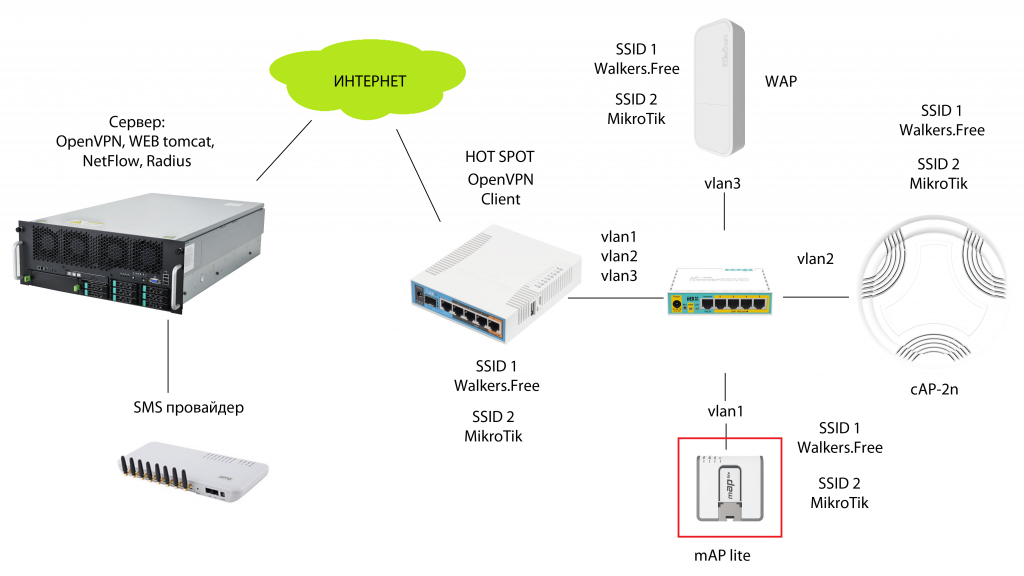

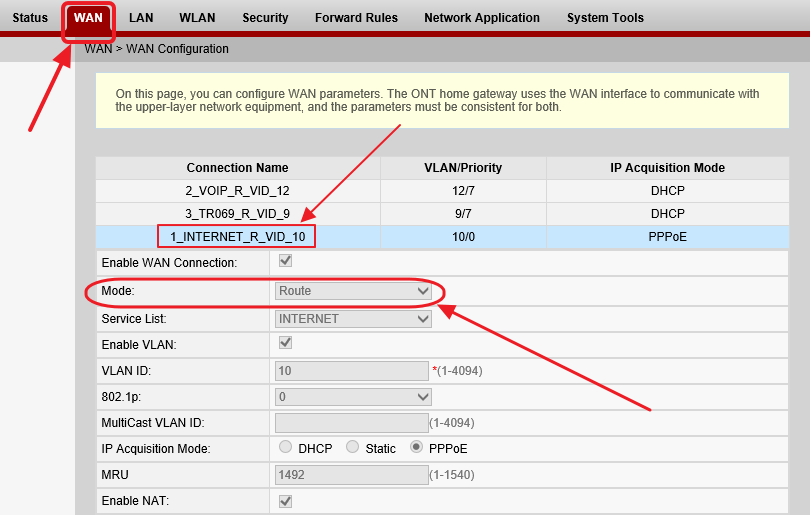

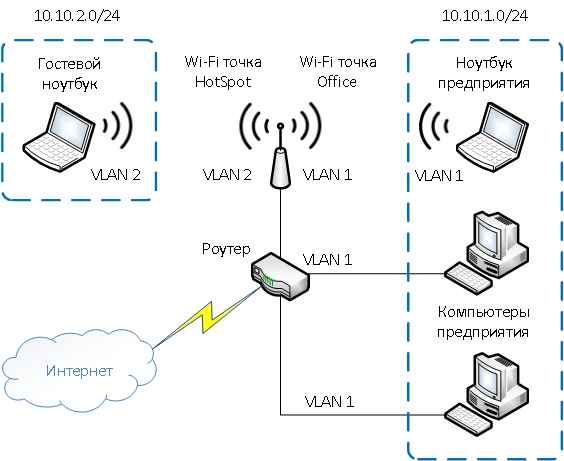

Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия. На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Что такое VLAN-03

Примеры конфигурации VLAN

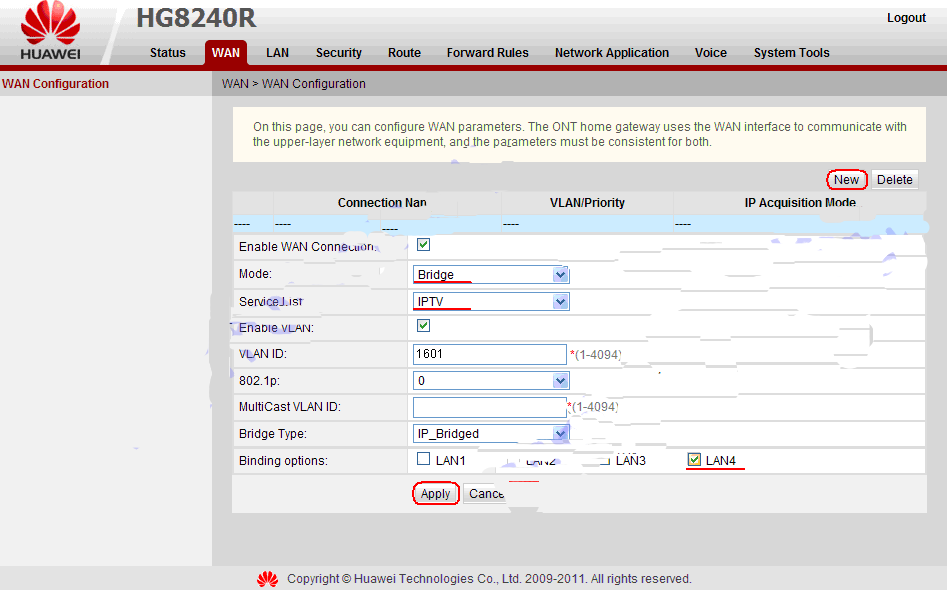

Настройка VLAN тегирования на IP телефоне в сети передачи голоса + DHCP Option 132

- При подключении IP телефон получает IP адрес в сети передачи данных (10.10.10.5). В этой сети доступ к серверу АТС (10.10.30.2) отсутствует, и телефон не может быть настроен по технологии PnP.

- Настройте резервирование DHCP для IP адреса телефона и назначьте ему DHCP Option 132 с текстовым значением 55

- Перезагрузите IP телефон

- После перезагрузки IP телефон получит VLAN тег 55 и заново получит IP адрес из сети передачи голоса (10.10.20.5).

- В интерфейсе управления 3CX перейдите в раздел Телефоны, выберите подключенный новый телефон и присвойте его пользователю (или создайте нового пользователя для этого телефона).

- В разделе Автонастройка телефона в разделе VLAN Configuration включите опцию Enable VLAN for WAN PORT

- В поле Configure your VLAN settings below for WAN PORT VLAN ID (numeric vendor dependant — Snom can be empty, allowed values are 1-4094) установите значение 55.

- Примените изменения, нажав OK вверху.

- Телефон получит новые настройки и перезагрузится

- После перезагрузки WAN порт телефона будет тегирован VLAN ID 55

- IP телефону будет выдан IP адрес сети передачи голоса (10.10.20.5)

- DHCP Option 132 будет переопределена параметром, полученным через автонастройку.

Настройка VLAN тегирования на IP телефоне в сети передачи голоса

- При подключении IP телефон получает IP адрес в сети передачи данных (10.10.10.X).

- В разделе Автонастройка телефона в разделе VLAN Configuration включите опцию Enable VLAN for WAN PORT

- В поле Configure your VLAN settings below for WAN PORT VLAN ID (numeric vendor dependant — Snom can be empty, allowed values are 1-4094) установите значение 55.

- Примените изменения, нажав OK вверху.

- IP телефон получит новые настройки и перезагрузится

- После перезагрузки WAN порт телефона будет тегирован VLAN ID 55

- IP телефону будет выдан IP адрес сети передачи голоса (10.10.20.5)

Настройка VLAN тегирования на IP телефоне в сети передачи голоса + подключение ПК через PC порт в сеть передачи данных

VLAN на базе портов

Здесь предполагается логическое объединение определенных физических портов коммутатора, выбранных для взаимодействия. К примеру, сетевой администратор может определить, что определенные порты, к примеру, 1, 2, и 5 формируют VLAN1, а номера 3, 4 и 6 используются для VLAN2 и так далее. Один порт коммутатора вполне может использоваться для подключения нескольких компьютеров, для чего применяют, к примеру, хаб. Все они будут определены в качестве участников одной виртуальной сети, к которой прописан обслуживающий порт коммутатора. Подобная жесткая привязка членства виртуальной сети является основным недостатком подобной схемы организации.

Пример II

IGMP

IGMP — Internet Group Management Protocol1.IGMP Membership Report2.(*, 224.2.2.4)(172.16.0.5, 224.2.2.4)OIL — Outbound Interface Listshow ip mroute3.IGMP Query*Дамп отфильтрован по IGMP*General Query*Дамп отфильтрован по IGMP*4.IGMP LeaveGroup Specific Queryтолько*Дамп отфильтрован по IGMP*

И ещё раз

IGMPIGMP ReportIGMP General QueryIGMP Group Sepcific QueryIGMP LeaveQuerier

PIM

PIM — Protocol Independent MulticastCBT version 2 is not, and was not, intended to be backwards compatible with version 1; we do not expect this to cause extensive compatibility problems because we do not believe CBT is at all widely deployed at this stage.

- PIM Dense Mode (DM)

- PIM Sparse Mode (SM)

О vlan windows

В Windows vlan не идет как встроенная поддержка. Вы не можете, так из коробки, после установки операционной системы, сказать, что данная сетевая карта будет работать в нужном vlan и задать Vlan ID, НО есть исключения и это специализированные драйвера сетевых карт. Например есть программное обеспечение Realtek Ethernet Diagnostic Utility, как вы можете заметить для сетевых карт Realtek, она то и умеет работать с виртуальными тегами. Карты с поддержкой 802.1Q, так же умеют обрабатывать теги, например могут их удалить или по особому обработать. Не знаю нужен ли вообще для Windows обрабатывать vlan на ее стороне, так как правильнее все это сделать на коммутаторе.

Как правило, в этом случае существуют механизм, позволяющий отключить обработку тегов сетевой картой, сделать её более «тупой» и доставлять трафик вместе с тегами. Обычно, это делается через правку реестра, указанием соответствующего ключа.

Например, для карт Intel в ветке:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318}\00xx

Ставим значение MonitorModeEnabled= 1

xx — это номер сетевого адаптера в системе, хочу отметить, что у каждого вендора есть свои утилиты и свои драйвера, о их наличии нужно читать спецификацию. Надеюсь, вы не забросите изучение технологии vlan портов и более досконально изучите ее и примените на практике.

PIM Sparse Mode

PIM SMPIM JoinПомимо прочих базовых настроек, конечно (IP, IGP).статье

(*, 225.0.1.1)(*, G)старкомаджиNull(172.16.0.5, 225.0.1.1)(S, G)эскомадживосходящийUpstreamOIL — Outgoing Interface List

Чтобы разобраться с тем, что такое PIM, обратимся к сети гораздо более сложной

Клиент1Файл начальной конфигурации

PIM Hello224.0.0.13Rendezvous Point — RP

- отвечает за изучение источника,

- является точкой притяжения сообщений Join от всех заинтересованных.

на всех

Loopback 0

ip multicast-routingip pim sparse-modeip pim rp-adress X.X.X.XПолная конфигурация с PIM.

Разбор полётов

1)2)Клиента1Клиента23)Join (*,G)4)Клиент 2RPT — Rendezvous Point TreeMDT — Multicast Distribution Tree5)RegisterFHR (First Hop Router)6)7)

- Процессы инкапсуляции и декапсуляции — весьма затратные действия для маршрутизаторов. Кроме того, дополнительные заголовки увеличивают размер пакета, и он может просто не пролезть в MTU где-то на промежуточном узле (вспоминаем все проблемы туннелирования).

- Если вдруг где-то между источником и RP есть ещё получатели для группы, мультикастовому трафику придётся пройти один путь дважды.

Source Tree8)Join (S, G) — Source Specific JoinSource TreeSPT — Shortest Path Tree9)10)PIM Register-StopинкапсулированныйCервера-источникаКлиента 1Клиента 2Source TreeRPTне отправляя

SPT Switchover — переключение RPT-SPT

Клиента 1Клиенту 2Клиенту 1Клиент 1Клиент 2Shared TreeLHR (Last Hop Router)Вы помните, что вначале этого параграфа на R5 была только запись (*, G), теперь после всех этих событий их станет две: (*, G) и (S, G)

- Не происходить вообще никогда (команда ip pim spt-threshold infinity).

- При достижении определённой утилизации полосы пропускания (команда ip pim spt-threshold X).

- Безусловно — сразу после получения первого пакета (действие по умолчанию или no ip pim spt-threshold X)

[править] Настройка VLAN на маршрутизаторах Cisco

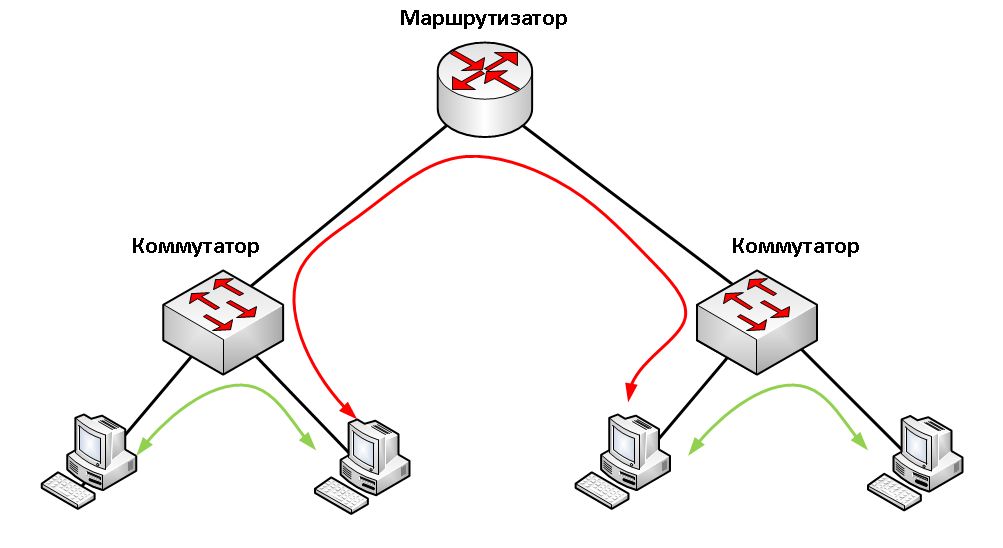

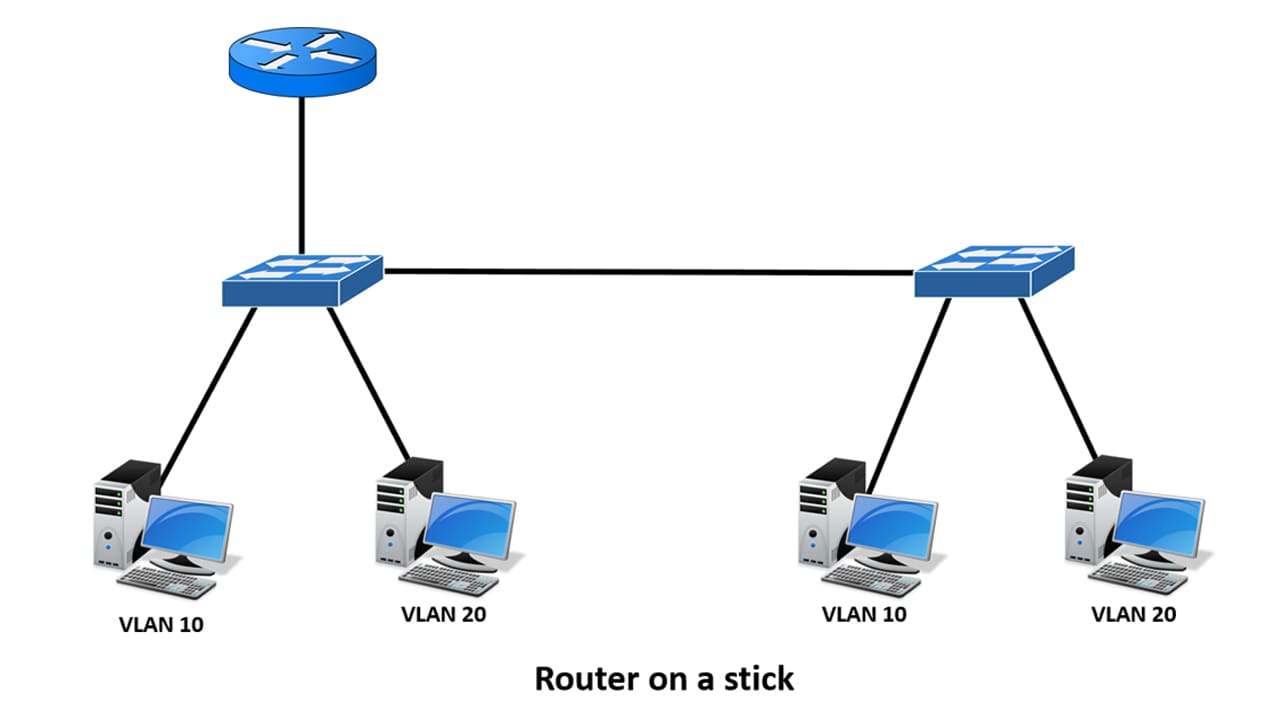

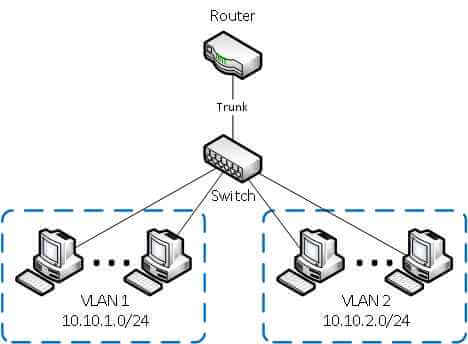

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLANами с помощью маршрутизатора

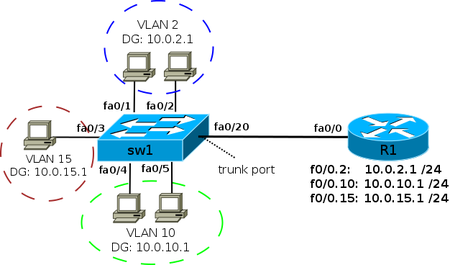

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

|

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

Для чего нужен vlan?

В сетях, основанных на широковещательном трафике, передающемся ко всем устройствам для нахождения пиров, с ростом количества пиров растет и количество широковещательного трафика (который потенциально может почти полностью вытеснить собой полезную нагрузку на сеть).

VLAN-ы же помогают снизить сетевой трафик формированием нескольких широковещательных доменов, разбивая большую сеть на несколько меньших независимых сегментов с небольшим количеством широковещательных запросов, посылаемых к каждому устройству всей сети в целом.

Технология VLAN также помогает создать несколько сетей 3-го уровня модели OSI в одной физической инфраструктуре. Например, если DHCP-сервер, раздающий ip-адреса, включен в коммутатор в определенном VLAN – устройства будут получать адреса только в рамках данного VLAN. Если же DHCP-сервер включен транком с набором из нескольких VLAN – устройства из всех этих VLAN смогут получить адреса.

VLAN работает на 2-м, канальном, уровне сетевой модели OSI, аналогично IP-подсетям, которые оперируют на 3-м, сетевом, уровне. Обычно каждому VLAN соответствует своя IP-подсеть, хотя бывают и исключения, когда в одном VLAN могут существовать несколько разных подсетей. Такая технология у Cisco известна как «ip secondary», а в Linux как «ip alias».

В старых сетевых технологиях пользователям присваивались подсети, основываясь на их географическом местоположении. Благодаря этому они были ограничены физической топологией и расстоянием. VLAN технология же позволяют логически сгруппировать территориально разрозненных пользователей в одни и те же группы подсетей, несмотря на их физическое местонахождение. Используя VLAN, можно легко управлять шаблонами трафика и быстро реагировать на переезд пользователей.

Технология VLAN предоставляет гибкую адаптацию к изменениям в сети и упрощает администрирование.

Выбор RP

ip pim rp-address X.X.X.Xshow ip pim rpКлиент 2Bootstrapshow ip mrouteC-RP

BSR — BootStrap RouterC-BSR

BootStrap Message (BSM)Candidte-RP-Advertisementgroup-to-RP mappingRP-Setсамостоятельно

Завершая главу PIM SM, давайте ещё раз отметим важнейшие моменты

- Должна быть обеспечена обычная юникастовая связность с помощью IGP или статических маршрутов. Это лежит в основе алгоритма RPF.

- Дерево строится только после появления клиента. Именно клиент инициирует построение дерева. Нет клиента — нет дерева.

- RPF помогает избежать петель.

- Все маршрутизаторы должны знать о том, кто является RP — только с её помощью можно построить дерево.

- Точка RP может быть указана статически, а может выбираться автоматически с помощью протокола BootStrap.

- В первой фазе строится RPT — дерево от клиентов до RP — и Source Tree — дерево от источника до RP. Во второй фазе происходит переключение с построенного RPT на SPT — кратчайший путь от получателя до источника.

MDT — Multicast Distribution TreeSPT — Shortest Path Tree(S, G)Source TreeRPT — Rendezvous Point Tree(*, G)Shared TreeHelloJoin (*, G)Join (S, G)Prune (*, G)Prune (S, G)RegisterRegister-StopBootstrapAssertCandidate-RP-AdvertisementRP-Reachable*Есть и другие типы сообщений в PIM, но это уже детали*

Vlan: что это такое?

VLAN – технология, позволяющая сконфигурировать несколько виртуальных широковещательных доменов в рамках одного физического широковещательного домена.

Другими словами, имея «плоскую» физическую сеть из нескольких или одного коммутатора, можно разделить ее на несколько изолированных друг от друга полноценных «плоских» сетей, таким образом разграничив ПК пользователей по признаку принадлежности к определенному отделу или же в случае с серверами – по определенным ролям и специфике их работы.

В таком случае решаются одновременно несколько проблем:

— уменьшается количество широковещательных запросов, снижающих пропускную способность сети;

- — улучшается безопасность каждого отдела предприятия, т.к. исключается возможность прослушивания трафика сторонними сотрудниками, не входящими в данный конкретный VLAN;

- — появляется возможность территориально разнести разные отделы и подразделения по признаку принадлежности. То есть, например, сотрудники Отдела кадров, не находясь в одном здании, смогут «видеть» друг друга в рамках своей подсети.

Сетевая архитектура использует VLAN для обеспечения сетевой сегментации сервисов, обычно осуществляемой маршрутизаторами, которые фильтруют широковещательный трафик между разными VLAN-ми, улучшают безопасность сети, выполняют агрегацию подсетей и снижают перегрузку в сети. Коммутаторы не могут передавать трафик между VLAN-ами ввиду ограничения, накладываемого широковещательным доменом.

Некоторые коммутаторы могут иметь функции 3-го сетевого уровня модели OSI, храня и используя таблицу маршрутизации для осуществления передачи трафика между подсетями. В таком случае на коммутаторе создается виртуальный интерфейс конкретного VLAN с определенным ip-адресом и маской подсети. Такой интерфейс выступает в роли шлюза по умолчанию для устройств, находящихся в данном VLAN.

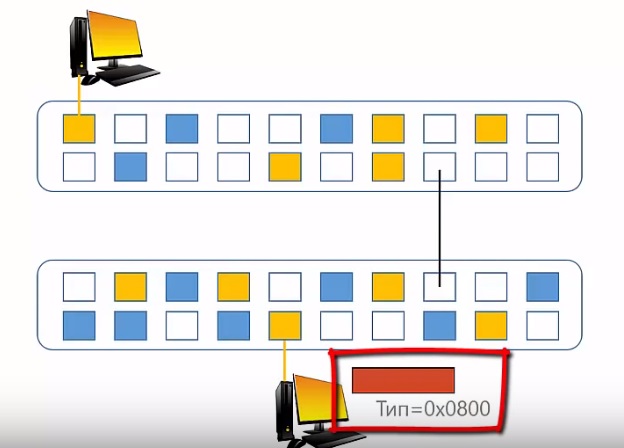

Передача данных с использованием стандарта IEEE 802.1Q

Сетевой адаптер в ноутбуке генерит Ethernet кадр, внутри которого вложен IP пакет, в поле “Тип” — код протокола уровня выше, содержится значение 0800.

Коммутатор получает этот кадр, и понимает, что он был получен с ноутбука входящего в желтый вилан. Например, номер желтого вилана 2. Коммутатор добавляет служебные поля, в поле “Тип” протокола следующего уровня, значение 0800 заменяется на 08100. Потом добавляется номер вилана 2 и записывается код протокола следующего уровня 0800, для того, чтобы его, в дальнейшем можно было восстановить.

Принимающий информацию коммутатор извлекает эту информацию о vlan, осознает, что кадр был отправлен вилэн с номеров 2, т.е. в желтый вилан. Затем этот коммутатор удаляет из кадра информацию о номере вилэн и восстанавливает старое значение протокола следующего уровня 0800, что соответствует IP.

И вот такой кадр отправляет принимающему ноутбуку. Сейчас почти все сетевые адаптеры поддерживают стандарт 802.1Q и уже сам ноутбук может вставить нужные поля с номером вилана в кадр.

Общее описание

Для начала стоит определиться с тем, что такое VLANs. Под этим подразумевается группа компьютеров, подключенных к сети, которые логически объединены в домен рассылки сообщений широкого вещания по определенному признаку. К примеру, группы могут быть выделены в зависимости от структуры предприятия либо по видам работы над проектом или задачей совместно. Сети VLAN дают несколько преимуществ. Для начала речь идет о значительно более эффективном использовании пропускной способности (в сравнении с традиционными локальными сетями), повышенной степени защиты информации, которая передается, а также упрощенной схеме администрирования.

Так как при использовании VLAN происходит разбитие всей сети на широковещательные домены, информация внутри такой структуры передается только между ее членами, а не всем компьютерам в физической сети. Получается, что широковещательный трафик, который генерируется серверами, ограничен предопределенным доменом, то есть не транслируется всем станциям в этой сети. Так удается достичь оптимального распределения пропускной способности сети между выделенными группами компьютеров: серверы и рабочие станции из разных VLAN просто не видят друг друга.

Обозначение членства в VLAN

Для этого существуют следующие решения:

- по порту (англ. port-based, 802.1Q): порту коммутатора вручную назначается одна VLAN. В случае, если одному порту должны соответствовать несколько VLAN (например, если соединение VLAN проходит через несколько сетевых коммутаторов), то этот порт должен быть членом транка. Только одна VLAN может получать все кадры, не отнесённые ни к одной VLAN (в терминологии 3Com, Planet, D-Link, Zyxel, HP — untagged, в терминологии Cisco, Juniper — native VLAN). Сетевой коммутатор будет добавлять метки данной VLAN ко всем принятым кадрам не имеющим никаких меток. VLAN, построенные на базе портов, имеют некоторые ограничения.

- по MAC-адресу (MAC-based): членство в VLANe основывается на MAC-адресе рабочей станции. В таком случае сетевой коммутатор имеет таблицу MAC-адресов всех устройств вместе с VLANами, к которым они принадлежат.

- по протоколу (Protocol-based): данные 3-4 уровня в заголовке инкапсулированного в кадр пакета используются чтобы определить членство в VLANe. Например, IP-машины могут быть переведены в первую VLAN, а AppleTalk-машины во вторую. Основной недостаток этого метода в том, что он нарушает независимость уровней, поэтому, например, переход с IPv4 на IPv6 приведет к нарушению работоспособности сети.

- методом аутентификации (англ. authentication based): устройства могут быть автоматически перемещены в VLAN основываясь на данных аутентификации пользователя или устройства при использовании протокола 802.1X.

Как это работает?

В таблице коммутации, на рисунке ниже, есть поле в котором написано “идентификатор VLAN”, как правило для этих целей используют обычные числа.

По таблице смотрим, что порт 1 и 5 входят в vlan №2, а порты 2-4 в vlan №3. Если компьютеры подключенные к порту 1 и входящие в vlan 2 попытаются переслать данные к компьютеру подключенному к порту 4 входящий в вилан 3, то даже если компьютер отправителя знает MAC-адрес компьютера получателя, коммутатор не передаст этот кадр. Потому что порты находятся в разных виртуальных сетях и передача данных между ними невозможна.

Хорошо, когда сеть построена на одном коммутаторе, тогда подойдет вариант с таблицей коммутации и номерами vlan. Что делать, если в сети используются 2 или более коммутаторов? При отправлении кадров от одного коммутатора к другому, нужна информация к какому вилэну принадлежит передаваемый кадр. Информацию о № vlan нужно включать в отправляемый кадр, альтернативного варианта получить эту информацию у принимающего коммутатора нет.

С противоположной стороны, формат кадра Ethernet задан стандартом IEEE и в нем нет места для идентификатора VLAN. Чтобы включить № вилан в Ethernet кадр, нужно было изменить формат. Это изменение было предложено в стандарте IEEE 802.1Q. Но было нельзя просто добавить отдельное поле для номера вилан, потому что нужно обеспечить согласование со всем существующим оборудованием.

В стандарте IEEE 802.1Q в поле тип кадра, было предложено, вместо протокола верхнего уровня вставить специальное значение в шестнадцатеричном виде 8100 — это показатель того, что кадр содержит номер вилана. Далее в части, где в стандартном кадре Ethernet должны находиться данные, есть поле из 2-х байт, которое содержит номер вилана — Тег и еще одно поле из двух байт, куда записывается код протокола вышестоящего уровня.

Чтобы передавать данные размером 1500 байт в кадрах с идентификатором вилана, max длина кадра была увеличена на четыре байта.