Смысловое содержание

Одним словом часто можно описать состояние, когда человек становится беззащитен перед природой, или созданное идеальное оружие вдруг уничтожается обычной ржавчиной. Такие вещи принято называть уязвимостями. Они есть у любого человека, машины, даже души.

Уязвимость — это ёмкое слово, включающее следующие значения:

- открытость перед окружающими событиями;

- обнаженность души или тела;

- прозрачность перед окружающим миром;

- излишняя доверчивость к врагу или другу;

- расслабленность перед надвигающейся угрозой;

- отключение защитных механизмов организма либо компьютера.

Уязвимость — это свойство абсолютно любого организма во Вселенной. Именно оно позволяет обновляться природе, смывать с лица земли поколения и давать возможность появлению новых видов. Такое свойство наблюдается во всех современных сферах жизни человека.

Раскрытие уязвимости

Скоординированное раскрытие уязвимостей (некоторые называют это « ответственным раскрытием », но другие считают это предвзятым термином) уязвимостей является темой больших споров. Как сообщал The Tech Herald в августе 2010 года, « , Microsoft , TippingPoint и Rapid7 выпустили руководящие принципы и заявления, касающиеся того, как они будут поступать с раскрытием информации в будущем». Другой метод обычно называется « Полное раскрытие», когда все подробности уязвимости публикуются, иногда с намерением оказать давление на автора программного обеспечения, чтобы он быстрее опубликовал исправление. В январе 2014 года, когда Google обнаружил уязвимость Microsoft до того, как Microsoft выпустила исправление для ее исправления, представитель Microsoft призвал компании-разработчики программного обеспечения к скоординированным действиям по раскрытию информации.

Инвентаризация уязвимостей

Корпорация Mitre ведет неполный список публично раскрытых уязвимостей в системе под названием Common Vulnerabilities and Exposures . Эта информация немедленно передается в Национальный институт стандартов и технологий (NIST), где каждой уязвимости присваивается оценка риска с использованием общей системы оценки уязвимостей (CVSS), схемы Common Platform Enumeration (CPE) и Common Weakness Enumeration .

OWASP поддерживает список классов уязвимостей с целью обучения разработчиков систем и программистов, что снижает вероятность непреднамеренного включения уязвимостей в программное обеспечение.

Открываем себя навстречу уязвимости

«Почему я, чёрт возьми, должен открываться и становиться уязвимым?» – это первая реакция каждого человека. Скорее всего, и ваша – также. Происходит это на уровне рефлексов, даже без предварительного анализа и раздумий. Зачем становится «слабым», тем более что этим обязательно воспользуются.

По правде говоря, по очень многим причинам. И сейчас объясню, почему:

Принятие своей уязвимости позволяет чувствовать себя более открытыми и близкими с другими людьми. Таким образом, улучшается ваша коммуникация, крепкими и здоровыми становятся отношения.

Без уязвимости невозможны счастливые и здоровые романтические и интимные отношения. Ведь если вы закрыты друг для друга, то о какой близости может идти речь?

Уязвимость позволяет нам быть более честными и естественными по отношению к другим людям, и по отношению к себе – также. А это – путь к гармонии: как с окружающим миром, так и с самим собой.

Уязвимость открывает перед нами множество дверей возможностей и открытий. Заметьте, что без неё они остались бы наглухо закрытыми навсегда. Ведь если вы закрыты, то и двери – закрыты. Всё логично.

Уязвимость помогает нам расти, проходя сквозь бури жизненных проблем и невзгод. Мы учимся на собственном опыте и становимся только сильнее.

Признаюсь честно, я также побаиваюсь уязвимости. Как по мне, это просто ужасный опыт, как если бы ты ходил по улицам голым с надписью на лбу: «Ударь меня». Так что вы не одиноки в своём страхе уязвимости.

Это нормально, ведь все мы – всего лишь люди, а не боги. Как и я, вы, вероятно, всё ещё учитесь этой непростой науке – принятию уязвимости. Но когда нам с вами удастся постигнуть её – это будет величайшей победой над собой и своими страхами. Поистине мужественный поступок.

Что же изменится в вашей жизни после этого? Да буквально всё! И самое главное – в лучшую сторону.

Как же решиться быть уязвимым? Сделать всё правильно и грамотно?

Культивировать доверие с помощью любви.

Почему люди предпочитают закрываться и пребывать в изоляции? Одной из самых главных причин является то, что они страдают от неуверенности в себе. А также – не научены любить себя. Боятся любить и уважать себя.

А когда мы себя не уважаем, малейшая критика, осуждение или резкие слова других людей становятся для нас сокрушительным ударом. Который, к сожалению, не проходит бесследно: мы становимся ещё более неуверенными в себе и ещё более закрываемся.

Не удивительно, что все так боятся уязвимости! Ведь мы полагаем, что именно она превращает нас в мишень для ударов и обид.

Чем больше вы будете культивировать любовь к себе, чем больше будете уважать и признавать себя – тем менее опасной и грозной станет уязвимость. Наоборот, она станет вашей частью, внесёт спокойствие и счастье в вашу жизнь.

Читайте еще: Счастье – это всегда выбор

Что такое уязвимость сайта

В IT-области уязвимостями называют недостатки в системе, которые хакеры используют для намеренного причинения ущерба. Эти недостатки появляются в результате ошибок при программировании, проектировании системы, использования ненадежных паролей, воздействия вирусов и вредоносных программ, скриптовых и SQL-инъекций.

Как сайты, так и разное ПО могут быть уязвимыми и терять информацию из-за недостатков в системе, которыми воспользовались хакеры для незаконных действий. Некоторые недостатки представляют реальную опасность для веб-ресурсов и могут серьезно навредить вашим проектам

Поэтому важно понимать, какие уязвимости сайтов существуют и как они могут влиять на интернет-проекты.

Приведем элементарный пример, позволяющий лучше понять, что такое уязвимости сайтов.

Допустим, веб-ресурс — это большая защищенная крепость с бойницами. Пока на территорию крепости не проникнут посторонние, все в порядке. На первый взгляд, благодаря высоким стенам, пушкам на башнях и глубокому рву недоброжелатель не может попасть внутрь.

Однако один злоумышленник перелез через стену, другой под видом мирного жителя прошел в ворота, третий проник во двор через неохраняемую потайную лазейку.

Ситуации с сайтами мало отличаются от этого примера. Вы можете позаботиться о надежной и многоступенчатой защите своего ресурса. Но чем сложнее он устроен, тем выше вероятность того, что в одном из элементов окажется уязвимое место для безопасности всей системы. Используя уязвимости сайтов, злоумышленник может сбить работу ресурса и получить полный доступ к системе.

Результаты специального исследования на тему самых уязвимых сайтов, проведенного компанией Positive Tehnologics, показали, что атаке со стороны хакеров наиболее подвержены те ресурсы, которые написаны на PHP и имеют собственный движок. Самими безопасными оказались сайты, где использованы технологии Java/ASP.NET и коммерческие CMS.

Не забывайте, что главная цель хакеров — получить полный контроль над системой, и если на сайте есть уязвимости, задача для злоумышленников упрощается. Поэтому не жалейте средств на создание безопасного ресурса. Это дешевле, чем дальнейшее устранение недостатков и восполнение ущерба от хакерских атак.

Windows Server 2016

Windows Server 2016DoSУязвимость №1 (7.8)SMBSMBУязвимость №2 (7.2)Уязвимость №3 (7.2)Таблица уязвимостей категории «DoS» в Windows Server 2016Обход чего-либоУязвимость №1 (6.0)билетамиБилетУязвимость №2 (5.0)Уязвимость №3 (4.6)VTLVTLТаблица уязвимостей категории «Обход чего-либо» в Windows Server 2016Исполнение кодаУязвимость №1Уязвимость №2Уязвимость №3Таблица уязвимостей категории «Исполнение кода» в Windows Server 2016Повреждение памятиУязвимость №1Уязвимость №2Уязвимость №3iSNS ServeriSNS ServerТаблица уязвимостей категории «Повреждение памяти» в Windows Server 2016Доступ к информацииУязвимость №1 (7.2)Уязвимость №2 (5.0)Уязвимость №3 (4.3)Таблица уязвимостей категории «Доступ к информации» в Windows Server 2016Увеличение привилегийУязвимость №1 (9.3)CLFSCLFSУязвимость №2 (9.3)Уязвимость №3 (9.3)Таблица уязвимостей категории «Увеличение привилегий» в Windows Server 2016ПереполнениеУязвимость №1 (9.3)Уязвимость №2 (9.3)Уязвимость №3 (9.3)Таблица уязвимостей категории «Переполнение» в Windows Server 2016На правах рекламы.Мы сделали VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB доступными по уникально низкой цене — от $29 / месяц, доступны варианты с RAID1 и RAID10)Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?Dell R730xd в 2 раза дешевле?2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США!

Отпустите своё желание всё контролировать. Это ещё никому не удавалось.

Признаюсь честно, я просто помешана на контроле. А как с этим обстоят дела у вас? Подозреваю, что очень похоже.

Дело в том, что для того, чтобы принять уязвимость, следует раз и навсегда избавиться от этой пагубной привычки – желания контролировать, как вы выглядите в глазах других людей.

Добиться этого не так уж и просто, не буду скрывать. Ведь вы «практиковались» годами! Но нет ничего не возможного. Выработать в себе новую привычку при желании – можно. Тем более, что это является жизненно важным навыком.

Уязвимость – это огромное преимущество, которое предлагает нам жизнь. И не смотрите на то, что в нынешнем обществе господствуют совершенно другие идеалы «толстокожести и пуленепробиваемости». Как будто уязвимость представляет собой угрозу нашему благополучию и силе. На самом деле всё наоборот: уязвимость позволяет нам любить глубже, сильнее, смелее. А значит – становиться только сильнее.

Парадокс уязвимости

Уязвимость действительно является одной из самых загадочных граней опыта человека. Например, тот факт, что она невероятно притягивает нас в других, но сами мы шарахаемся от неё в себе, как от огня. Мы не хотим, не желаем быть уязвимыми. Но мы нуждаемся в ней!

Что уж обманывать себя: уязвимость делает нас более восприимчивыми к обидам. Нас намного легче ранить или разбить сердце. Мы разочаровываемся, страдаем… Этого нельзя отрицать!

Но в то же время толстокожесть вместо уязвимости лишает нас возможности по-настоящему чувствовать радость и волшебство жизни. Мы не можем быть естественными и открытыми, какими пришли в этот мир. И мы не можем быть …людьми.

Ведь быть человеком – означает быть несовершенным!

Я открыла для себя потрясающую вещь! Если позволить себе быть уязвимыми – перед нами сразу же открывают свои двери тысячи возможностей, о которых мы даже мечтать ранее не смели.

Например, если бы я не избавилась иллюзии того, что во всём следует быть идеальным, то ни за что не решилась бы писать статьи. «Ведь люди сразу же обнаружат все мои слабости и недостатки!» – полагала я. Также я никогда не смогла бы извлечь уроки из всего, что меня потрясло, бросило вызов или представило в довольно неприглядном свете.

И самое главное – я бы ни за что не открылась и не открыла для себя многих людей. То есть лишила б себя возможности открыть чудный мир возможностей и прекрасных собеседников и учителей.

Потому что быть уязвимым – это, прежде всего, быть храбрым. Смело смотреть в глаза своему страху и не отступать. Принимать то, что тебя могут в любую минуту атаковать, и придётся искать компромисс. Полностью отказаться или запретить себе уязвимость означает закрыть себя для настоящей жизни только из страха. А это неправильно. Вами должна управлять Сила.

Дата раскрытия уязвимости

Время обнаружения уязвимости определяется по-разному в сообществе безопасности и в отрасли. Чаще всего это называется «разновидностью публичного раскрытия информации о безопасности определенной стороной». Обычно информация об уязвимостях обсуждается в списке рассылки или публикуется на веб-сайте по безопасности, а после этого появляется рекомендация по безопасности.

Время раскрытия является первой датой уязвимость безопасности описана на канале , где раскрыта информация о уязвимости должна выполнить следующее требование:

- Информация находится в свободном доступе для общественности.

- Информация об уязвимости публикуется надежным и независимым каналом / источником.

- Уязвимость прошла экспертный анализ, поэтому информация о рейтинге риска включается при раскрытии.

- Выявление и устранение уязвимостей

Существует множество программных инструментов, которые могут помочь в обнаружении (а иногда и удалении) уязвимостей в компьютерной системе. Хотя эти инструменты могут предоставить аудитору хороший обзор возможных имеющихся уязвимостей, они не могут заменить человеческое суждение. Если полагаться исключительно на сканеры, это приведет к ложным срабатываниям и ограниченному обзору проблем, присутствующих в системе.

Уязвимости были обнаружены во всех основных операционных системах, включая Windows , macOS , различные формы Unix и Linux , OpenVMS и другие. Единственный способ снизить вероятность использования уязвимости в системе — это постоянная бдительность, включая тщательное обслуживание системы (например, применение программных исправлений), передовые методы развертывания (например, использование межсетевых экранов и средств контроля доступа ) и аудит (как во время разработки и на протяжении всего жизненного цикла развертывания).

Что делать, если злоумышленники уже воспользовались уязвимостью вашего сайта

Выявлять потенциальные проблемы и проверять уязвимости сайтов следует регулярно, минимум раз в месяц, а в идеале — чаще, поскольку в случае взлома вы понесете серьезный ущерб.

И в завершение хотим дать несколько общих рекомендаций по защите веб-ресурса. Возможно, опытным специалистам они покажутся элементарными, но начинающим веб-мастерам пригодятся.

- Оперативно загружайте новую версию CMS.

- Пользуйтесь плагинами для защиты сайта (для WordPress подойдет Wordfence или Sucuri) и непременно обновляйте их версии.

- Ставьте сложный пароль и постоянно меняйте его.

- Обязательно меняйте пароль, если сообщили его третьему лицу (программисту, SEO-оптимизатору и т. д.).

- Не загружайте темы и плагины из непроверенных источников.

- Подключайте сайт к Яндекс.Вебмастеру, чтобы своевременно получать нужную информацию при возникновении неполадок.

- Регулярно делайте бэкапы, в том числе на локальный компьютер.

- Поставьте на компьютер антивирус и постоянно проверяйте его на вирусы.

Если ваш ресурс подвергся атаке, восстановления (бэкапа) будет недостаточно. Как действовать? В такой ситуации необходимо:

- сразу же выявить, какие файлы были изменены (заменены), например index.php, шаблон, изображение и т. д.;

- сделать скриншоты последствий;

- сообщить о случившемуся хостинг-провайдеру (и согласовать с ним все действия);

- запротоколировать файлы сайта в отдельном каталоге вместе с доступом, временем и модификацией;

- восстановить (бэкап), воспользовавшись резервной копией сайта или при помощи хостера;

- скачать логи ошибок (доступа) к сайту или попросить их у хостера (после чего скопировать в отдельный каталог);

- проанализировать время изменения сайтов и соотнести их с указанным временем в логах (это поможет установить характер уязвимости и IP-адрес хакера);

- обновить скрипты и, если это невозможно, перестать использовать все уязвимые модули;

- поменять пароли доступа (ВСЕ!).

Какие методы борьбы для защиты ПК?

Проверка уязвимостей позволяет выстроить грамотную систему защиты от вредоносных программ. Информирование пользователя должно проводиться мгновенно, тогда избежать материальных проблем можно полностью. Однако на практике помощь приходит с опозданием.

Изначально сам пользователь может внести вклад в защиту компьютера, покупая легальное ПО и устанавливая антивирусные программы. Но требуется также мониторинг шпионских программ и подозрительной активности в режиме ожидания. Эти проблемы часто возникают в системе «Андроид». Последние обновления помогают решить проблемы взлома, но случаи проникновения исключить полностью не удается даже опытным специалистам.

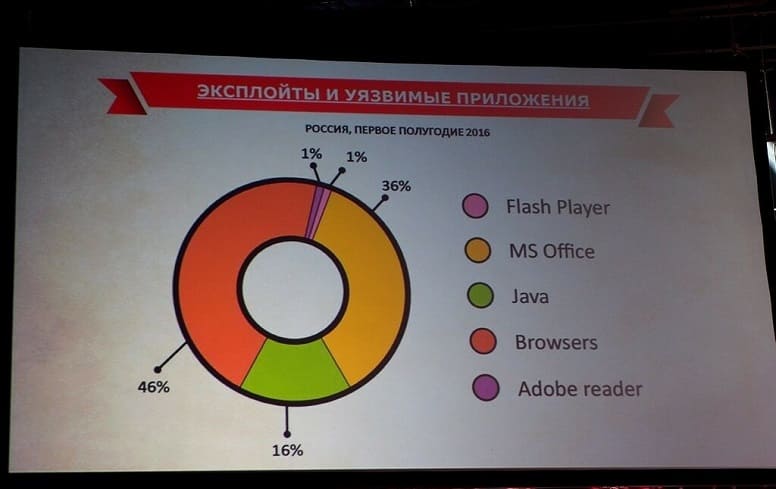

Что такое эксплойт?

Уязвимость – это, по сути, открытая дверь, через которую может пройти эксплойт (компьютерная программа, использующая уязвимость). Другими словами, для успеха эксплойта требуются уязвимости. Эксплойты полагаются на ошибки и просчеты – устаревшее программное обеспечение, неактуальные серверы и т.д.

Как защититься от эксплойтов?

Есть несколько ключевых шагов, которые вы можете предпринять, чтобы значительно снизить возникновение потенциальных эксплойтов.

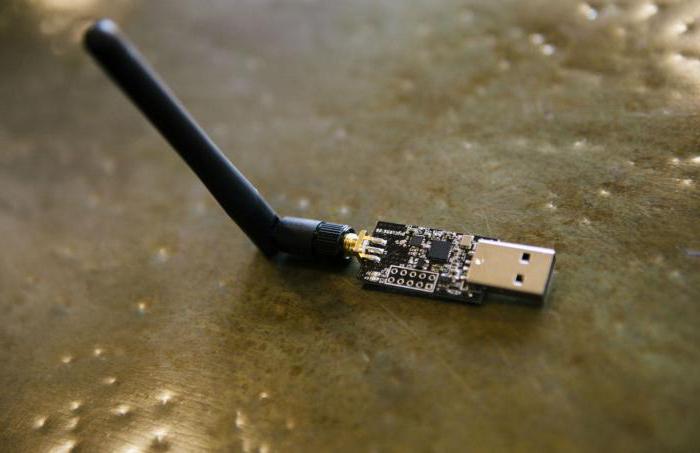

- Многофакторная аутентификация. Эта система контролирует доступ к компьютеру через мобильные устройства или специальное оборудование, где необходимо пройти более одного доказательства аутентификации. Благодаря ей, злоумышленникам придется непросто, а возможность взлома вашей системы стремиться к нулю.

- Блокировка учетных данных. Если злоумышленники будут настойчиво подбирать пароли, то, в конечном счете, они это сделают. Поэтому настоятельно рекомендуется использовать блокировку после определенного количества попыток взлома пароля.

- Непрерывный мониторинг. Это означает, что вы будете знать, когда в ваших системах происходит что-то подозрительное и принять незамедлительные меры, чтобы положить этому конец.

Любой пользователь, который часто взаимодействует с интернетом, должен понимать простые основы уязвимостей и эксплойтов. Конечно, идеальной безопасности не существует. Всегда будет появляться новая угроза. Как человек, так и машина, могут невольно открыть путь для атак. Поэтому, чтобы максимально уменьшить риски, сначала нужно минимизировать уязвимости, а затем защищаться от эксплойтов, как описано выше.

Когда дело касается компьютера и приложений

В мире интернета было введено такое понятие, как уязвимость объекта. Каждый компьютер с выходом в сеть находится под угрозой внешней атаки. Несмотря на использование целого класса защиты от вирусов и шпионских программ, злоумышленникам все же удается проникнуть в систему.

Это происходит в результате возникновения ошибок при работе программ, после неправильного выхода с важных сайтов или просто из-за пренебрежения защитными мерами. Недостаток в системе нужно выявить и исключить, этими проблемами занимаются опытные специалисты, имеющие образование в области информационных систем.

Уязвимость системы возникает в результате ряда случаев:

- нарушение правил хранения и ввода паролей;

- ненадежные коды программных продуктов;

- отказ от установки официальных программных приложений и антивирусов;

- несвоевременная проверка системы на шпионское ПО, вирусы, скрипты.

Причины

- Сложность: большие и сложные системы увеличивают вероятность сбоев и непреднамеренных точек доступа .

- Знакомство: использование общего, хорошо известного кода, программного обеспечения, операционных систем и / или оборудования увеличивает вероятность того, что злоумышленник получит или сможет найти знания и инструменты для использования уязвимости.

- Связь: большее количество физических подключений, привилегий, портов, протоколов и служб, а также время доступности каждого из них повышают уязвимость.

- Недостатки управления паролями: пользователь компьютера использует слабые пароли, которые могут быть обнаружены грубой силой. Пользователь компьютера хранит пароль на компьютере, где программа может получить к нему доступ. Пользователи повторно используют пароли между многими программами и веб-сайтами.

- Фундаментальные недостатки конструкции операционной системы : разработчик операционной системы выбирает применение неоптимальных политик управления пользователями / программами. Например, операционные системы с такими политиками, как разрешение по умолчанию, предоставляют каждой программе и каждому пользователю полный доступ ко всему компьютеру. Этот недостаток операционной системы позволяет вирусам и вредоносным программам выполнять команды от имени администратора.

- Просмотр веб-сайтов в Интернете. Некоторые веб-сайты могут содержать вредоносное шпионское или рекламное ПО, которое может быть автоматически установлено в компьютерных системах. После посещения этих веб-сайтов компьютерные системы заражаются, и личная информация собирается и передается третьим лицам.

- Ошибки программного обеспечения : программист оставляет уязвимую ошибку в программе. Ошибка программного обеспечения может позволить злоумышленнику использовать приложение не по назначению.

- Непроверенный ввод пользователя : программа предполагает, что все вводимые пользователем данные безопасны. Программы, которые не проверяют ввод данных пользователем, могут допускать непреднамеренное прямое выполнение команд или операторов SQL (известных как переполнение буфера , внедрение SQL или другие непроверенные вводы).

- Не учиться на прошлых ошибках: например, большинство уязвимостей, обнаруженных в программном обеспечении протокола IPv4 , было обнаружено в новых реализациях IPv6 .

Исследование показало, что наиболее уязвимым местом в большинстве информационных систем является человек-пользователь, оператор, проектировщик или другой человек: поэтому людей следует рассматривать в различных ролях в качестве актива, угрозы, информационных ресурсов. Социальная инженерия — это растущая проблема безопасности.

Статистические критерии

По результатам расследований происшествий в области кибернетики созданы правила действий по работе компьютеров в банковской сфере, военной или промышленной области. От принятых мер часто зависит национальная безопасность или целостность бизнеса. Поэтому при введении новой единицы ПК проводится оценка уязвимости объектов.

В основу проверки ПК закладывается поиск путей проникновения в систему с удаленного компьютера:

- через переполнение буфера;

- открытые порты;

- приложения, работающие с сетевыми протоколами;

- путем обмана пользователей и принуждения их совершить необдуманные поступки: ввести пароль на посторонних сайтах, отправить СМС с кодом, войти в личный кабинет через взломанную программу.

Часто пользователи используют взломанные операционные системы, уже в теле имеющие шпионские коды. Такие поступки облегчают задачу хакерам по выводу чужих средств со счетов.

Классификация

Уязвимости классифицируются в соответствии с классом активов, к которому они относятся:

- оборудование

- восприимчивость к влажности или пыли

- подверженность незащищенному хранению

- возрастной износ, вызывающий поломку

- перегрев

- программного обеспечения

- недостаточное тестирование

- небезопасное кодирование

- отсутствие контрольного журнала

- недостаток дизайна

- сеть

- незащищенные линии связи (например, отсутствие криптографии )

- небезопасная сетевая архитектура

- персонал

- неадекватный процесс приема на работу

- недостаточная осведомленность о безопасности

- инсайдерская угроза

- неадекватный процесс приема на работу

- физический сайт

- территория, подверженная стихийным бедствиям (например, наводнение, землетрясение)

- отключение источника питания

- организационная

- отсутствие регулярных аудитов

- отсутствие планов преемственности

- отсутствие безопасности

Примеры проявления уязвимостей

Уязвимости связаны с:

- физическая среда системы

- персонал (т.е. сотрудники, руководство)

- административные процедуры и политика безопасности

- ведение бизнеса и оказание услуг

- оборудование, включая периферийные устройства

- программное обеспечение (например, локально или в облаке)

- возможность подключения (т.е. коммуникационное оборудование и средства)

Очевидно, что чисто технический подход не всегда может защитить материальные активы: необходимо иметь административную процедуру, позволяющую обслуживающему персоналу входить в помещения, а также людям с достаточным знанием процедур, мотивированным к тому, чтобы следовать им с должной осторожностью. Однако технические средства защиты не обязательно останавливают атаки социальной инженерии (безопасности) .. Примеры уязвимостей:

Примеры уязвимостей:

- злоумышленник обнаруживает и использует уязвимость переполнения буфера для установки вредоносного ПО с последующим удалением конфиденциальных данных;

- злоумышленник убеждает пользователя открыть сообщение электронной почты с прикрепленным вредоносным ПО;

- наводнение повреждает компьютерные системы, установленные на первом этаже.

Программные уязвимости

К распространенным типам недостатков программного обеспечения, которые приводят к уязвимостям, относятся:

-

Нарушения безопасности памяти , такие как:

чтение буфера - Свисающие указатели

Ошибки проверки ввода , например:

- Внедрение кода

- Межсайтовый скриптинг в веб-приложениях

- Обход каталога

- Электронная почта

- Атаки на строку формата

- Внедрение HTTP-заголовка

- Разделение HTTP-ответа

- SQL-инъекция

Ошибки, связанные с путаницей привилегий , такие как:

- Кликджекинг

- Подделка межсайтовых запросов в веб-приложениях

- Атака с отказом FTP

Повышение привилегий

Условия гонки , такие как:

- Расы символических ссылок

- Ошибки между проверкой и использованием

Атака по побочному каналу

Сроки атаки

Сбои пользовательского интерфейса , такие как:

- Обвинение жертвы побуждает пользователя принять решение по безопасности, не давая пользователю достаточно информации для ответа

- Условия гонки

- Предупреждение об утомляемости или неудобстве пользователя .

Был разработан некоторый набор руководств по кодированию, и было использовано большое количество статических анализаторов кода для проверки того, что код соответствует руководствам.

Модели уязвимости и факторов риска

Ресурс (физический или логический) может иметь одну или несколько уязвимостей, которые могут быть использованы злоумышленником. Результат может потенциально поставить под угрозу конфиденциальность , целостность или доступность ресурсов (не обязательно уязвимых), принадлежащих организации и / или другим вовлеченным сторонам (клиентам, поставщикам). Так называемая триада ЦРУ — краеугольный камень информационной безопасности .

Атака может быть активной, когда она пытается изменить системные ресурсы или повлиять на их работу, нарушая целостность или доступность. « Пассивная атака » пытается изучить или использовать информацию из системы, но не затрагивает системные ресурсы, нарушая конфиденциальность.

OWASP: взаимосвязь между агентом угрозы и влиянием на бизнес

OWASP (см. Рисунок) описывает то же явление в несколько иных терминах: агент угрозы через вектор атаки использует слабость (уязвимость) системы и связанных мер безопасности, оказывая техническое воздействие на ИТ-ресурс (актив), подключенный к влияние на бизнес.

Общая картина представляет факторы риска сценария риска.

Последствия уязвимости

Влияние нарушения безопасности может быть очень высоким. Тот факт, что ИТ-менеджеры или высшее руководство могут (легко) знать, что ИТ-системы и приложения имеют уязвимости и не предпринимают никаких действий для управления ИТ-рисками, в большинстве законодательных актов рассматривается как неправомерное поведение. Закон о конфиденциальности вынуждает менеджеров действовать, чтобы уменьшить влияние или вероятность такого риска для безопасности. Аудит безопасности информационных технологий — это способ позволить другим независимым людям подтвердить, что ИТ-среда управляется должным образом, и уменьшить ответственность, по крайней мере, продемонстрировав добросовестность. Тест на проникновение — это форма проверки слабых мест и контрмер, принятых организацией: хакер в белой шляпе пытается атаковать активы информационных технологий организации, чтобы выяснить, насколько легко или сложно поставить под угрозу ИТ-безопасность. Надлежащий способ профессионального управления ИТ-рисками — это принять Систему управления информационной безопасностью , такую как ISO / IEC 27002 или риск ИТ, и следовать им в соответствии со стратегией безопасности, установленной высшим руководством.

Одним из ключевых понятий информационной безопасности является принцип глубокоэшелонированной защиты , то есть создание многоуровневой системы защиты, которая может:

- предотвратить эксплойт

- обнаружить и перехватить атаку

- выяснить агентов угрозы и привлечь их к ответственности

Система обнаружения вторжений является примером класса систем, используемых для обнаружения атак .

Физическая безопасность — это набор мер для физической защиты информационного актива: если кто-то может получить физический доступ к информационному активу, широко признано, что злоумышленник может получить доступ к любой информации о нем или сделать ресурс недоступным для его законных пользователей.

Были разработаны некоторые наборы критериев, которым должен удовлетворять компьютер, его операционная система и приложения, чтобы соответствовать хорошему уровню безопасности: ITSEC и Общие критерии — два примера.

Как побороть страх перед уязвимостью

1. Выбирайте реалистичные цели, чтобы не волноваться попусту

Если полная откровенность даётся вам с трудом, попробуйте поставить себе цель хотя бы раз в месяц быть предельно честным. Например, если друзья приглашают вас пойти в кино на фильм, который вам совсем не нравится, не говорите, что у вас другие планы, а назовите настоящую причину. Конечно, при этом вы почувствуете себя уязвимым. Но именно это и поможет понять, что в уязвимости нет ничего страшного.

Но ведь не зря существует поговорка «Не так страшен чёрт, как его малюют». Сделав что-то, чего вы боялись, вы заметите, что вас гораздо больше пугало ожидание, чем само действие. Простая выполнимая цель поможет избежать этого ожидания и почувствовать, что вы сами контролируете свою уязвимость.

2. Попросите о помощи друзей

Наверняка кто-то из ваших друзей не боится неловкости и всегда готов пробовать что-то новое. Старайтесь проводить с такими людьми больше времени, именно они смогут вдохновить и поддержать вас.

Что бы ни вызывало у вас то самое чувство уязвимости — общение с незнакомыми людьми или уроки сёрфинга, — поддержка друга поможет справиться с волнением.

3. Развивайте осознанность

Осознанность предполагает, что мы сосредоточены на том, что происходит вокруг нас, а не отвлекаемся и не живём пассивно. Многочисленные исследования подтвердили, что упражнения, развивающие осознанность, помогают уменьшить тревогу и справиться с депрессией Meditation Programs for Psychological Stress and Well-being. . Вот несколько способов жить осознанно.

Медитация. Хотя осознанная медитация сейчас считается средством от всех бед, она действительно поможет меньше испытывать тревогу. Есть множество приложений для медитации (например, Breathe), но можно медитировать и без них. Просто поставьте таймер на 5 минут, сядьте и дышите. Постарайтесь сосредоточиться только на своём дыхании и ни на что не отвлекаться.

Напоминания. Например, поставьте напоминания о перерывах во время работы. Так вы и отдохнуть не забудете, и легче сфокусируетесь на работе.

Ведение записей. Выплеснутые на бумагу тревоги не будут отвлекать вас в течение дня

Кроме того, это помогает найти решение некоторых проблем и определить, что для вас важно в данный момент.

Общество

В каждой человеческой группе обязательно находится предатель, сколь бы дружна ни была команда. Противостоять врагу было просто, пока один из своих не открыл ворота и не привел цивилизацию к краху. Так описывают великие исторические битвы.

Чтобы убрать с пути миллионы дружных людей, нехорошие правители начинают искать слабое место в шумной толпе

Порой одно неосторожное слово может спровоцировать кровопролитие или, наоборот, остановить нападение врага. Это действие и описывается словом «уязвимость»

Процветающее общество, способное победить войны и болезни, никогда не сможет убрать неравенство людей. Это и послужит его гибели и распаду. Для исключения такого состояния проектируется система уязвимостей, создаваемая для оценки положения человечества. Однако, несмотря на научный подход к проблеме, ещё ни одно общество не смогло стать идеальным.

Выводы

В этой статье мы рассмотрели виды уязвимостей сайта, которые встречаются чаще всего по версии ресурса owasp. Как видите, среди чисто программных проблем, таких, как SQL инъекции, XSS или СSRF есть и проблемы в настройке серверов, которые тоже часто причиняют проблемы. Во всяком случае, теперь вы знаете какие уязвимости веб-сайтов бывают, и можете сделать ваш ресурс более безопасным.

-

Лучшие антивирусы для Linux

24 сентября, 2020

-

Лучшие менеджеры паролей для Linux

29 сентября, 2016

-

Лучшие дистрибутивы Linux для взлома

21 октября, 2016

-

Программы для взлома и пентестинга

11 октября, 2017

Tweet

Pin It