Типы, классы ИСПДн, и что еще нужно знать про такие системы

Информационные системы персональных данных (ПДн) подразделяются на 4 класса и 2 типа. Разделение на классы осуществляется на основе таких признаков, как категория обрабатываемых ПДн, и их объемы.

Классы

Разобраться с этим вам поможет таблица:

Пояснения к таблице.

К категории под номером 4 относятся обезличенные ПДн, по которым невозможно идентифицировать конкретного субъекта (пример – статистические данные). К Кат 3 отнесены ПДн, на основе которых возможна только идентификация человека (встречаются довольно редко). Категория 2 включает данные, на основе которых можно провести идентификацию человека, и получить о нем некоторые дополнительные сведения (пример – системы начисления заработной платы в организациях и на предприятиях). К первой категории отнесены данные, содержащие сведения о национальности, состоянии здоровья и другие социальные сведения, и информация иного характера (пример – базы данных учреждений здравоохранения).

Что касается классов, указанных в таблице, отнесение ИСПДН к ним осуществляется на основе возможного ущерба для субъектов при нарушении условий безопасности:

- Кл 4. Какие-либо негативные последствия для субъекта исключены.

- Кл 3. Могут иметь место незначительные негативные последствия.

- Кл 2. Возникновение таких последствий.

- Кл 1. Возможны весьма серьезные негативные последствия.

Типы ИСПДн

К первому типу отнесены системы, где функции защиты ИСПДн сводятся только к достижению нужных показателей ее конфиденциальности. Если же, помимо конфиденциальности, есть необходимость обеспечении еще хотя бы одного дополнительного показателя безопасности (аутентичность, доступность, целостность данных и пр.), речь идет о втором типе.

Стоит отметить, что большинство используемых сегодня систем отнесены ко второму типу.

Видно, что разработка ИСПДн, их классификация и обеспечение надежной, эффективной защиты – весьма сложные и многогранные процессы. И чтобы не допустить ошибок, целесообразно доверить это специалистам. Обратиться для этого можно, к примеру, в компанию «Rentacloud», занимающую на этом рынке одну из лидирующих позиций.

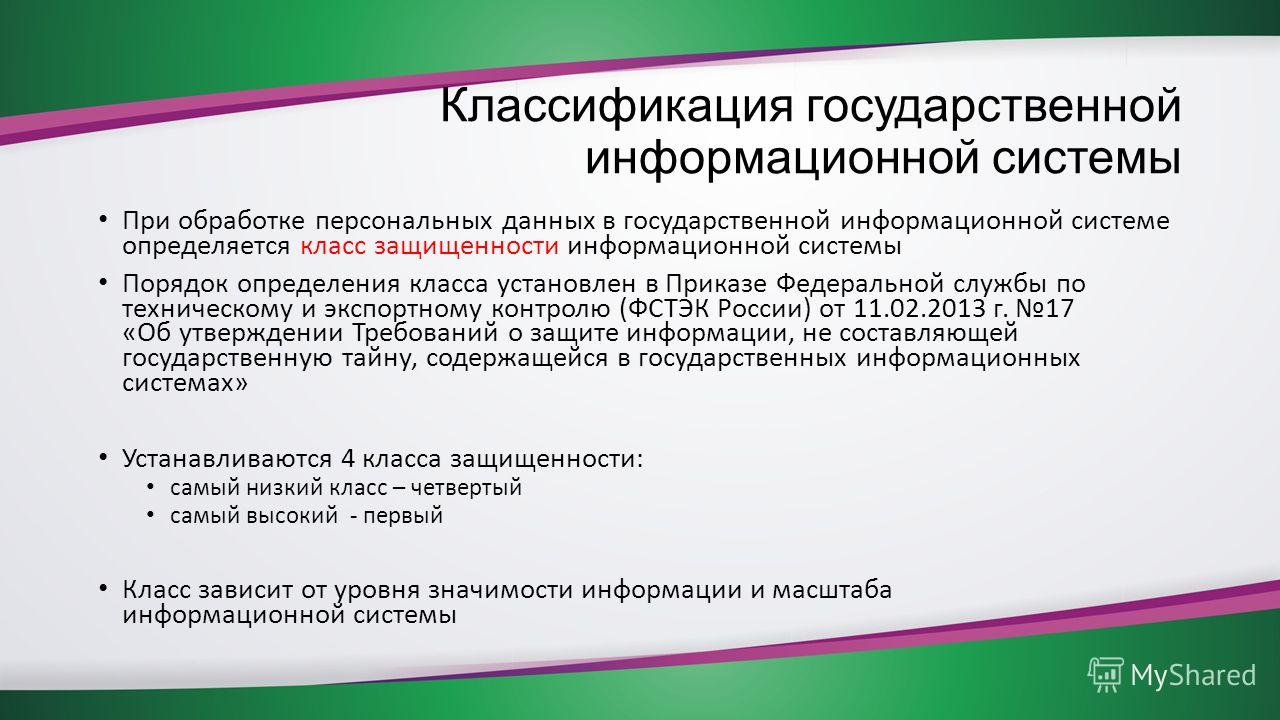

Это ГИС. Что делать?

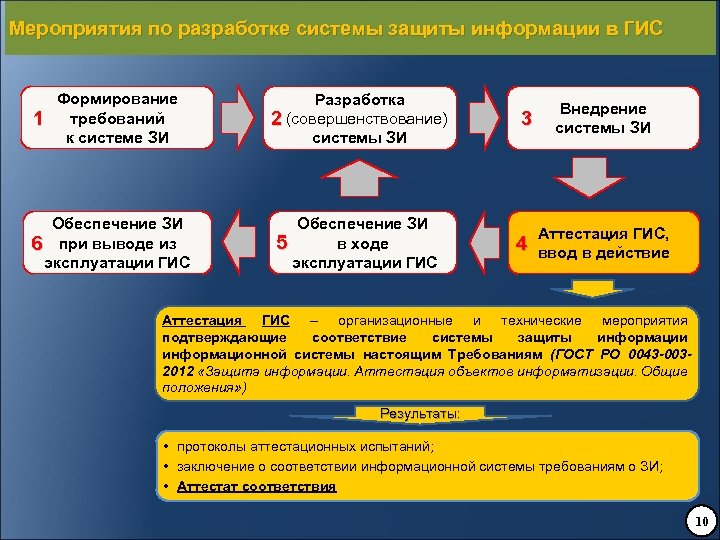

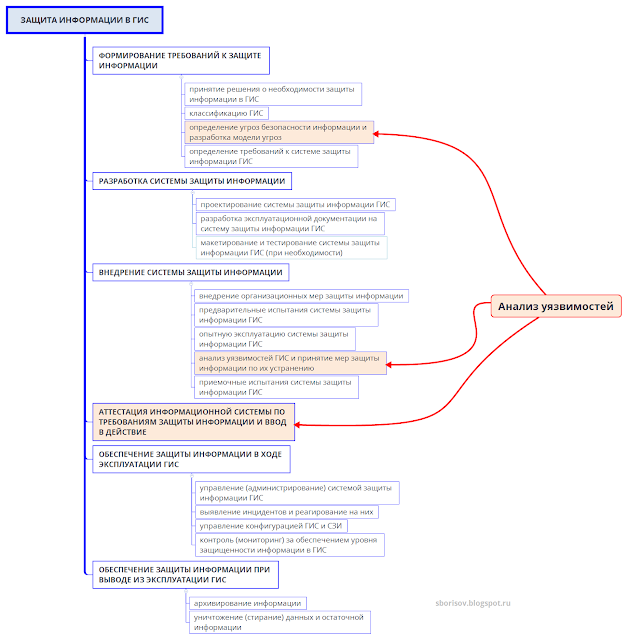

Приказ ФСТЭК 17 предписывает проведение следующих мероприятий по защите информации к операторам ГИС:

- формирование требований к защите информации, содержащейся в информационной системе;

- разработка системы защиты информации информационной системы;

- внедрение системы защиты информации информационной системы;

- аттестация информационной системы по требованиям защиты информации (далее — аттестация ИСПДн) и ввод ее в действие;

- обеспечение защиты информации в ходе эксплуатации аттестованной информационной системы;

- обеспечение защиты информации при выводе из эксплуатации аттестованной информационной системы или после принятия решения об окончании обработки информации.

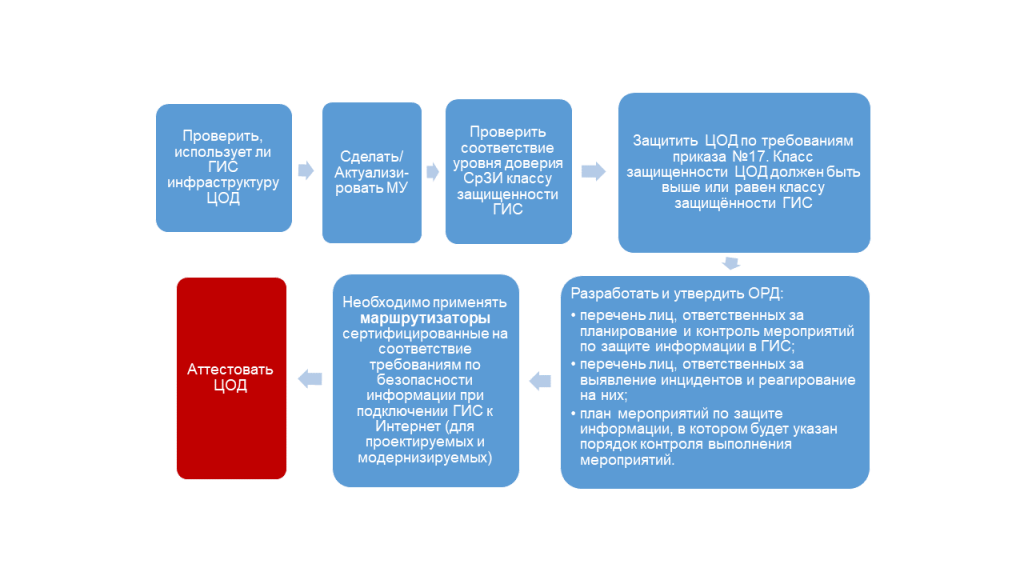

Организации, которые подключены к государственным информационным системам, должны выполнить следующие действия:

1. Провести классификацию ИС и определить угрозы безопасности.

Классификация ИС проводится в соответствии с пунктом 14.2 17 приказа ФСТЭК.

Угрозы безопасности информации определяются по результатам

- оценки возможностей нарушителей;

- анализа возможных уязвимостей информационной системы;

- анализа (или моделирования) возможных способов реализации угроз безопасности информации;

- оценки последствий от нарушения свойств безопасности информации (конфиденциальности, целостности, доступности).

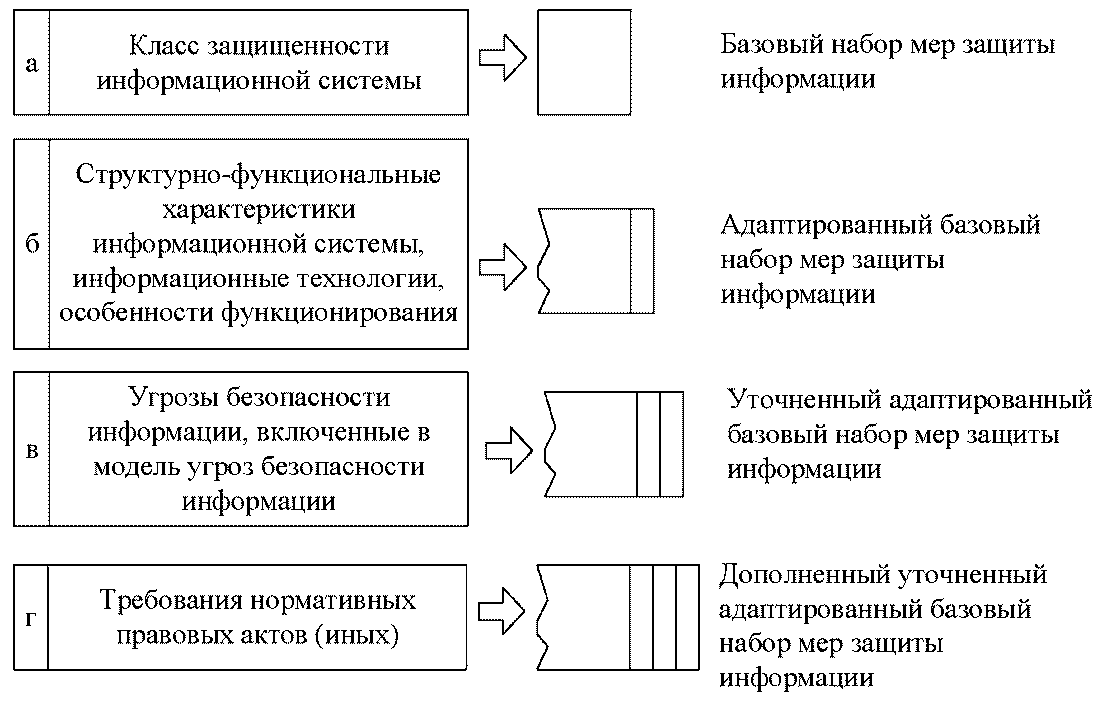

2. Сформировать требования к системе обработки информации.

Требования к системе должны содержать:

- цель и задачи обеспечения защиты информации в информационной системе;

- класс защищенности информационной системы;

- перечень нормативных правовых актов, методических документов и национальных стандартов, которым должна соответствовать информационная система;

- перечень объектов защиты информационной системы;

- требования к мерам и средствам защиты информации, применяемым в информационной системе.

3. Разработать систему защиты информации информационной системы.

Для этого необходимо провести:

- проектирование системы защиты информации информационной системы;

- разработку эксплуатационной документации на систему защиты информации информационной системы;

- макетирование и тестирование системы защиты информации информационной системы.

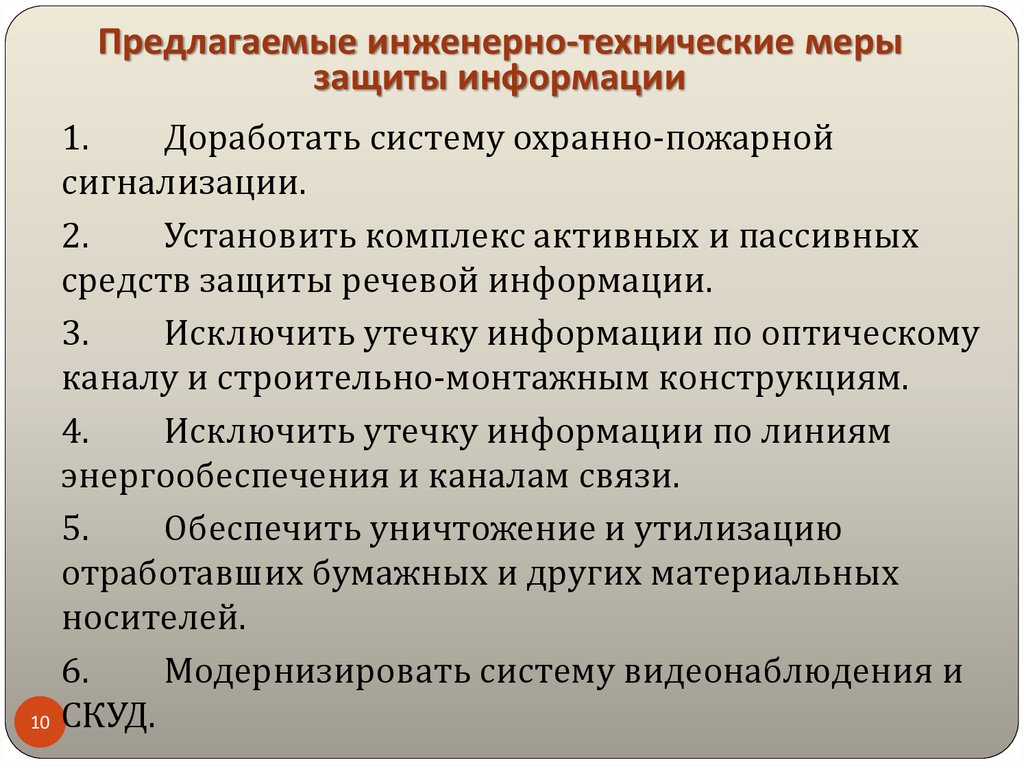

4. Провести внедрение системы защиты информации информационной системы, а именно:

- установку и настройку средств защиты информации в информационной системе;

- разработку документов, определяющих правила и процедуры, реализуемые оператором для обеспечения защиты информации в информационной системе в ходе ее эксплуатации (далее — организационно-распорядительные документы по защите информации);

- внедрение организационных мер защиты информации;

- предварительные испытания системы защиты информации информационной системы;

- опытную эксплуатацию системы защиты информации информационной системы;

- проверку построенной системы защиты информации на уязвимость;

- приемочные испытания системы защиты информации информационной системы.

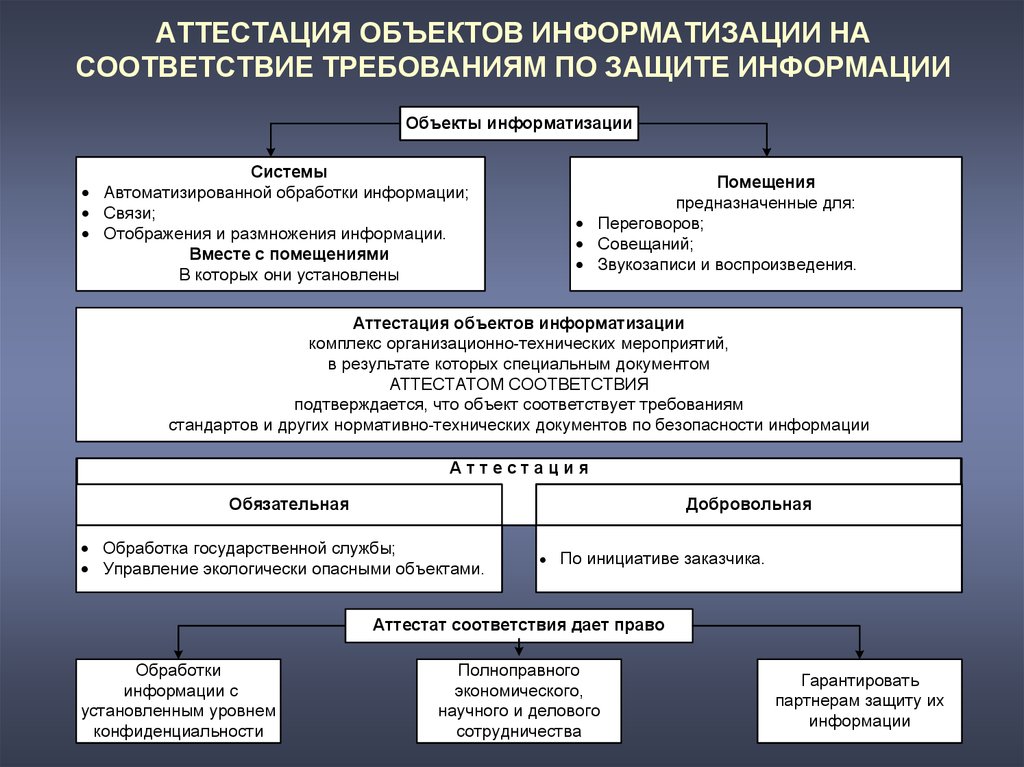

5. Аттестовать ИСПДн:

- провести аттестационные испытания;

- получить на руки аттестат соответствия.

Существует распространенное мнение, что для прохождения проверки контролирующих органов достаточно наличия организационно-распорядительных документов, поэтому операторы ГИС зачастую пренебрегают внедрением средств защиты

Действительно, Роскомнадзор уделяет пристальное внимание именно документам и реализации организационно-распорядительных мер по защите ПДн в организации. Однако в случае возникновения вопросов к проверке могут быть привлечены специалисты из ФСТЭК и ФСБ

При этом ФСТЭК очень внимательно смотрит на состав технической защиты информации и проверяет правильность составления модели угроз, а ФСБ проверяет реализацию требований, касающихся использования средств криптографической защиты информации.

Олег Нечеухин, эксперт по защите информационных систем, «Контур-Безопасность»

Матрица доступа

Особенности избирательного управления доступом описываются моделью системы на основе матрицы доступа (МД). Также она называется матрицей контроля доступа. МД – это прямоугольная матрица, в рамках которой объект системы – это строка, а субъект – столбец. На пересечении строки и столбца указан вид разрешенного доступа субъекта к определенному объекту.

Доступы бывают следующие:

- К чтению.

- Для записи.

- На исполнение и другие.

Количество объектов и видов доступа к ним меняются, согласно определенным правилам, использующимся в конкретной системе. Изменения данных правил также решаются матрицей. Первоначальное состояние системы определяет матрица доступа.

Действия регламентируются и фиксируются в матрице:

- R – чтение.

- CR – создание объекта.

- W – запись внутри объекта.

- D – избавление от объекта.

- Знак «+» определяет доступность для конкретного субъекта.

- Знак «-» определяет недоступность для субъекта.

Состояние информационной системы будет считаться безопасным, если, согласно ее политике, субъекты имеют право только на определенные виды доступа к объектам и предусматривается запрет доступа.

На примере предприятия объектами будут:

- Технические средства, обрабатывающие, принимающие и передающие информацию.

- Коммерческая тайна.

- Личные данные клиентов.

- ПДн работников.

- Документация.

- Личные дела сотрудников.

- Электронные БД персонала и клиентуры.

- Бумажные и электронные приказы, договора, планы, отчеты, являющиеся коммерческой тайной.

- Средства защиты данных: антивирусы, сигнализационная система и др.

- Личные данные бывших сотрудников и клиентов.

В роли субъектов доступа к данным выступают:

- Директор (S1).

- Главбух (S2).

- Специалист (S3).

Какие существуют уровни защищенности?

В соответствии со статьей 19 Федерального закона «О персональных данных» № 152 от 27.07.2006 года, Правительство РФ устанавливает 4 уровня защищенности:

- УЗ-1 – максимальный.

- УЗ-2 – высокий.

- УЗ-3 – средний.

- УЗ-4 – низкий.

Определение уровня защищенности информации осуществляется с учетом категории обрабатываемых данных, вида обработки, количества субъектов и типа угроз. Это позволяет предпринять соответствующие эффективные меры , гарантирующие информационную безопасность ПД.

Детально выбор средств в соответствии с уровнем защиты и типом угроз освещен в пунктах 4-16 Постановления Правительства РФ от 01.11.2012 N 1119.

Важно! Контролировать выполнение требований по защищенности информации, оператор может самостоятельно либо привлечь лицензированную организацию, которая специализируется на создании и реализации СЗПД.

Что это такое?

Постановление Правительства РФ от 01.11.2012 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» предъявляет особые требования к информсистемам, содержащим персональные данные, и предполагает создание особых средств и систем защиты информации.

Система защиты персональных данных (СЗПД) – это комплекс мер и мероприятий организационного и технического характера, направленных на противодействие несанкционированному доступу к закрытой информации с учетом актуального типа угроз безопасности(п. 2 Постановления Правительства РФ от 01.11.2012 N 1119).

Любое физическое или юридическое лицо, подпадающее под определение “оператор ПД”, обязано создать условия и предпринять меры по охране ПД от непредумышленных или преступных покушений.

СЗПД должна быть выстроена таким образом, чтобы действовать эффективно, но в то же время обеспечивать непрерывность внутренних процессов компании или организации.

Государственные

Российское законодательство в области ПДн основано на Конституции РФ и международных договорах России и состоит из действующего ФЗ-152 «О персональных данных» и прочих законов, определяющих случаи и тонкости обработки персональной информации.

Согласно федеральным законам, государственные органы имеют полномочия на принятие нормативных актов по определенным вопросам относительно обработки ПДн.Данные акты не могут нести в себе положения, которые ограничивают права субъектов личных данных. Указанные проекты официально публикуются. Исключение составляют акты или конкретные их положения, содержащие информацию, доступ к которой ограничивается законом.

[править] Классификация ИСПДн

В зависимости от содержания и объёма ИСПДн, её можно отнести к одному из четырёх классов, которые определены приказом от 13 февраля 2008 года N 55/86/20 «Об утверждении Порядка проведения классификации информационных систем персональных данных». Класс информационной системы можно определить по двум параметрам:

1) Хпд — категория персональных данных, зависит от типа обрабатываемых данных, может принимать значения

- 1 — персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни;

- 2 — персональные данные, позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию, за исключением персональных данных, относящихся к категории 1;

- 3 — персональные данные, позволяющие идентифицировать субъекта персональных данных;

- 4 — обезличенные и (или) общедоступные персональные данные.

2) Xнпд — этот параметр определяется объёмом ИСПДн:

- 1 — в ИСПДн одновременно обрабатываются персональные данные более чем 100000 субъектов персональных данных или персональные данные субъектов персональных данных в пределах субъекта Российской Федерации или Российской Федерации в целом;

- 2 — в ИСПДн одновременно обрабатываются персональные данные от 1000 до 100000 субъектов персональных данных или персональные данные субъектов персональных данных, работающих в отрасли экономики Российской Федерации, в органе государственной власти, проживающих в пределах муниципального образования;

- 3 — в ИСПДн одновременно обрабатываются данные менее чем 1000 субъектов персональных данных или персональные данные субъектов персональных данных в пределах конкретной организации.

После того, как будут определены показатели Хпд и Хнпд для своей ИСПДн, класс можно узнать из таблицы:

| Хпд/Хнпд | 1 | 2 | 3 |

|---|---|---|---|

| 4 | К4 | К4 | К4 |

| 3 | К3 | К3 | К2 |

| 2 | К3 | К2 | К1 |

| 1 | К1 | К1 | К1 |

Инструкция пользователя

Инструкция регламентирует обязанности оператора ИСПДн по обеспечению безопасности обрабатываемой информации. Она включает:

- Обязанности пользователя ИСПДн.

- Запрещенные для пользователя ИСПДн действия.

- Права оператора ИСПДн.

- Ответственность пользователя.

- Правила работы в информационно-телекоммуникационных сетях международного обмена информацией.

- Перечень документации, использованной при разработке инструкции.

- Скачать бланк инструкции пользователя информационных систем персональных данных

- Скачать образец инструкции пользователя информационных систем персональных данных

Пошаговая инструкция по регистрации

Чтобы зарегистрировать базу персональных данных, для начала нужно подать заявление:

- Войдите на сайт Госреестра и найдите окошко создания заявления.

- Заполните все поля, указывая точную и правильную информацию. Ни в коем случае не допускайте ошибок.

- Введите контрольный код и дождитесь, пока не всплывёт окошко об окончании регистрации.

- Обязательно сохраните файл. Узнать о том, как заполнять заявление физическому и юридическому лицу можно также на сайте.

- В конце нужно поставить электронную подпись, поскольку без неё документ не станут рассматривать.

Обработка обращения пользователя может занять несколько дней. Это вполне нормально.

По истечению срока регистрации, нужно снова войти на сайт, где будет ответ. Ответ может выглядеть так:

- Зарегистрировано. Заявление о регистрации принято или находится на стадии рассмотрения.

- Отказано. Было принято решение об отказе в регистрации БПД. Причину отказа направляют на почтовый ящик лица, который заполнял заявление.

- Принято решение о регистрации. Выдаётся Свидетельство о регистрации базы. Оно высылается на почтовый ящик.

Обработка ПДн

Процесс обработки ПДн – это изменение, добавление, хранение, удаление, анализ или распространение персональной информации. У каждой ИСПДн обязательно должна быть конкретная цель обработки. Она и служит главным критерием при выделении категории ИСПДн.

Обработкой данных занимается оператор – это государственный, частный орган, физическое или юридическое лицо, работающее с персональной информацией. Оператор определяет цели и характер обработки ПДн.

Внимание! Каждая ИСПДн должна иметь администратора безопасности. Это лицо, в чьи рабочие обязанности входит обеспечение защиты ПДн в системе.. Сотрудник следит за работой средств, защищающих информацию, регулярно проводит антивирусные проверки, консультирует сотрудников по теме безопасности личных данных

Сотрудник следит за работой средств, защищающих информацию, регулярно проводит антивирусные проверки, консультирует сотрудников по теме безопасности личных данных.

Кроме того, каждая ИСПДн должна иметь разработанную «Частную модель актуальных угроз». Данный документ выделяет среди всех потенциальных угроз безопасности информации те, которые представляют реальную опасность. Модель строится на основании оценок экспертов.

ИСПДН – это серьезно

При использовании рассматриваемых систем важно обеспечить защиту персональных данных от несанкционированного доступа, утери и прочих нештатных ситуаций. Это прописано даже на законодательном уровне

А для того, чтобы принять советующие меры по ограничению доступа к сведениями и по их защите, проводится аудит ИСПДн (подробнее можно узнать, например, у специалистов компании «Rentacloud»: http://rentacloud.su/services/zashchita-personalnykh-dannykh/audit/). По его результатам составляется акт, содержащий следующую информацию:

- Категория персональных данных, которые хранятся и обрабатываются в обследованной системе.

- Их класс и тип (об этом — ниже).

- Параметры и структура исследуемой системы.

- Объемы ПДн (количество записей и пр.), хранящихся и обрабатываемых в ИСПДн.

- Сведения о местонахождении системы.

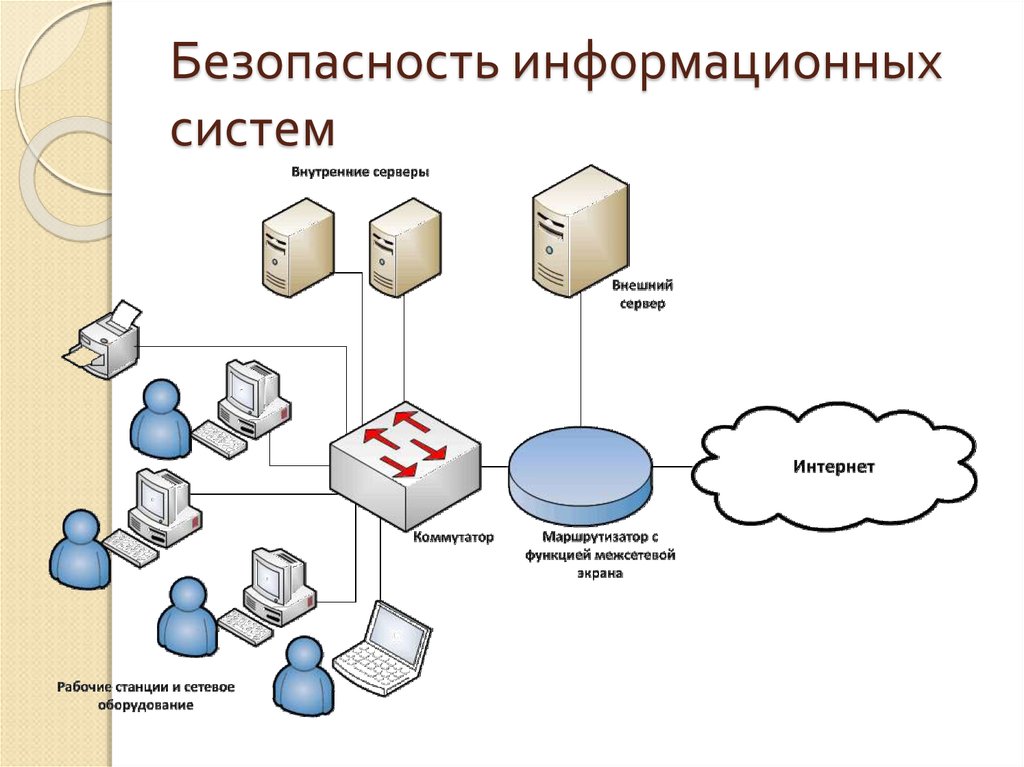

- Информация о возможности доступа к базе данных посредствам сетей, доступных для общего пользования (ЛВС, интернет и пр.).

Аудит проводится в точном соответствии с совместным документом, подготовленным Министерством связи, ФСТЭК и ФСБ. Он весьма объемный и требует досконального изучения. В связи с этим аудит системы и составление рекомендаций, на которых будет основываться защита ИСПДн, необходимо доверять специалистам. Их услугами можно воспользоваться, например, обратившись в компанию «Rentacloud»: (http://rentacloud.su).

Как происходит обработка личных сведений?

Процесс обработки ПДн в системе должен соответствовать следующим принципам:

Обработка данных выполняется только на законных основаниях.

Процедура ограничивается достижением заблаговременно утвержденных конкретных целей, не противоречащих закону.

Недопустимо объединение нескольких БД, содержащих информацию, чья обработка осуществляется в несовместимых между собой целях.

Обрабатываются только те ПДн, которые соответствуют целям обработки.

Обеспечение точности информации, ее достаточности и актуальности для конкретных целей.Важно! Обрабатывать информацию разрешено только с согласия на обработку, полученного от субъекта ПДн, за исключением случаев, предусмотренных статьей 6 ФЗ-152 «О персональных данных».

Необходимость обеспечения безопасности ИСПДн актуальна. Конфиденциальность личной информации является обязательным требованием для лиц, имеющих доступ к персональным данным

Важно не допускать их распространения, если субъект ПДн не дал на это своего согласия или если отсутствуют на то законные основания

Причины создания

Рассмотрим причины формирования БПД на примере заключения трудовых отношений.Оформляясь на работу, работник должен предоставить в отдел кадров такие документы:

- Паспорт.

- Трудовую книжку.

- Диплом об образовании (если нужно).

- Фотографии.

- Справку из ГНС об ИНН.

Работодатель, в свою очередь, не имеет права требовать от сотрудников следующие сведения:

- О национальной и партийной принадлежности.

- О происхождении.

- Другие документы, не предусмотренные по законодательству.

Заключение трудового договора оформляется с помощью приказа о приёме на работу. В нём прописываются все личные данные, а после ставятся нужные отметки в виде подписей.

Причина для формирования базы данных заключается в том, что работодатель должен внести информацию о каждом работнике, начале его службы на той или иной должности.

Вносится такая информация:

- ИНН.

- Пол.

- ФИО.

- Дата рождения и гражданство.

- Образование и сведения об учебном заведении.

- Сведения о местонахождении (проживание) и адрес прописки.

- Запись о приёме на работу.

Все эти данные защищены законом и упорядочены в БПД. На каждого работника распространяются требования закона о защите ПД.

К примеру, если на предприятии работает одна особа, то руководство вносит данные лишь об одном физическом лице.

Исходя из этого, Министерство Юстиции сделало вывод, что информация, содержащая сведения об одном человеке, не является совокупностью ПД. А значит, вносить данные о сотруднике или нет, руководство решает самостоятельно. В некоторых ситуациях могут возникать споры.