Передача учетных данных по сети в открытом виде

данным нашего исследованияПример «летающих» учетных данных, выявленных с помощью PT NADНа видеоPT Network Attack Discovery

- WEB-серверы: перейти с протокола HTTP на HTTPS. Для перехода на защищенный протокол HTTPS требуется настроить SSL-сертификат и переадресацию с HTTP-адресов на HTTPS. На внутренних ресурсах организации допустимо настроить самоподписанные сертификаты, предварительно настроив внутренний центр сертификации. Для общедоступных ресурсов лучше использовать доверенные сертификаты, выпущенные доверенным удостоверяющим центром.

- Протокол LDAP: настроить клиенты на использование аутентификации через Kerberos или использование защищенной версии протокола. Для настройки аутентификации через Kerberos, необходимо настроить клиентов на использование SASL механизмов аутентификации GSSAPI или GSS-SPNEGO.

- Для настройки аутентификации защищенной TLS, необходимо активировать LDAPS на сервере согласно инструкции. Далее настроить клиентов на использование TLS (LDAPS) при подключении к LDAP серверу.

- Почтовые протоколы: настроить клиенты и серверы на использование TLS. Вместо стандартных POP3, IMAP и SMTP рекомендуем настроить клиенты и серверы организации на использование их защищенных аналогов POP3S, IMAPS и SMTPS согласно инструкции вашего почтового сервера. Стоит отметить, что при принудительном включении TLS письма могут не быть доставлены на серверы, не поддерживающие шифрование.

- Протокол Telnet: перейти на SSH. Следует полностью отказаться от использования протокола Telnet и заменить его на защищенный протокол SSH.

- FTP: перейти на SFTP или FTPS. FTPS — версия FTP с применением протокола SSL, требующая для своей работы SSL-сертификат. SFTP — протокол передачи файлов, чаще всего использующий SSH. Как следствие, требует меньше настроек на серверах, где уже применяется SSH.

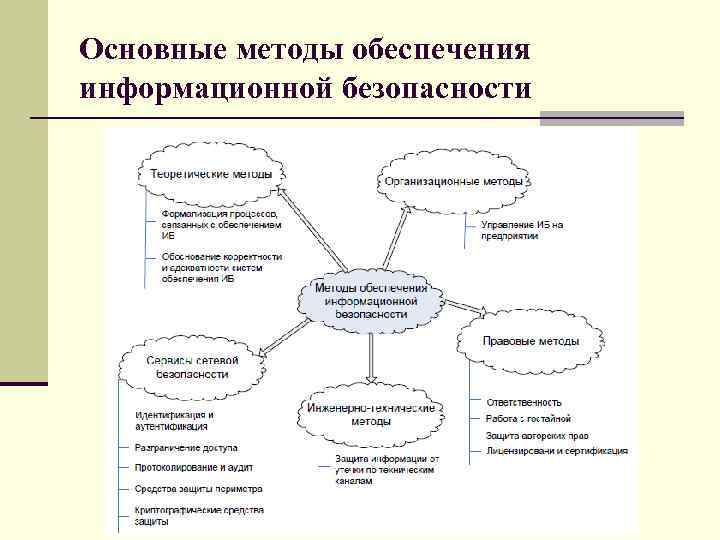

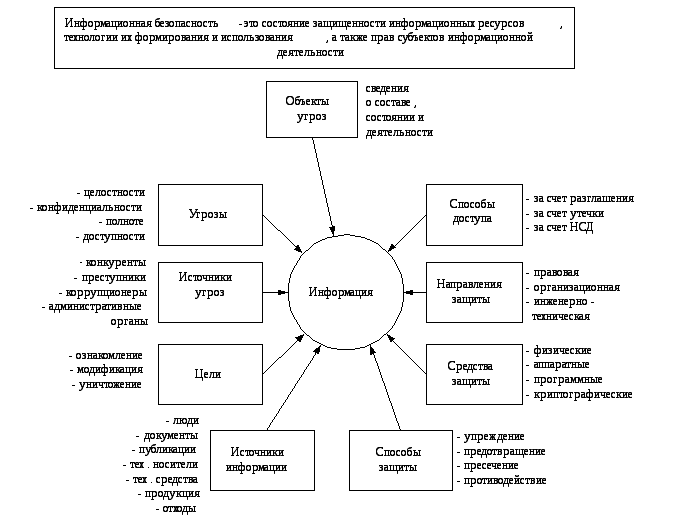

Информационная безопасность

Информационная безопасность – под ней будем понимать

защищенность информации, информационных ресурсов и с-м от случайных или преднамеренных

воздействий, которые могут нанести ущерб субъектам информационных отношений.

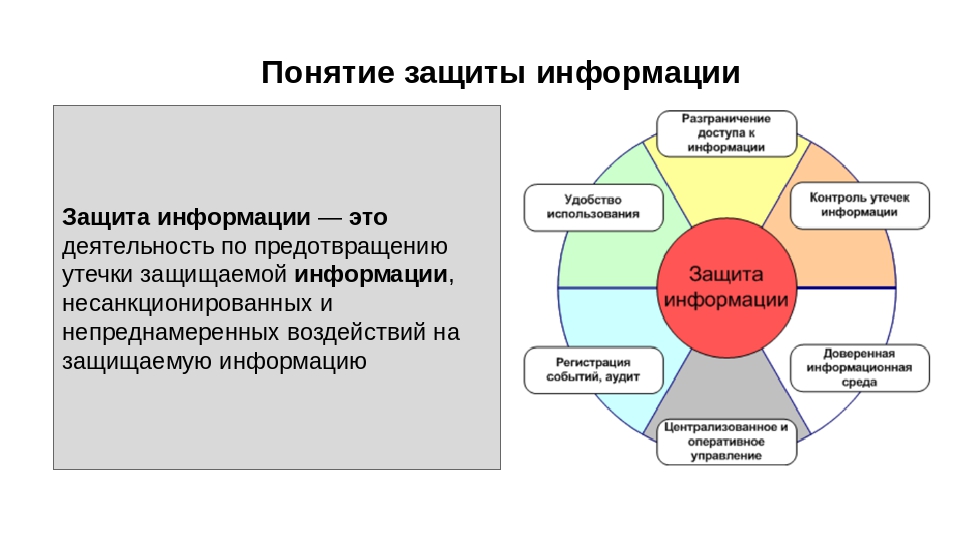

Защита Информации — это комплекс мероприятий

организационно-правовых и технических, направленных на обеспечение

информационной безопасности.

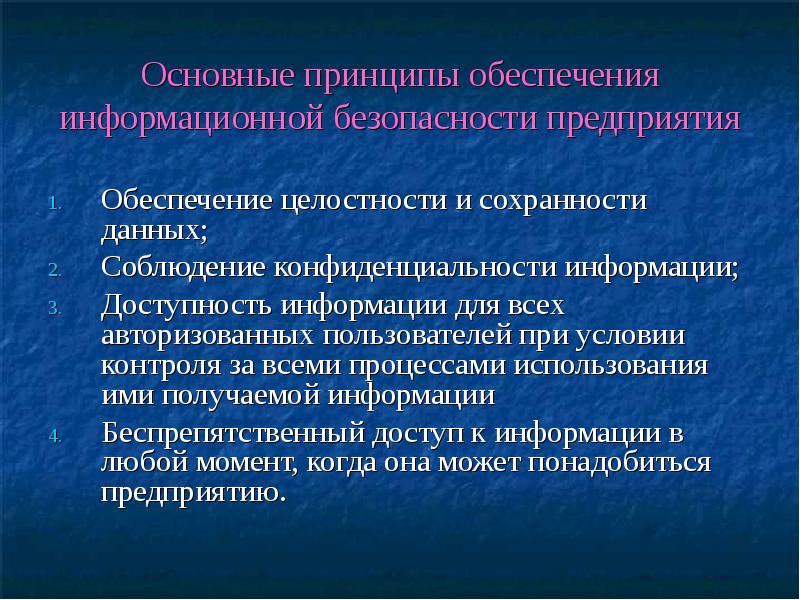

Цели :

1) При информационных отношениях информация должна быть доступна, т.е. цель

— доступность

2) Целостность информации, информационных ресурсов и информационных систем

3) Конфиденциальность

Доступность – это возможность за приемлемое время и при

определенных условиях получить требуемую информационную услугу.

Целостность – непротиворечивость информации, ее защищенность

от разрушения и несанкционированного изменения.

Целостность бывает:

1) статическая

2) динамическая.

Статическая целостность – это неизменность информации,

информационных ресурсов и систем со временем, но она немного может меняться.

Динамическая целостность – корректное выполнение операции в

системах.

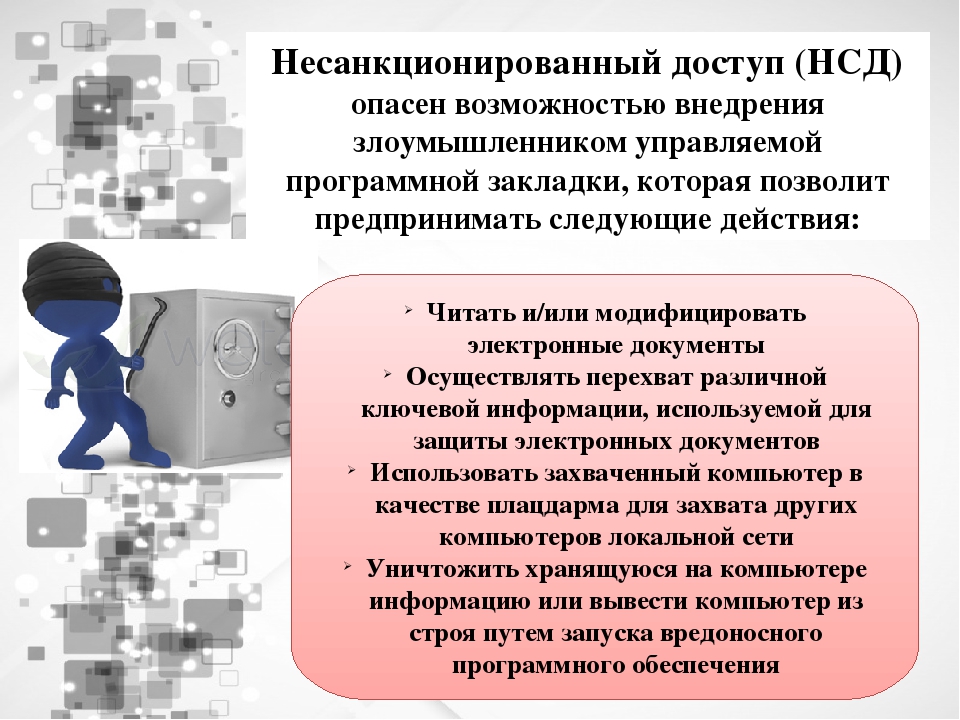

Конфиденциальность – защита от несанкционированного доступа

и разглашении информации.

Основные способы и методы Защиты Информации в каналах связи утечки

информации:

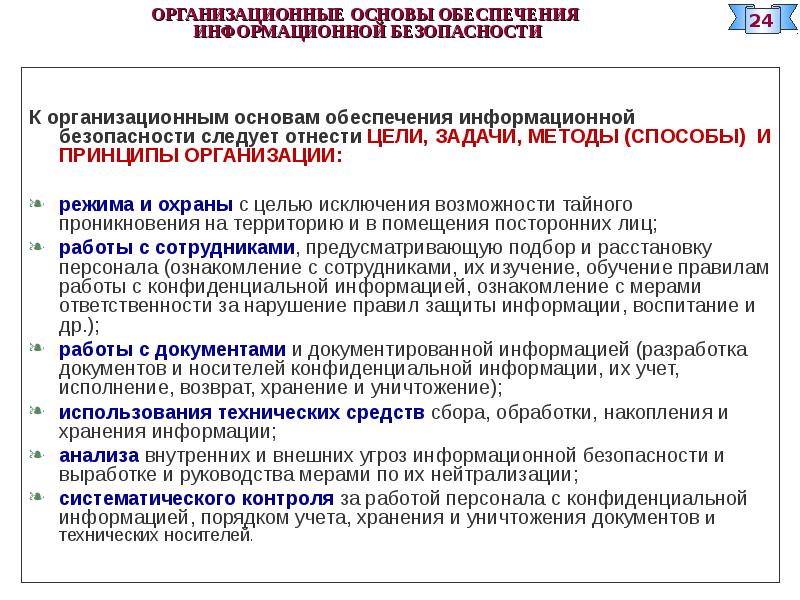

К организационно-техническим мерам защиты относятся:

- экранирование помещений, в

которых идет обработка данных. - запитка оборудования от

независимого источника питания или через специальные сетевые фильтры; - доступ к обработке и

передаче конфиденциальной информации только проверенных должностных лиц; - периодическая смена пароля

пользователей; - ограничение доступа в

помещения, в которых происходит подготовка и обработка информации: - шифрование информации при

передаче по компьютерным каналам связи; - уничтожение картриджей,

копировальной бумаги, содержащей фрагменты данных; - периодические

профилактические мероприятия для оборудования; - стирание информации,

находящейся в оперативной памяти и хранящейся на винчестере при списании

или отправке компьютера в ремонт; - создание резервных копий

данных; - архивирование данных.

Рынок решений и услуг по защите информации

Для предотвращения потерь, связанных с киберпреступностью, государства и компании закупают оборудование, ПО и услуги для защиты информации.

- Информационная безопасность (мировой рынок)

- Информационная безопасность (рынок России)

- Оборудование для защиты информации (мировой рынок)

- Оборудование для защиты информации (рынок России)

- ПО для защиты информации (мировой рынок)

- ПО для защиты информации (рынок России)

- ПО для защиты информации (рынок Японии)

- DLP-решения (мировой рынок)

- DLP-решения (рынок России)

- Средства защиты информации от несанкционированного доступа (СЗИ от НСД)

- Системы идентификации и управления доступом к информационным ресурсам предприятия — IDM (мировой рынок)

Flipper Zero — как выйти на Кикстартер сидя на карантине на даче

Я до сих пор не могу в это поверить. Это самая волнительная статья, которую я когда-либо писал. Мы прошли огромный путь: два раза полностью меняли электронику Флиппера, выживали при блекауте и закрытых границах из-за коронавируса, переносили компанию из Гонконга в США, с трудом прошли все проверки и верификации и НАКОНЕЦ ГОТОВЫ К ЗАПУСКУ ФЛИППЕРА НА КИКСТАРТЕРЕ! Сейчас мне осталось только нажать кнопку «Старт».

Внутри я расскажу: через что нам пришлось пройти, что нужно для выхода на Кикстартер, как мы за две недели зарегистрировали компанию в США и открыли банковский счет, как Stripe отказывался подтверждать нашу компанию и что будет дальше.

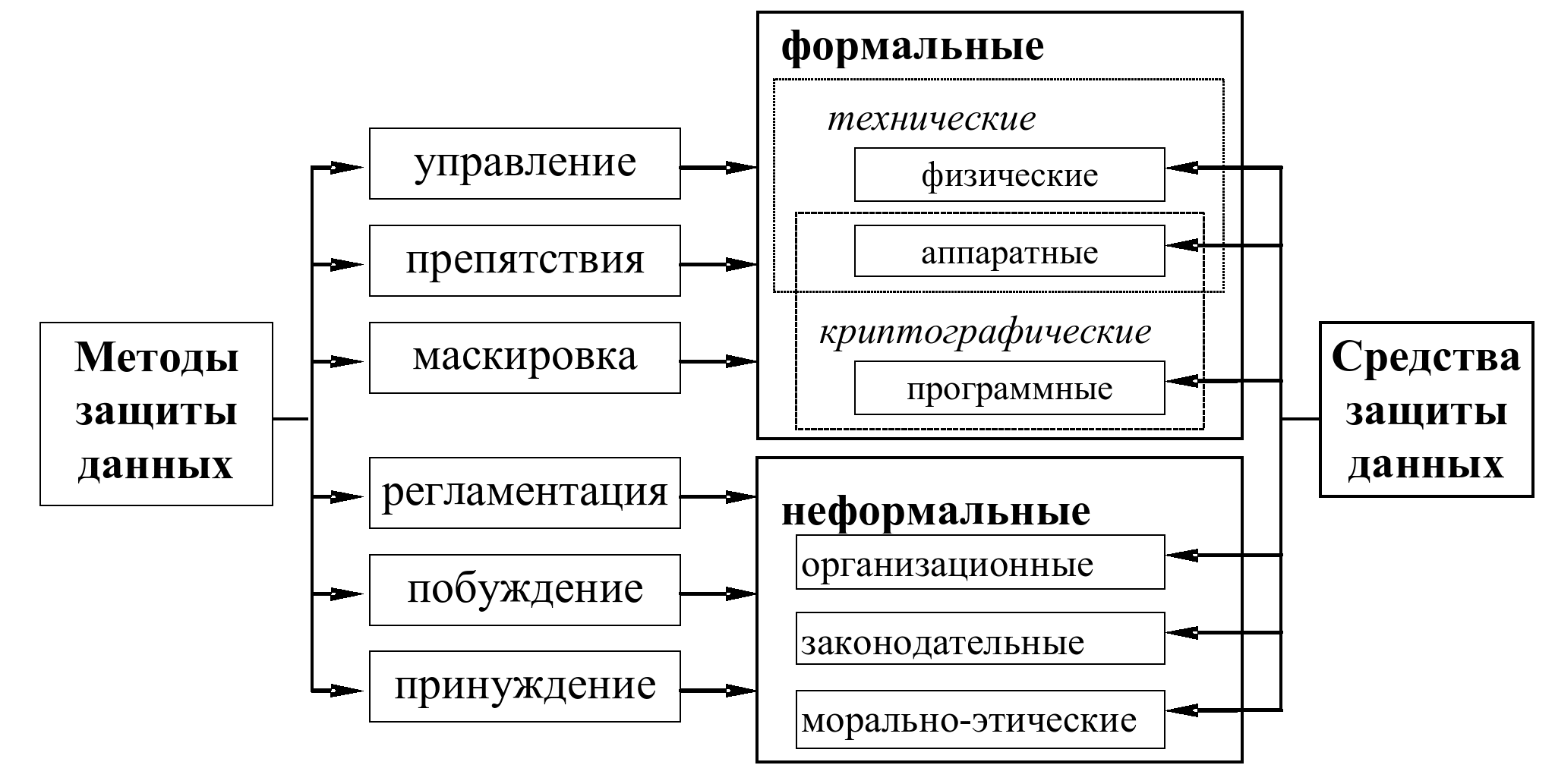

Методы защиты информации и как с ними определиться?

Методы защиты информации часто приравнивают к техническим решениям, оставляя без внимания такой огромный пласт для потенциальных угроз, как действия самого человека. Вы можете дать пользователю возможность запускать всего одну программу и заниматься ликвидацией последствий уже буквально через пять минут, если таковое вообще окажется возможным. Одно сообщение в форуме об услышанной информации может сломать самую совершенную защиту (утрируя, о профилактике узлов защиты, другими словами временное отсутствие защиты).

Чтобы определиться с методами защиты данных, необходимо заниматься не только поиском подходящих средств безопасности, лениво пощелкивая мышкой в окошке браузера, но и задумываться о том, как информация может распространятся и чего она может касаться. Как бы это не прозвучало, но для этого необходимо взять в руки бумагу и карандаш, а затем рассмотреть все возможные способы распространения информации и с чем она может быть связана. Для примера, возьмем задачу сохранить пароль в тайне, насколько это возможно.

Ситуация. Вы придумали сложный пароль, никак не связанный с вами, полностью соответствующий самым жестким требованиям безопасности, нигде не оставили ни единого упоминания (в рассмотрение не берутся такие аспекты, как остатки в памяти компьютера, на диске и прочие моменты), не используете менеджеры паролей, вводите пароль только с одного компьютера, используя безопасную клавиатуру, для соединения используете VPN, компьютер загружаете только с LiveCD. Одной фразой, настоящий параноик и фанатик безопасности. Однако, этого всего может быть недостаточно для защиты пароля.

Вот несколько простых возможных ситуаций, наглядно демонстрирующих необходимость в широком взгляде на методы защиты информации:

- Что вы будете делать, если вам нужно ввести пароль, когда в комнате присутствуют другие люди, пусть даже «самые- самые»? Вы никогда не сможете гарантировать, что они случайным образом не обмолвятся о косвенной информации о пароле. К примеру, сидя в приятной обстановке в забегаловке, вполне возможна фраза «у него такой длинный пароль, аж целый десяток и куча разных символов», которая достаточно неплохо сужает область подбора пароля злоумышленнику.

- Что вы будете делать, если так случилось и вам нужно, чтобы за вас осуществил операцию другой человек? Пароль может случайно услышать другой человек. Если вы диктуете пароль плохо разбирающемуся в компьютерах человеку, то вполне вероятно, что он его куда-нибудь запишет, требовать от него вашего фанатизма будет не оправдано.

- Что вы будете делать, если так случилось и кто-то узнал о том способе, которым вы придумываете пароли? Такая информация так же неплохо сужает область подбора.

- Как вы сможете защитить пароль, если один из узлов, обеспечивающих безопасную передачу пароля, был взломан злоумышленником? К примеру, был взломан VPN сервер, через который вы входите в интернет.

- Будет ли иметь смысл ваш пароль, если используемая система была взломана?

- И прочие

Безусловно, это не означает необходимость твердолобого и упорного многомесячного поиска методов защиты информации. Речь о том, что даже самые сложные системы могут быть сломлены простыми человеческими изъянами, рассмотрение которых было заброшено

Поэтому, занимаясь обустройством безопасности вашего компьютера, старайтесь уделять внимание не только технической стороне вопроса, но и окружающему вас миру

Теперь, вы знаете чуть больше об информационной безопасности и защите информации, а так же о связанных с ними аспектами.

- Система поведенческого анализа антивируса простыми словами

- Риски использования криптографической защиты информации

Этап 3: Подготовь свою организацию

- Знаете ли вы, когда последний раз была создана резервная копия ваших ценных файлов?

- Регулярно ли вы проверяете правильность резервных копий?

- Знаете ли вы, с кем из коллег связаться, если произошел инцидент?

Управление резервными копиями

Действия:

- Автоматически выполнять еженедельные резервные копии всех компьютеров, содержащих важную информацию;

- Периодически проверяйте свои резервные копии, восстанавливая систему с использованием резервной копии;

- Убедитесь, что, хотя бы одна резервная копия недоступна по сети. Это поможет защитить от атак программ-вымогателей, поскольку данная резервная копия не будет доступна для вредоносного ПО.

Инструменты:

- Microsoft «Резервное копирование и восстановление»: утилита резервного копирования, встроенная в операционную систему Microsoft

- Apple Time Machine: инструмент резервного копирования, установленный в операционных системах Apple

- Amanda Network Backup: бесплатный инструмент резервного копирования с открытым исходным кодом

- Bacula: сетевое решение для резервного копирования и восстановления информации с открытым исходным кодом

Действия:

- Определите сотрудников вашей организации, которые будут принимать решения и давать указания в случае инцидента.

- Предоставьте контактную информацию для ИТ-персонала и / или сторонних организаций.

- Присоединяйтесь к ассоциациям, которые сосредоточены на обмене информацией и продвижении информационной безопасности.

- Храните список внешних контактов как часть вашего плана. К ним могут относиться юрисконсульты, страховые агенты, если вы застраховали риски по информационной безопасности, консультанты по вопросам безопасности.

- Ознакомьтесь с законами, связанными с нарушениями в сфере информационной безопасности в вашей стране.

Что делать, если произошел инцидент:

- Рассмотрите возможность обращения к консультанту по информационной безопасности, если характер и масштаб инцидента вам непонятен.

- Рассмотрите возможность обращения к юристу, если окажется, что в инциденте была скомпрометирована конфиденциальная информация третьей стороны.

- Подготовьтесь к уведомлению всех затронутых лиц, чья информация была раскрыта в результате нарушения.

- По мере необходимости информируйте сотрудников правоохранительных органов.

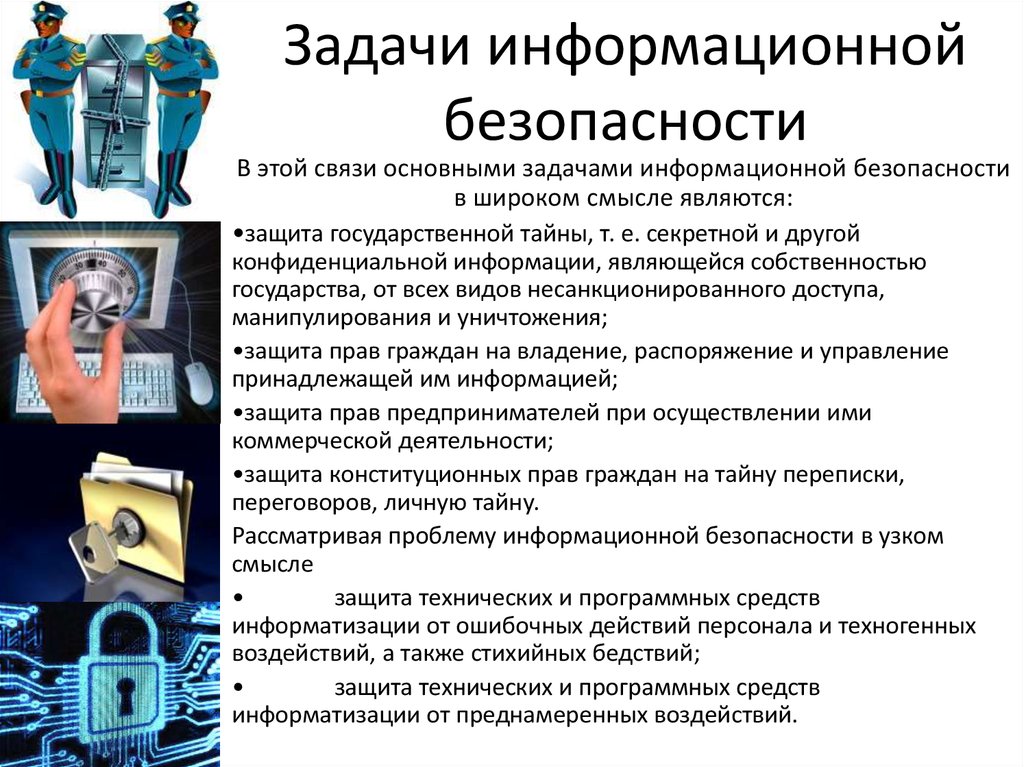

Виды угроз информационной безопасности предприятия

Существует несколько причин, по которым становится возможным незаконный доступ до

конфиденциальной информации злоумышленниками. Среди них особенно опасными являются

следующие:

Халатное отношение сотрудников компании к защите цифровых данных.

Виновными могут оказаться не преступники, которые хотят украсть информацию, а рядовые

сотрудники. Они совершают эти действия из-за недостатка зданий или невнимательности.

Основные причины нарушения безопасности со стороны сотрудников:

-

Переход по фишинговой ссылке

с рабочего компьютера и заражение вредоносной программой корпоративной сети; -

Хранение конфиденциальных

данных на сменных носителях информации; -

Пересылка информации с

секретными данными по обычной электронной почте или через незащищенный мессенджер.

Использование нелицензионных программ

Коммерческие компании часто экономят средства на приобретении ПО и позволяют сотрудникам

пользоваться пиратскими версиями офисных приложений и профессиональных программ.

Однако при этом возникает опасность внедрения в сеть вирусов и других вредоносных

программ.

Кроме того, использование пиратского ПО влечет за собой дополнительные минусы:

-

Отсутствие периодических

обновлений, которые «латают дыры» в системе защиты; -

Отсутствие технической

поддержки со стороны разработчиков; -

Невозможность проверки

подлинности кода приложения.

Умышленные DDoS атаки на сервера компаний

Distributed-Denial-of-Service подразумевает отправку очень большого количества сетевых

запросов от пользователей в сети, зараженных специальной программой. Из-за этого

ресурс, на который направлена атака, блокируется по причине перегрузки канала связи.

Длительная неработоспособность сервера негативно отражается на лояльности пользователей.

Часто к такому приему прибегают конкуренты потерпевшего, DDoS-атака применяется

как средство шантажа и отвлечения специалистов по сетевой безопасности от реальных

проблем. Например, отвлечение внимания на такую атаку может служить прикрытием для

кражи денежных средств или платежной информации с сервера.

Работа вредоносных программ

Компьютерные вирусы – распространенная угроза безопасности IT-инфраструктуры

компании. Ущерб, нанесенный вредоносными программами, исчисляется миллионами долларов.

В последние 3-5 лет наблюдается увеличения числа вредоносных программ и атак с их

стороны, а также сумм понесенных компаниями потерь.

Дополнительная опасность в том, что помимо компьютеров пользователей и серверов,

сейчас заражению подвергаются и другие элементы сетевой инфраструктуры:

Наибольший ущерб причиняют вирусы, которые шифруют данные на компьютере пользователя

и требуют от него денежного перевода за расшифровку. Примерами таких вредоносных

утилит являются WannaCry, Petya.

Действия правоохранительных органов

В ходе расследования уголовных дел и при проведении некоторых видов проверок представители

контролирующих и правоохранительных органов могут изымать компьютерную технику и

документы, в том числе с конфиденциальной информацией.

Это приводит сразу к двум негативным последствиям:

Дополнительный минус этого в том, что решение об изъятии могут принимать должностные

лица государственного органа, что делает практически невозможным своевременную защиту

интересов компании в сфере информационной безопасности.

Что такое информация?

Ранее информацией считались

сведения, передаваемые одними людьми другим с помощью речи, написания,

условными сигналами и разного рода техническими средствами. Со второй половины

двадцатого века информация становится более сложным понятием, фигурирующим в

разных сферах науки и жизни:

— данные, передаваемые между

людьми, людьми и компьютерами/программами, компьютерами и программами между собой;

— сигналы в природе (сигналы

животных и растений);

— особые характерные черты,

передаваемые клетками и организмами;

— и многое другое.

Информация превратилось в

более обширное понятие, и получила широкое применение. Согласно философским

учениям она существует сама по себе, не имея материальной или энергетической

составляющих. Даже ходит мнение о наличии всеобщего информационного поля, к

которому мы подключены постоянно.

Чтобы не углубляться в философию, мы примем за основу что защита информации – это данные, которые собираются, хранятся, обрабатываются, передаются и используются в рамках системы данных.

Киберпреступность и потери организаций

Киберпреступность стала крупнейшим в мире направлением в криминальном мире. Хроника событий в статье:

Киберпреступность в мире

Кибермошенники ежегодно наносят гигантский экономический ущерб отдельным организациям и целым странам:

Потери организаций от киберпреступности

Банки являются крупнейшими целями киберпреступников. Информация о потерях финансовых учреждений вынесена в отдельную статью:

Потери банков от киберпреступности

Часто финансовый ущерб организациям наносят не преступники, а собственные сотрудники, которые воруют, удаляют данные или теряют носители информации за пределами контура организации:

Потери от утечек данных

Почему в СМБ риски в сфере ИБ высоки

Многие руководители малого бизнеса недооценивают важность информационной безопасности, полагая, что небольшие компании не так интересны хакерам, как крупные. Это заблуждение

Малый бизнес как раз весьма привлекателен для интернет-мошенников. В первую очередь тем, что не слишком озабочен информационной безопасностью.

Не на всяком малом предприятии в штате есть специалист по информационным технологиям, зато часто встречаются нелегальное программное обеспечение, «левый» антивирус. Данные могут храниться в общедоступных папках, ключи от системы дистанционного банковского обслуживания (ДБО) – в ящике стола руководителя. Повышает риск утечки корпоративной информации и использование в работе смартфонов и планшетов.

Как показывает анализ возникающих инцидентов, злоумышленники, как правило, не охотятся на какую-то конкретную компанию, «натравливая» вирусы на всех, кто попадется под руку.

Оригинальный способ генерации мастер-пароля: используй специальный набор костей

Каждый раз, когда речь заходит о криптостойком мастер-пароле, на ум приходит стандартные генераторы, встроенные в тот же 1password, KeePass или любой другой менеджер паролей по вкусу. Сначала ты его генерируешь, потом учишь как «Отче Наш», а потом уже на самом деле молишься о том, чтобы не забыть его. Но у любого софта, который генерирует случайные стойкие пароли, есть уязвимые точки.

И вот, нашелся человек, который предложил генерировать базу для создания пароля буквально своими руками, без участия софта. Только абсолютный рандом, движимый гравитацией.

Этого человека зовут Стюарт Шехтер, он ученый-информатик из Калифорнийского университета в Беркли. Вопреки все усложняющимся алгоритмам и привлечению все новых и новых методов генерации шифров и паролей, Шехтер предложил крайне элегантный в своей простоте способ генерации базы символов для последующего создания мастер-пароля. Ученый создал набор из 25 шестигранных костей, на грани каждой есть пара из случайной цифры и буквы латинского алфавита. Назвал он свое творение также просто, как выглядит и сама идея, — «DiceKeys».

FritzFrog — новое поколение ботнетов

Перевод

Краткое содержание

- Guardicore обнаружили сложный ботнет пиринговой (P2P) сети FritzFrog, который еще с января 2020 года активно взламывал SSH серверы.

- Вредоносное ПО на Golang: FritzFrog исполняет модульный, мультипоточный и безфайловый вредоносный код на Golang, который не оставляет следов на жестком диске зараженного устройства.

- Активное таргетирование государственных, образовательных, финансовых и прочих ресурсов: FritzFrog пытался брутфорсить и распространяться на десятках миллионов IP адресов правительственных офисов, образовательных учреждений, медицинских центров, банков и множества телекоммуникационных компаний. Среди них успешно подвержены атаке оказались более чем 500 серверов, включая известные университеты США и Европы, и одну железнодорожную компанию.

- Сложность: FritzFrog полностью проприетарен, его имплементация P2P написана с нуля, что говорит о высоком уровне профессионализма его создателей в области разработки ПО.

- Перехват: Guardcore Labs разработали клиентскую программу на Golang, способную перехватывать P2P соединения FritzFrog и подключаться к сети как пир.

- Принадлежность: мы не смогли определить конкретную группу, ответственную за создание FritzFrog, однако текущий ботнет частично похож на ранее известный ботнет Rakos.

FritzFrog это очень изощренный пиринговый ботнет, который активно взламывает SSH серверы по всему миру. Благодаря своей децентрализованной структуре он распределяет контроль по всем своим узлам. В этой сети нет единой точки отказа, и пиры постоянно общаются друг с другом, чтобы поддерживать ее в устойчивом, обновляемом и постоянно активном состоянии. P2P соединение проводится через зашифрованный канал с использованием AES для симметричного шифрования и протокола Диффи-Хеллмана для обмена ключами.

Privacy Accelerator: приглашаем на прокачку проекты в сфере прайваси и доступа к информации

К нам часто приходят тематические проекты, которые просят помощи. В основном — с рекламой. Почему-то команды проектов считают, что если мы разместим на РосКомСвободе упоминание или пост-обзор их продукта, то сразу пойдет поток пользователей, и их бизнес- или гражданский проект заработает. Мы тем временем знаем, что это не так, и практически в 100 процентах случаев отказываем, просто потому что это никому не выгодно: ни читателям, которым мы прорекламируем сырой, потенциально небезопасный продукт, ни проекту, который не добьется ожидаемых результатов, и энтузиазм его создателей скоро потухнет.

Два момента, почему так происходит:

- это стандартная для технарей недооценка маркетинговых составляющих проекта;

- а еще непонимание в целом поляны прайваси (анонимности и вот этого всего), недостаточно изученная мотивация пользователей (как физических, так и организаций) при пользовании какого-либо продукта в этой нише.

Сейчас объясним, как это будет работать.

Информационная безопасность что эти слова означают?

Информационная безопасность под этим термином подразумевают различные меры, состояние сохранности, технологии и прочее, однако все гораздо проще. И поэтому, вначале ответьте себе на вопрос, сколько человек из вашего окружения хотя бы прочитало определение этого понятия, а не просто подразумевает сопоставление слов с их значениями? Большинство людей ассоциируют безопасность с антивирусами, брандмауэрами и другими программами безопасности. Безусловно, эти средства позволяют защитить ваш компьютер от угроз и повысить уровень защиты системы, но что на самом деле делают эти программы, представляет себе мало людей.

Задумываясь об информационной безопасности, прежде всего стоит начать со следующих вопросов:

- Объект защиты — необходимо понимать, что именно вы хотите защитить. Это личные данные, хранящиеся на компьютере (чтобы они не достались другим людям), это производительность компьютера (чтобы вирусы и трояны не довели систему до уровня первого пентиума), это сетевая активность (чтобы жадные до интернета программы не отправляли о вас статистику каждые полчаса), это доступность компьютера (чтобы синие экраны смерти не заполоняли систему), это…

- Желаемый уровень безопасности. Полностью защищенный компьютер — это компьютер, которого не существует. Как бы вы не старались, всегда будет оставаться вероятность того, что ваш компьютер взломают. Учтите и всегда помните, что существует такое направление, как социальная инженерия (добывать пароли из мусорных корзин, подслушивание, подглядывание и прочее). Однако, это не повод, чтобы оставлять систему без защиты. К примеру, защитить компьютер от большинства известных вирусов — это вполне реализуемая задача, которую по сути и выполняет каждый обычный пользователь, устанавливая себе на компьютер один из популярных антивирусов.

- Допустимый уровень последствий. Если вы понимаете, что ваш компьютер может быть взломан, например, просто заинтересовавшимся вами хакером (так сложилось, что ваш IP адрес понравился злоумышленнику), то стоит задуматься о допустимом уровне последствий. Сломалась система — неприятно, но не страшно, ведь у вас под рукой есть диск восстановления. Ваш компьютер постоянно заходит на пикантные сайты — приятно и неприятно, но терпимо и поправимо. А вот, к примеру, если в интернет попали ваши личные фотографии, о которых никто не должен знать (серьезный удар по репутации), то это уже существенный уровень последствий и необходимо заниматься превентивными мерами (утрируя, взять старенький компьютер без интернета и смотреть фотки только на нем).

- Что вы хотите получить на выходе? Этот вопрос подразумевает много моментов — сколько лишних действий вам придется выполнять, чем придется жертвовать, как защита должна сказываться на производительности, должна ли быть возможность добавлять программы в списки исключений, какое количество сообщений и тревог должно появляться на экране (и должны ли вообще появляться), а так же многое другое. Сегодня средств безопасности существует достаточно много, но у каждого из них есть свои плюсы и минусы. К примеру, тот же UAC Windows в операционной системе Vista был сделан не совсем удачным образом, однако уже в Windows 7 был доведен до того состояния, что инструмент защиты стал относительно удобен для использования.

Ответив на все эти вопросы, вам станет намного легче понимать, как вы собираете организовать защиту информации на вашем компьютере. Безусловно, это далеко не весь список вопросов, однако, достаточная часть обычных пользователей не задаются даже одним из них.

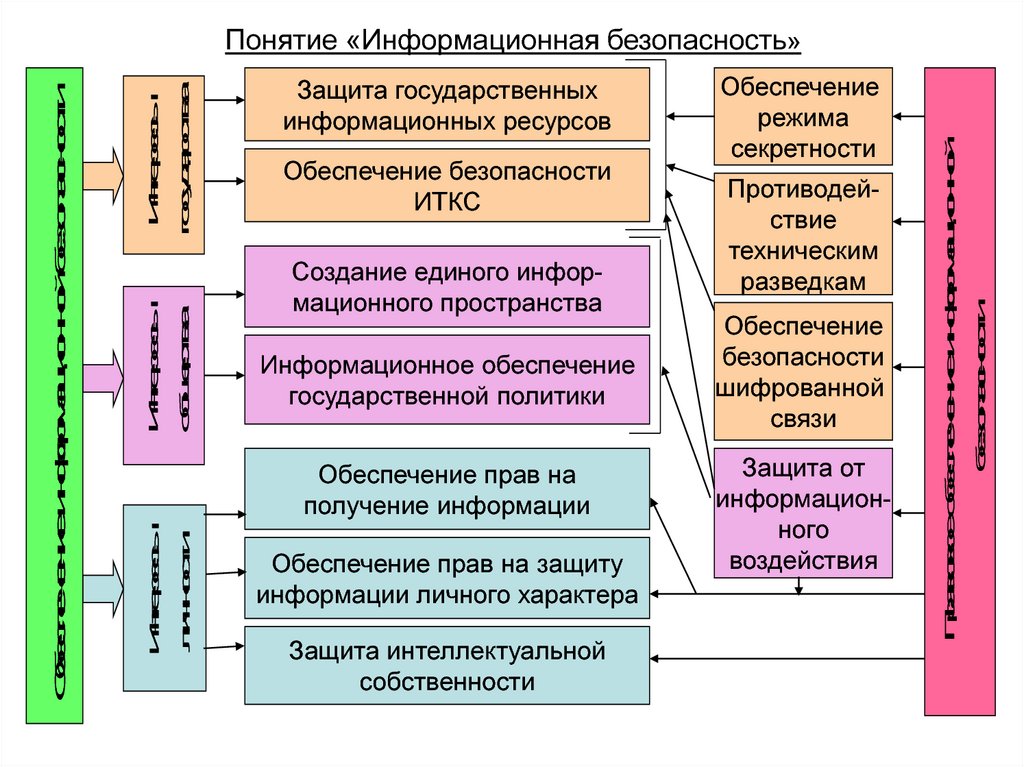

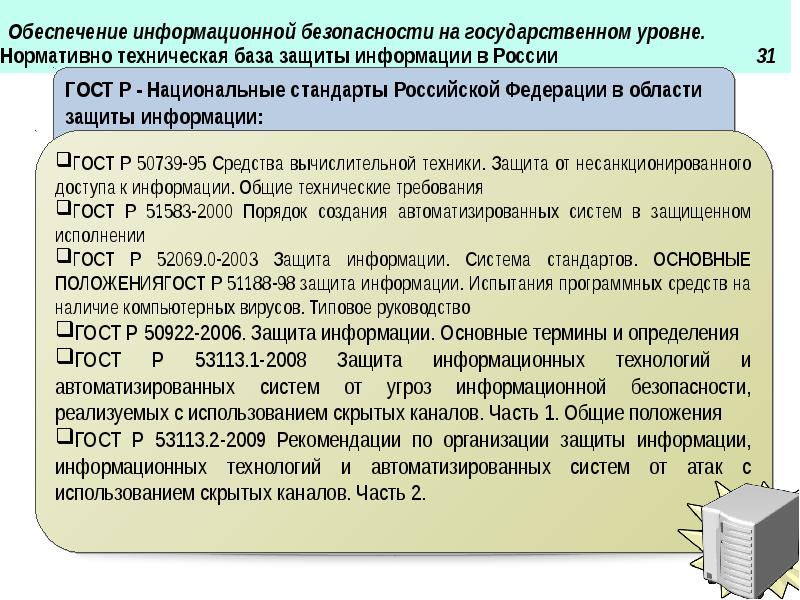

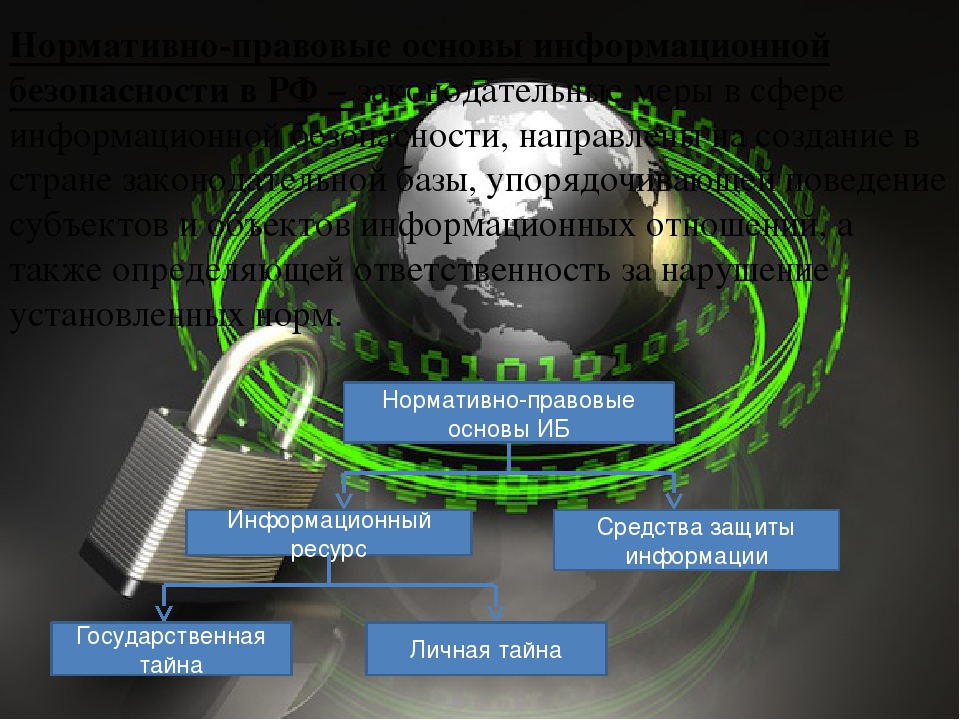

Информационная безопасность

Информационная безопасность РФ– состояниезащищенностиее национальных интересовв информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства. (Доктрина Информационной Безопасности Российской Федерации)

name=’more’>

Безопасность информации – состояние защищенностиинформации , при котором обеспечены ее конфиденциальность, доступность и целостность (ГОСТ Р 50922-2006 «Информационные технологии. Основные термины и определения в области технической защиты информации», Р 50.1.053-2005 «Техническая защита информации. Основные термины и определения» ).

Безопасность информации– состояние защищенностиинформации, характеризуемое способностью персонала, технических средств и информационных технологий обеспечивать конфиденциальность (т.е. сохранение в тайне от субъектов, не имеющих полномочий на ознакомление с ней), целостность и доступность информации при ее обработке техническими средствами (СТР-К).

Безопасность информации– состояние защищенностиинформации, обрабатываемой средствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз (РД ГТК).

Информационная безопасность– защитаконфиденциальности, целостности и доступности информации (ГОСТ 17799:2005 «Информационные технологии. Технологии безопасности. Практические правила менеджмента информационной безопасности»).

Информационная безопасность– все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки (ГОСТ 13335-1:2006 «Информационная технология. Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий»).

Безопасность– состояние защищенности интересов (целей) организации банковской системы РФ в условиях угроз (СТО БР ИББС-1.0).

Информационная безопасность– безопасность, связанная с угрозами в информационной сфере. Защищенность достигается обеспечением совокупности свойств ИБ — доступности, целостности, конфиденциальности информационных активов. Приоритетность свойств ИБ определяется ценностью указанных активов для интересов (целей) организации банковской системы РФ (СТО БР ИББС-1.0).

Информационная безопасность– защищенность интересов (целей) организации в информационной сфере, представляющей собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом отношений (Положение БР № 242-П).

Таким образом, информационную безопасность характеризуют:

- Направленность на защиту интересов и достижение целей бизнеса (организации/предприятия)

- Необходимость достижения и поддержания конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки.

- Комплексность и полнота подхода.

Практические аспекты обеспечения безопасности

- Обеспечение безопасности — это непрерывный бесконечный процесс. Степень защищенности, достигаемая с ее помощью, будет колебаться с течением времени в зависимости от воздействующих вредоносных факторов и усилий, направленных на их нейтрализацию.

- Безопасность невозможно обеспечить постфактум, то есть в тот момент, когда угроза уже реализовалась. Чтобы нейтрализовать угрозу, процесс обеспечения безопасности должен начаться до попытки ее реализации.

- Большая часть угроз имеет антропогенный характер, то есть организации тем или иным образом угрожают люди. Как говорят компьютерные криминалисты: «Воруют не программы, воруют люди».

- В нейтрализации угроз должны участвовать люди, чья безопасность обеспечивается,

будь это собственники бизнеса или клиенты. - Безопасность — это производная от корпоративной культуры. Дисциплина, требуемая для реализации защитных мер, не может быть выше общей дисциплины при работе организации.

Спецификация ИБ в структуре ДОУ организации

Аннотация

В статье рассматривается формирование политик по обработке и структурированию документационного обеспечения управления. Формирование политик выполняется на основании частной спецификации информационной безопасности организации. Процесс рассматривается с позиции системы управления информационной безопасности организации. Рассматривается задача разработки и проектирования документационного обеспечения управления потокового документооборота организации, в отношении формата информационных сред организации, и унифицированных, и специализированных характеристик управления структурой организации для внедрения в промышленную эксплуатацию. Представленное решение применяется к структуре организации. Формирование документационного обеспечения управления базируется на системе управления информационной безопасности организации. Данная система представляет из себя пример требований для обеспечения целостности, доступности и конфиденциальности информации, которая обрабатывается посредством документационного обеспечения управления. Представляется спецификация информационной безопасности разработанного решения может быть внедрена в промышленную эксплуатацию, относительно документационного обеспечения управления организации. Исследование проведено с учетом действующего законодательства по обеспечению информационной безопасности критических информационных инфраструктур. Решение поставленной задачи представляет формат оптимизации действующих мощностей организации.