Внедрение

Необходимость защиты от внутренних угроз была очевидна на всех этапах развития средств информационной безопасности. Однако первоначально внешние угрозы считались более опасными. В последние годы на внутренние угрозы стали обращать больше внимания, и популярность DLP-систем возросла. Необходимость их использования стала упоминаться в стандартах и нормативных документах (например, раздел «12.5.4 Утечка информации» в стандарте ГОСТ ISO/IEC 17799-2005). Специализированные технические средства для защиты от внутренних угроз стали массово выпускаться только после 2000 года.

Цифровая информация

Утечки по вине персонала можно условно разделить на две большие группы. В первом, более распространенном случае, речь идет о передаче электронных данных, циркулирующих внутри корпоративной системы. На него, по разным данным, приходится около двух третей всех инцидентов, причем информация часто сливается очень большими объемами.

Среди способов утечки в этом варианте можно выделить следующие:

- копирование данных на сторонний съемный носитель – самый популярный способ кражи конфиденциальных сведений;

- передача информации через учетные данные корпоративной почты;

- пересылка через личную web-почту;

- отправка данных на FTP-сервера;

- загрузка в облачные хранилища;

- передача по иным интернет-каналам, включая соцсети и мессенджеры;

- пересылка через мобильные устройства, на которых есть доступ к системам электронного документооборота.

Бороться с такими типами утечек помогают технологии DLP (Data Leaks Prevention) – согласно Insider Threat Report-2018, это самая популярная технология для защиты данных внутри сети, которую используют 60% организаций-респондентов.

Настраиваемые шаблоны – можно, к примеру, задать определенные ключевые слова, символы или классификационные метки документов, которые будут проверяться – позволяют программе определять, являются ли конкретные файлы секретными. Если да, то заданные правила подскажут, что можно с ними делать (пересылать по почте, копировать на рабочую машину или внешнее устройство, отправлять на печать).

При обнаружении запрещенного действия DLP-система блокирует его, сохраняет касающуюся его информацию для дальнейшего разбирательства и отправляет сигнал службе безопасности.

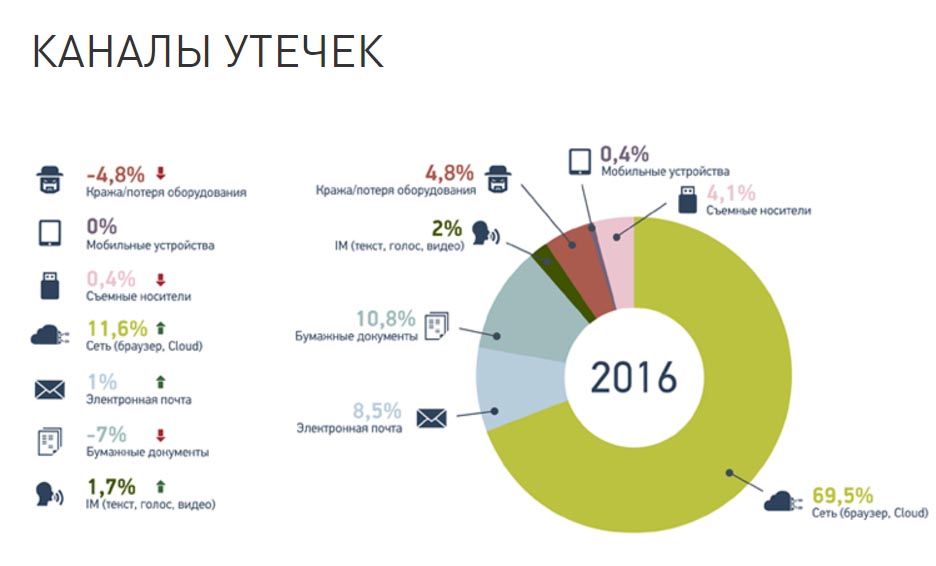

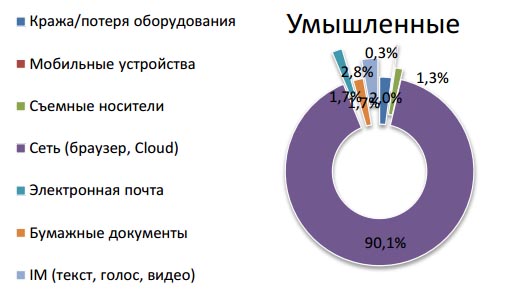

Каналы умышленных утечек

Источником угрозы умышленной утечки информации могут быть киберпреступники, внедряющие в компьютер жертвы вредоносные программы для кражи данных или предоставления удаленного доступа к компьютерному устройству. Чаще всего, когда речь идет о намеренной утечке информации, под источником угрозы подразумевается лицо, обладающее прямым доступом к ценным данным. Это могут быть менеджеры по продажам, системные администраторы, представители топ-менеджмента и другие лица, у которых есть неограниченные права доступа. При этом угроза может исходить как от нынешнего, так и от бывшего сотрудника.

Умышленная утечка данных в большинстве случаев происходит по сетевым каналам. Центр аналитических исследований InfoWatch утверждает, что в 2016 году передача данных через Интернет составила 90,1% от всех учтенных утечек. Доля утечек посредством печати документов, электронной почты, USB-накопителей, дисков, мобильных устройств весьма мала: инсайдер понимает, что современные средства ИБ позволяют поймать нарушителя. Узнать подробности об источниках угрозы и способах умышленной передачи секретных данных можно из статьи «InfoWatch сообщил о росте объема кражи персональных данных в 2016 году».

Методы

Распознавание конфиденциальной информации в DLP-системах производится двумя способами: анализом формальных признаков (например, грифа документа, специально введённых меток, сравнением хэш-функции) и анализом контента. Первый способ позволяет избежать ложных срабатываний (ошибок первого рода), но зато требует предварительной классификации документов, внедрения меток, сбора сигнатур и т.д. Пропуски конфиденциальной информации (ошибки второго рода) при этом методе вполне вероятны, если конфиденциальный документ не подвергся предварительной классификации. Второй способ даёт ложные срабатывания, зато позволяет выявить пересылку конфиденциальной информации не только среди грифованных документов. В хороших DLP-системах оба способа сочетаются.

Задачи

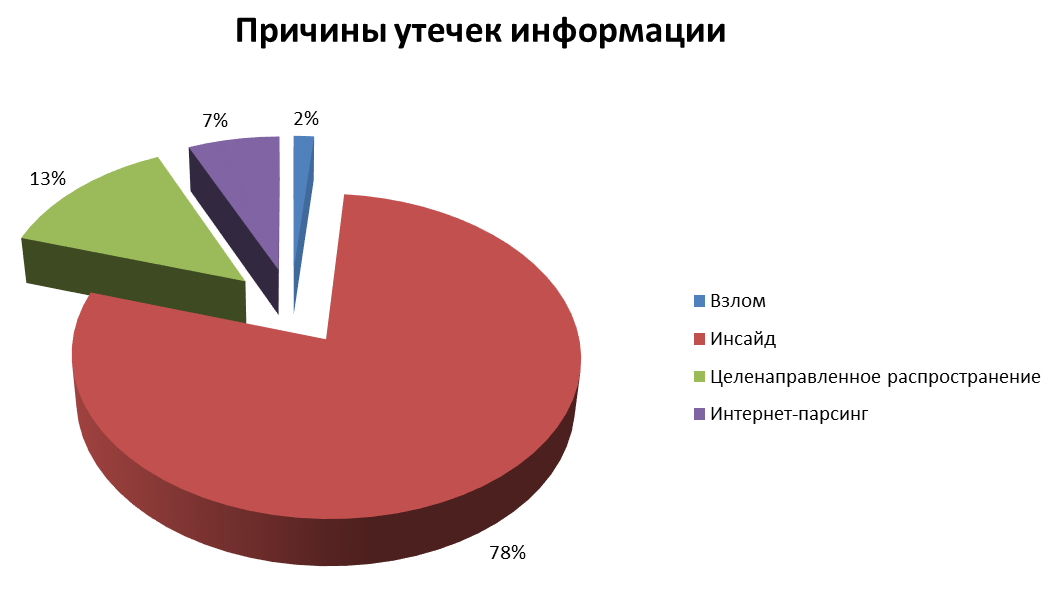

Основной задачей DLP-систем, что очевидно, является предотвращение передачи конфиденциальной информации за пределы информационной системы. Такая передача (утечка) может быть намеренной или ненамеренной. Практика показывает, что большая часть ставших известными утечек (порядка 3/4)

происходит не по злому умыслу, а из-за ошибок, невнимательности, безалаберности, небрежности работников . Выявлять подобные утечки проще.

Остальная часть связана со злым умыслом операторов и пользователей информационных систем. Понятно, что инсайдеры, как правило, стараются преодолеть средства DLP-систем. Исход этой борьбы зависит от многих факторов. Гарантировать успех здесь невозможно.

Кроме основной перед DLP-системой могут стоять и вторичные (побочные) задачи. Они таковы:

- архивирование пересылаемых сообщений на случай возможных в будущем расследований инцидентов;

- предотвращение передачи вовне не только конфиденциальной, но и другой нежелательной информации (обидных выражений, спама, эротики, излишних объёмов данных и т.п.);

- предотвращение передачи нежелательной информации не только изнутри наружу, но и снаружи внутрь информационной системы;

- предотвращение использования работниками казённых информационных ресурсов в личных целях;

- оптимизация загрузки каналов, экономия трафика;

- контроль присутствия работников на рабочем месте;

- отслеживание благонадёжности сотрудников, их политических взглядов, убеждений, сбор компромата.

Литература

- Громыко И. А. Общая парадигма защиты информации: проблемы защиты информации в аспектах математического моделирования: монография / И. А. Громыко. — Х.: ХНУ имени В. Н. Каразина. 2014. — 216 с.

- Громико І. О. Загальна парадигма захисту інформації: визначення термінів від носіїв до каналів витоку інформації / І. О. Громико // Системи обробки інформації. — Х.: ХУПС, 2006. — Вип. 9 (58). — С. 3—9.

- Хорев А. А. «Защита информации от утечки по техническим каналам. Часть 1. Технические каналы утечки информации» — Москва, 1997.

- ГОСТ Р 51275-99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения. (Принят и введён в действие Постановлением Госстандарта России от 12 мая 1999 г. № 160).

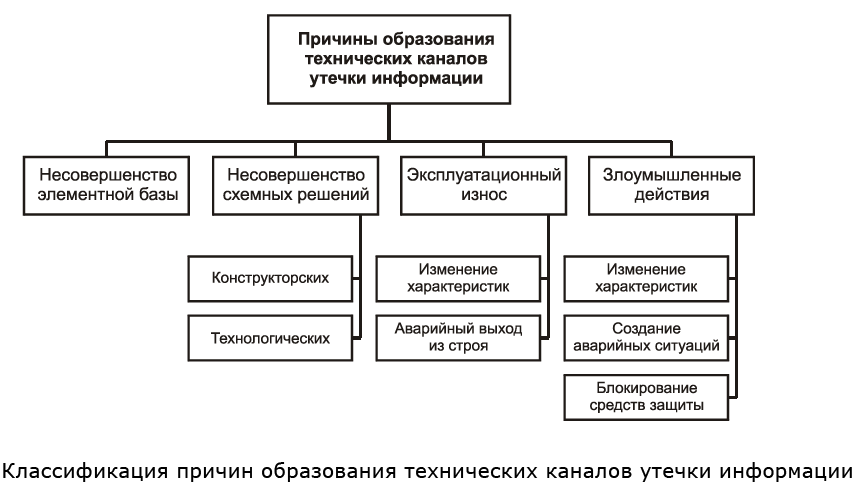

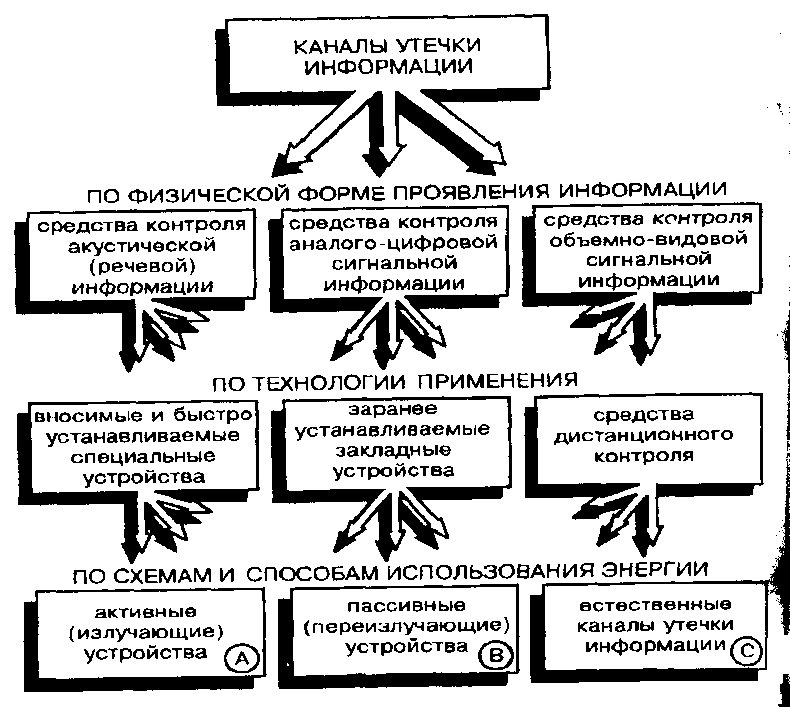

Классификация

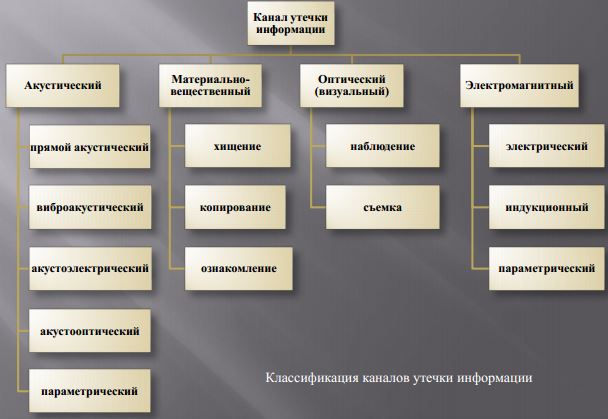

Все каналы утечки данных можно разделить на косвенные и прямые. Косвенные каналы не требуют непосредственного доступа к техническим средствам информационной системы. Прямые соответственно требуют доступа к аппаратному обеспечению и данным информационной системы.

Примеры косвенных каналов утечки:

- Кража или утеря носителей информации, исследование не уничтоженного мусора;

- Дистанционное фотографирование, прослушивание;

- Перехват электромагнитных излучений.

Примеры прямых каналов утечки:

- Инсайдеры (человеческий фактор). Утечка информации вследствие несоблюдения коммерческой тайны;

- Прямое копирование.

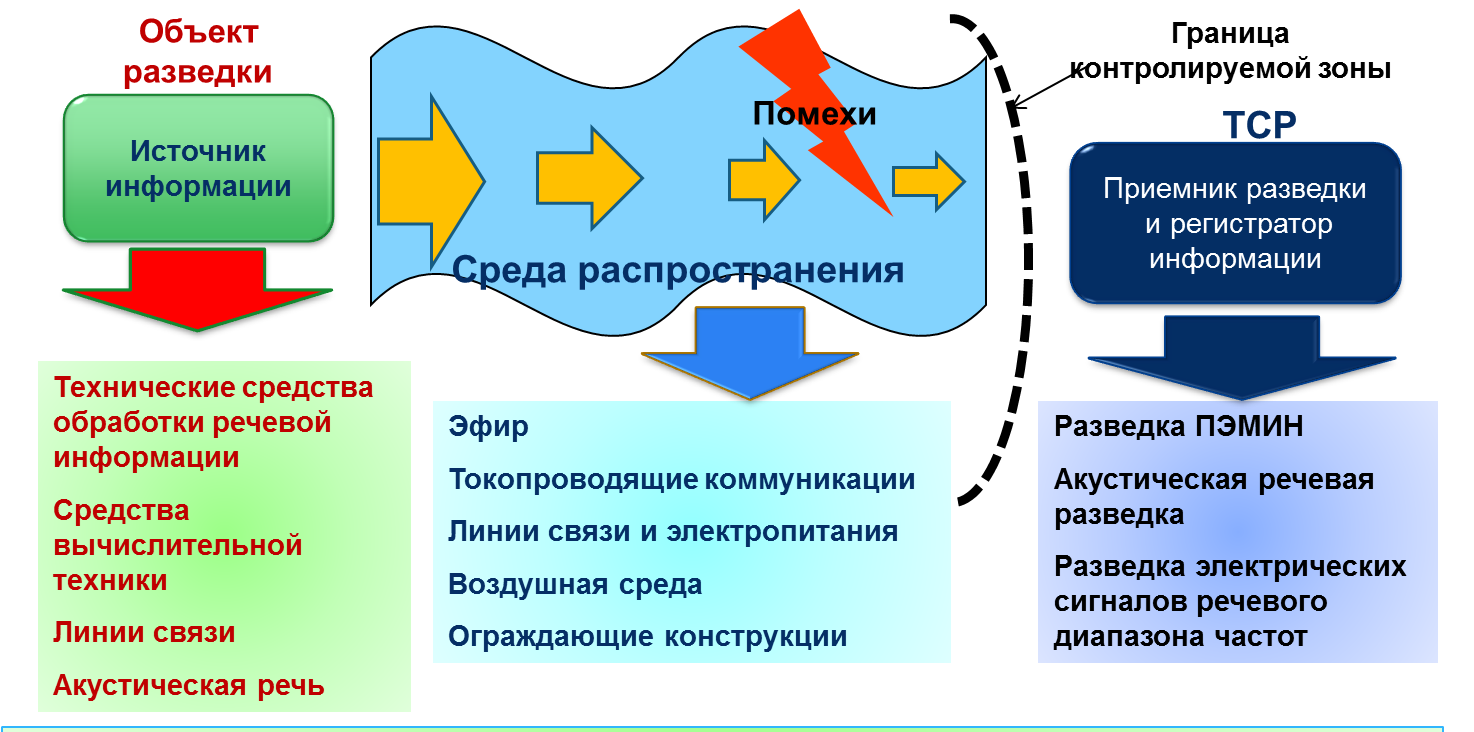

Каналы утечки информации можно также разделить по физическим свойствам и принципам функционирования:

- акустические — запись звука, подслушивание и прослушивание;

- акустоэлектрические — получение информации через звуковые волны с дальнейшей передачей её через сети электропитания;

- виброакустические — сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации защищаемых помещений;

- оптические — визуальные методы, фотографирование, видеосъемка, наблюдение;

- электромагнитные — копирование полей путём снятия индуктивных наводок;

- радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съёма речевой информации «закладных устройств», модулированные информативным сигналом;

- материальные — информация на бумаге или других физических носителях информации

В зависимости от вида каналов связи технические каналы перехвата информации можно разделить

- Перехват информации, передаваемой по каналам радио-, радиорелейной связи

- Съем информации, передаваемой по кабельным линиям связи Канал перехвата информации, передаваемой по кабельным линиям связи, предполагает контактное подключение аппаратуры разведки к кабельным линиям связи.

- Электрический. Часто используется для перехвата телефонных разговоров. При этом перехватываемая информация может непосредственно записываться на диктофон или передаваться по радиоканалу в пункт приема для ее записи и анализа. Устройства, подключаемые к телефонным линиям связи и комплексированные с устройствами передачи информации по радиоканалу, часто называют телефонными закладками.

- Индукционный — канал перехвата информации, не требующий контактного подключения к каналам связи. При прохождении по кабелю информационных электрических сигналов вокруг кабеля образуется электромагнитное поле. Эти электрические сигналы перехватываются специальными индукционными датчиками. Индукционные датчики используются в основном для съёма информации с симметричных высокочастотных кабелей. Сигналы с датчиков усиливаются, осуществляется частотное разделение каналов, и информация, передаваемая по отдельным каналам, записывается на магнитофон или высокочастотный сигнал записывается на специальный магнитофон.

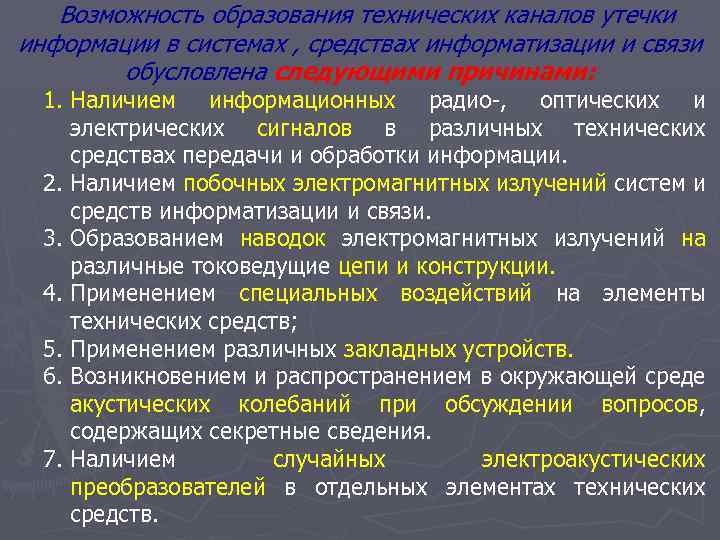

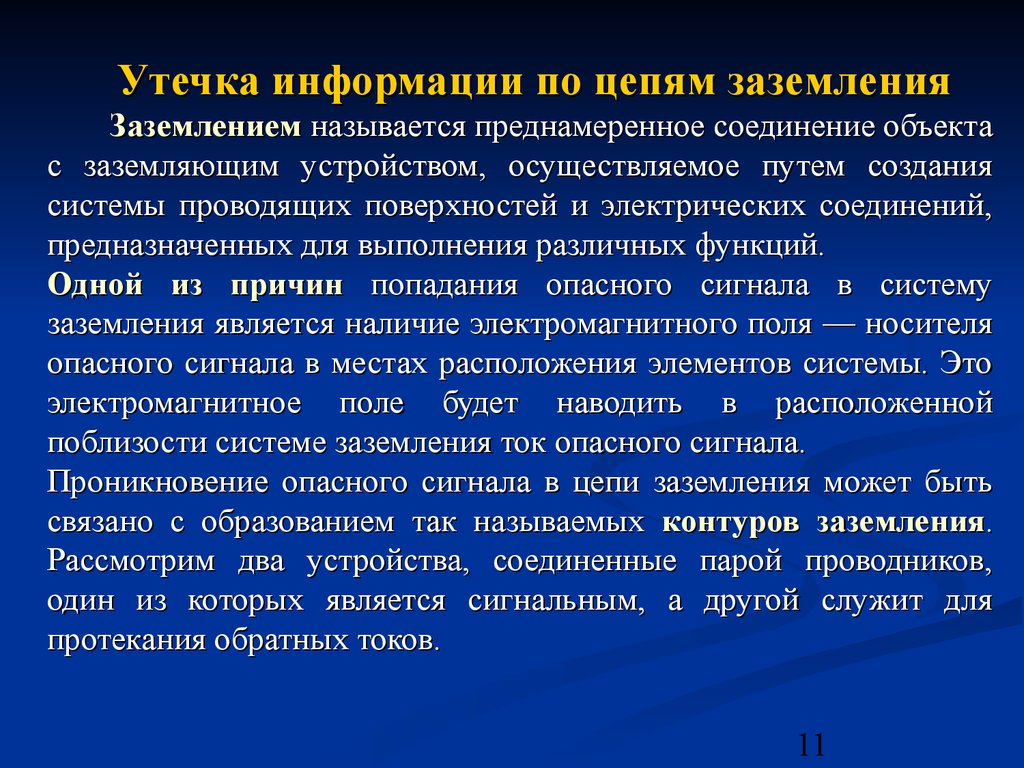

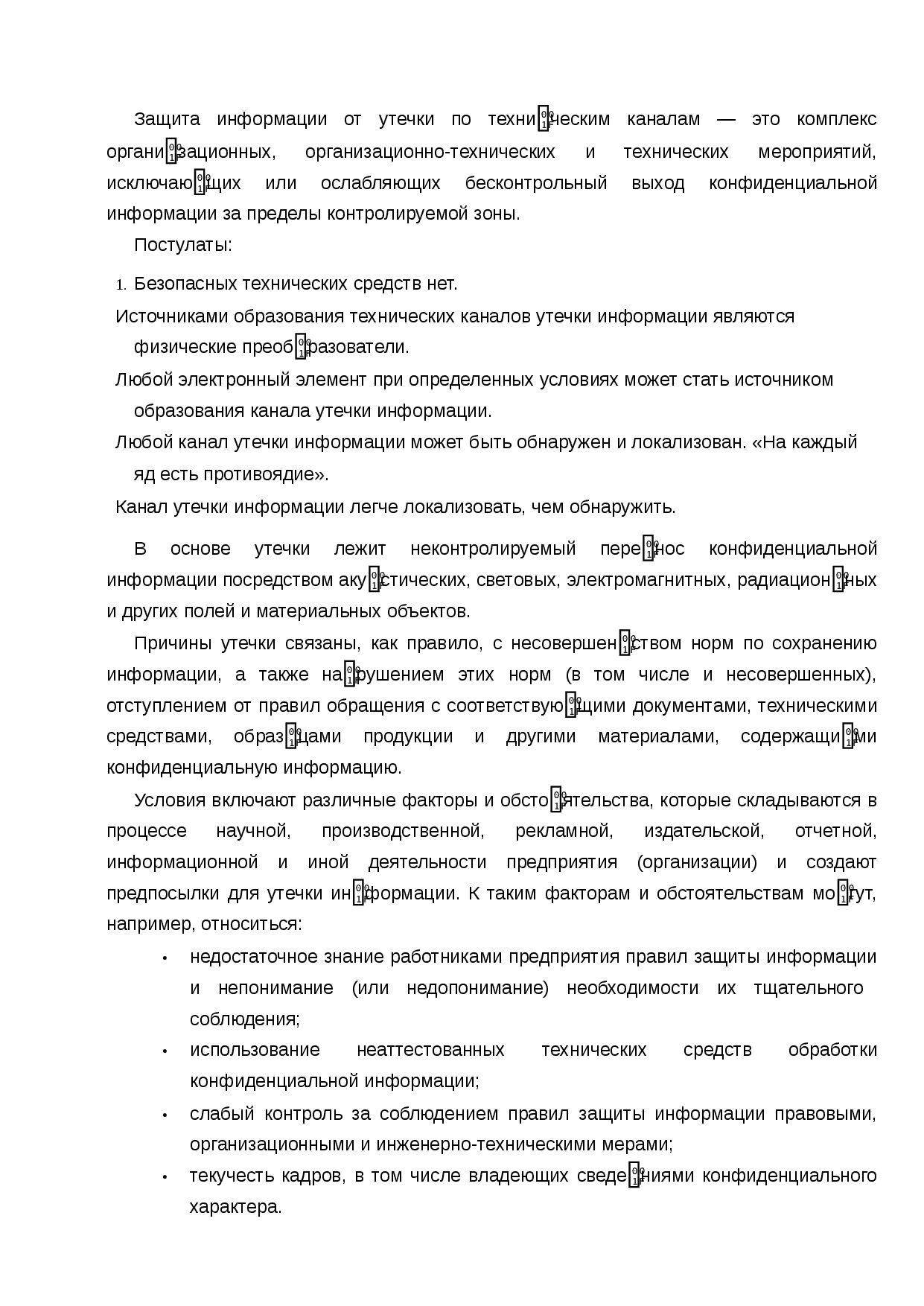

Технические каналы утечки информации можно разделить на естественные и специально создаваемые.

Естественные каналы утечки информации возникают при обработке информации техническими средствами(электромагнитные каналы утечки информации) за счет побочных электромагнитных излучений, а также вследствие наводок информационных сигналов в линиях электропитания технического средства обработки информации, соединительных линиях вспомогательных технических средств и систем (ВТСС) и посторонних проводниках (электрические каналы утечки информации). К специально создаваемым каналам утечки информации относятся каналы, создаваемые путем внедрения в техническое средство обработки информации электронных устройств перехвата информации (закладных устройств) и путем высокочастотного облучения технического средства обработки информации.

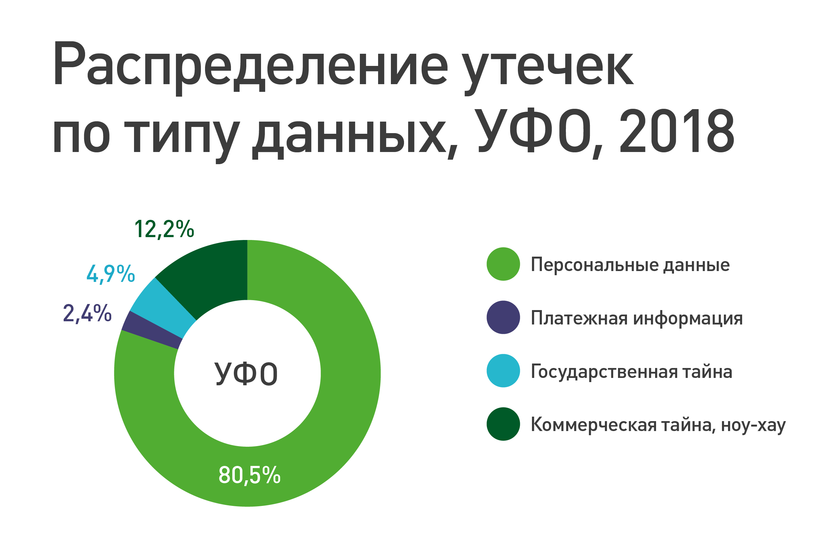

Преднамеренно или нет

По нашим данным, виновниками 39,3% утечек в мире в 2018 году стали внешние злоумышленники. В первой половине 2019 года число случаев компрометации данных по их вине выросло уже до 46,3%. В этом смысле картина в России резко отличается. Так, за прошлый год в нашей стране по вине внешних злоумышленников произошло всего около 10% утечек, а в первом полугодии 2019 года эта цифра выросла до 14%. Получается, что в России по вине хакеров и взломщиков компрометируется намного меньше чувствительных данных, чем в мире. Это означает, что большая часть таких происшествий в нашей стране идет через внутренних сотрудников.

При этом аналитика, отображающая типы намерений злоумышленников, несет в себе определенное лукавство. Потому что каждая утечка там относится лишь к одной категории — «внутренней» или «внешней». На практике же все сложнее: часто внешний злоумышленник, которому нужна конфиденциальная информация, вступает в сговор с внутренним «сотрудником-мерзавцем», и они вместе ее воруют.

Однако в аналитических отчетах эта утечка, как правило, попадает лишь в одну категорию — «внешнюю» или «внутреннюю». В зависимости от того, куда ее отнесет конкретный аналитик или конкретное СМИ. Поскольку на Западе (в США и Великобритании) законы предписывают публиковать факт утечки, то компании, потерявшие информацию, всячески стремятся изобразить это как акт внешних «злых хакеров». В России такого требования нет, поэтому и статистика более релевантна.

Анализ риска

Аналитический центр InfoWatch отмечает рост количества инцидентов, связанных с потерей важных данных. Так, в 2016 году их было зарегистрировано на 3,4% больше, чем в предыдущем. Из 1556 случаев запланированной утечки 36% инцидентов произошло из-за сотрудников организаций, а в 2,2% виноваты высшие руководители компаний.

Вычислить, кто из инсайдеров способствует утечке данных, довольно сложно, но владельцам бизнеса нужно тщательно думать над тем, какую именно информацию защитить как самую важную, кто это сделает и каким методом.

Для эффективной защиты от инсайдеров на рынке информационной безопасности представлены разнообразные средства защиты от утечек (DLP). Они хорошо работают в комплексе с режимом коммерческой тайны на предприятии и политиками, определяющими порядок работы с внешними устройствами.

Комментарии производителей DLP-решений

«К этому анализу надо добавить следующее. При учёте инцидентов почти никогда не фиксируется, как злоумышленники использовали утекшую информацию. И заинтересовались ли они ею вообще

А это для построения модели угроз не менее важно, чем каналы утечек», — отмечает Николай Федотов, главный аналитик InfoWatch. — «Службы защиты информации и государственные органы фиксируют любые утечки, если только информация считается конфиденциальной

А злоумышленники интересуются вовсе не всякой конфиденциальной информацией, а лишь несколькими её видами — теми, которые можно выгодно продать. Когда данные на чёрном рынке не котируются, когда их слишком трудно или чересчур рискованно реализовать, получается странная ситуация: инцидент зафиксирован, взыскания наложены, меры приняты, пресса поскандалила. А кибермошенники воротят нос, дескать, нам нужен такой информационный мусор не нужен. Это я к тому, что если не учитывать спрос на ту или иную конфиденциальную информацию, можно даром потратить бюджет, выделенный на её защиту».

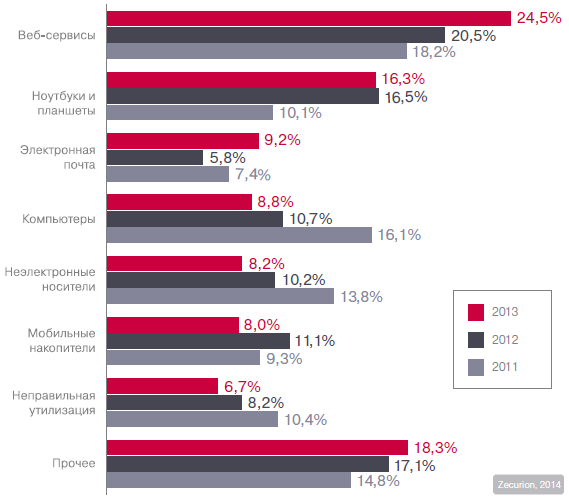

«Рекомендации вида «запретите флешки, через них утекает больше всего» довольно условны, ведь статистика утечек по каналам распределяется компенсаторно, например, по нашим подсчетам в 2011 году доля утечек через электронную почту существенно сократилась с 18 до 3 %, зато заметно увеличилось число инцидентов, связанных с использованием всевозможных веб-сервисов, популярность которых вообще растет в геометрической прогрессии. Поэтому подход к защите информации должен быть гибким. Во-первых, нужно следить за постоянными изменениями в структуре угроз, а во-вторых — стремиться к комплексной защите, а не затыкать отдельные дыры», – говорит Александр Ковалёв, директор по маркетингу компании Zecurion.

«Различных каналов утечки много, и они нам понятны и знакомы. Но с уверенностью выделить какой-либо один из них в качестве «самого опасного» нельзя – каждый из них в достаточной степени критичен, а величина рисков основывается на интенсивности их использования в конкретной компании или в определенной группе сотрудников», – комментирует Дмитрий Михеев, эксперт центра информационной безопасности компании «Инфосистемы Джет». — «В последнее время со стороны заказчиков мы наблюдаем следующий подход к контролю каналов утечки: запросы делаются исходя из бизнес-терминов, например – «утечки через типографию» или «кто-то из сотрудников и партнеров нашей компании слишком много разговаривает». При такой постановке задачи говорить исключительно о контроле периметра или съемных носителей уже не получается. Рост количества подобных запросов может демонстрировать необходимость достаточно серьезного переосмысления работы с понятием «конфиденциальная информация», а также – необходимость модернизации бизнес-процессов.

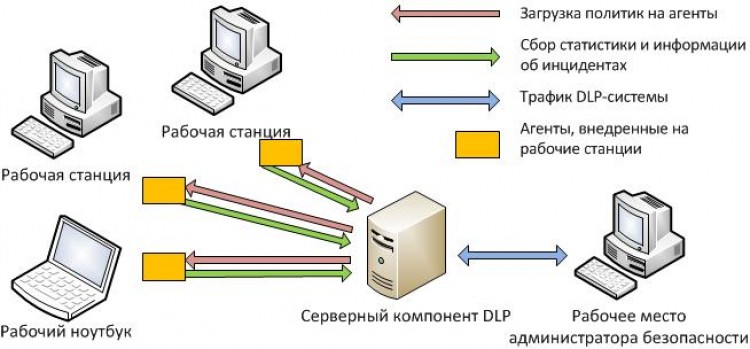

Компоненты

В состав DLP-систем входят компоненты (модули) сетевого уровня и компоненты уровня хоста. Сетевые компоненты контролируют трафик, пересекающий границы информационной системы. Обычно они стоят на прокси-серверах, серверах электронной почты, а также в виде отдельных серверов. Компоненты уровня

хоста стоят обычно на персональных компьютерах работников и контролируют такие каналы, как запись информации на компакт-диски, флэш-накопители и т.п. Хостовые компоненты также стараются отслеживать изменение сетевых настроек, инсталляцию программ для туннелирования, стеганографии и другие возможные методы для обхода контроля. DLP-система должна иметь компоненты обоих указанных типов плюс модуль для централизованного управления.

Какие решения можно применять для противодействия утечкам?

Поскольку основная причина утечек – действия инсайдеров, защита от утечек подразумевает установку средств защиты от внутренних угроз. Для этого применяются системы класса DLP (Data Leakage Prevention).

Существуют специальные решения для установки на пользовательских системах (компьютерах, ноутбуках, планшетах и смартфонах), которые ограничивают работу с USB, не позволяют передавать рабочие файлы в интернете, а также предоставляют данные о действиях пользователей, чтобы проводить централизованные расследования.Второй тип систем представляет собой специальное ПО или оборудование для шлюзов, которое анализирует весь трафик, выходящий за пределы компании. После тщательной настройки, такие системы позволяют обнаружить передачу конфиденциальной информации в момент отправки данных, пресечь факт нарушения и выявить виновных.

Все перечисленные средства защиты дополняют системы разграничения прав доступа и шифрования данных. Такие решения не позволят пользователю обращаться к данным, которые не нужны ему в работе, а также обеспечивают защиту данных от перехвата при передаче по открытому интернету, а также не позволяют прочитать конфиденциальную информацию в случае утери мобильного устройства или USB-накопителя. Главное, чтобы используемые системы располагали нужным сертификатом ФСТЭК и соответствовали требованиям по определенному классу защиты, если ваша компания является оператором персональных данных.

Физические каналы утечки информации

Наиболее распространенный физический канал утечки информации связан с классическим документооборотом — обменом документами внутри организации, с клиентами и поставщиками услуг и товаров, а также архивным хранением. Утечка информации может произойти в результате перехвата документа после его вывода на печать (например, когда принтер главного бухгалтера или генерального директора размещен в общем офисном пространстве), вследствие несвоевременного уничтожения документов (если компания не проводит соответствующего обучения сотрудников и экономит на шредерах), свободного доступа к шкафам с архивными документами (отсутствие сейфов), некорректного переноса и уничтожения документов при переездах или реорганизации компаний и т. п. К сожалению, все эти случаи не относятся к чистой теории, это наблюдения из практики работы топ-10 организаций страны, у которых, казалось бы, все есть, и внутри отстроен полный набор процессов для обеспечения безопасности.

Для пресечения канала утечки информации путем выноса оборудования предприятию необходимо позаботиться об организации безопасного физического периметра, охране доступа в серверные помещения и на объекты, в которых размещаются резервные копии данных и электронных архивов. Еще один печальный пример: ленточную библиотеку, в которой хранились резервные копии одной из основных корпоративных информационных систем, ввиду ее больших габаритов, не удалось разместить в контролируемых серверных помещениях. Поэтому библиотека «условно временно» хранилась в офисной комнате. Частично спасало ситуацию то, что проход в организацию контролировался с помощью СКУД. Однако служба безопасности не учла, что в комнате имелось несколько окон, через которые злоумышленник мог проникнуть и унести несколько лент с данными с собой.

Популярность концепций open space и «бизнес-парк», компактное размещение сотрудников, использование стеклянных перекрытий становится драйвером риска утечки информации по визуальному и акустическому каналам. В данном контексте для защиты информации необходимо обеспечить конфиденциальность работы ключевых сотрудников (выделенные кабинеты, отсутствие людей «за спиной») и изоляцию переговорных помещений. Кроме этого, сотрудники предприятия должны быть проинформированы о недопустимости ведения некоторых типов переговоров вне защищенных зон, например в барах и кофейнях.

Применение высокотехнологичных средств сбора информации — так называемых специальных технических средств (сверхминиатюрных фото- и видеокамер, жучков, средств перехвата электромагнитных и индукционных каналов) обычно направлено на решение специфичных задач и в настоящей статье не рассматривается: намного проще получить нужную информацию, используя вышеописанные уязвимости. Тем более что использование специальных технических средств регулируется Федеральной службой безопасности России, а также статьей 138 Уголовного кодекса Российской Федерации.

Слишком быстрая цифровизация — как причина роста утечек

Мы собираем информацию о таких происшествиях с 2004 года. И все 15 лет видим, что их количество только растет. Причина роста — слишком быстрая цифровизация. Государственные услуги, финансы, медицина, добыча и переработка полезных ископаемых — все это быстро становится цифровым и вместе с новыми возможностями порождает новые угрозы, новые «дыры» в защите корпораций. После этого происходят масштабные «сливы» оцифрованной информации.

Рост их числа хорошо ощутим, если посмотреть на количество утекших записей пользовательских данных (это персональные данные и записи платежной информации). За 2018 год, по данным нашего аналитического центра, в мире утекло 7,28 млрд записей. А за первое полугодие 2019-го уже 8,74 млрд. То есть за половину нынешнего года мы перекрыли показатель всего предыдущего. В процентных показателях это значит, что за первую половину 2019 года утекло на 266% больше записей, чем за первую половину 2018-го. Таким образом, растет не только количество утечек, но и сами они становятся масштабнее, чем раньше.

Способы предотвращения утечек информации

Наиболее эффективным способом обеспечения безопасности данных на корпоративных компьютерах сегодня является применение специализированных средств предотвращения утечек данных (Data Leak Prevention или DLP). DLP-решения призваны устранять «человеческий фактор» и пресекать нарушения дисциплины, предотвращая (и фиксируя) утечки данных с компьютера для максимально возможного числа их сценариев.

Электронная почта и почтовые веб-сервисы, службы мгновенных сообщений, социальные сети и форумы, облачные файловые хранилища, FTP-серверы – все эти блага сети Интернет могут в любой момент оказаться каналом утечки корпоративной информации, разглашение которой может быть нежелательным или даже опасным для бизнеса.

Не стоит сбрасывать со счетов и традиционные локальные каналы – устройства хранения данных (флешки, диски, карты памяти), принтеры и интерфейсы передачи данных, синхронизацию со смартфонами.

Эффективное DLP-решение должно контролировать максимально широкий спектр каналов сетевых коммуникаций, локальных устройств и интерфейсов. При этом эффективность DLP-решения определяется гибкостью настроек и возможностью обеспечить успешное сочетание интересов бизнеса и безопасности.

Ключевой для DLP-решений термин «контроль» в своем полном смысле обозначает всю совокупность возможных действий и функций в отношении операции передачи данных, включая разрешение или запрет на передачу данных (в том числе с применением механизмов контентного анализа для принятия решения о возможности передачи данных), событийное протоколирование и создание теневой копии передаваемых данных, отправку тревожного оповещения, а также превентивные действия по устранению нарушений политики безопасного хранения данных.

К сожалению, маркетинговые усилия подавляющего большинства российских DLP-вендоров деградируют значение термина «контроль» до ограниченного уровня, когда в качестве «контроля» подразумевается только возможность перехвата и архивирования перемещаемых данных (сообщений и файлов) без возможности их анализа в реальном времени для принятия решения о блокировании (или разрешении) непосредственно в момент совершения пользователем действия с данными. Это означает, что при использовании целого ряда продуктов, позиционируемых как DLP-решения, если в пересылаемых файлах обнаружилась критичная информация, которая не должна покинуть периметр компании, вы об этом узнаете постфактум – когда данные уже будут переданы, а следовательно, состоится утечка и останется только прикладывать усилия для снижения ее последствий.

Выводы

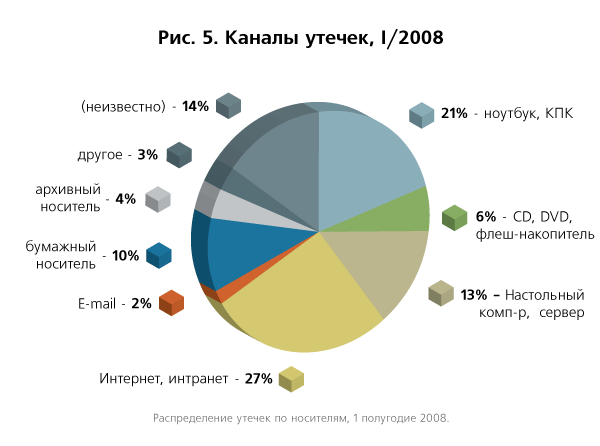

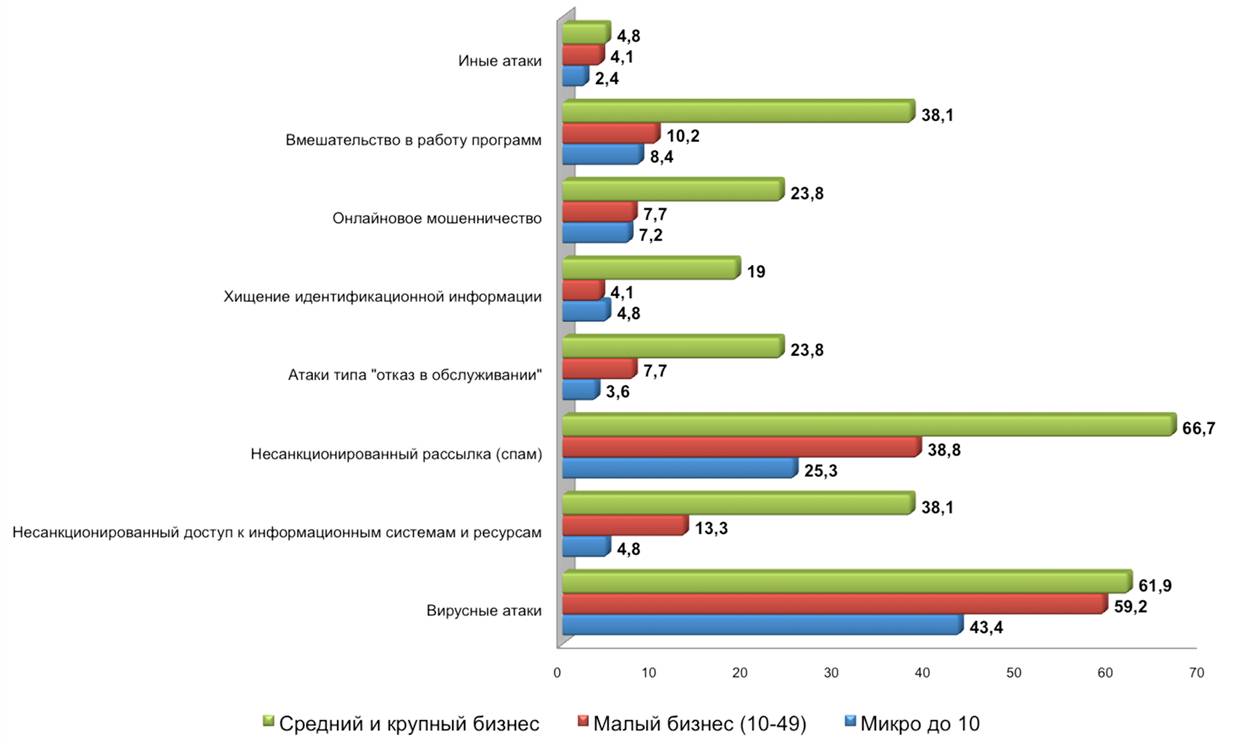

В 2010 году наибольшее распространение получило два канала утечки конфиденциальной информации – это кража компьютеров, включая рабочие станции сети, сервера и ноутбуки, и Интернет, включая электронную почту, IM-клиентов, социальные сети и пр. На первый приходится от 22,5% до 37% всех инцидентов, а на второй – от 23% до 35% (по данным разных исследований). Причем компьютеры превалируют в умышленных (их доля в умышленных утечеках доходит до 53%), а Интернет – в случайных утечках данных (их доля составляет 33%).

В 2011 году ситуация изменилась. Доля компьютеров, в том числе и мобильных, постепенно снижается. В противовес этому увеличивается количество инцидентов, связанных с использованием Интернета. Особенно опасны в плане безопасности оказываются всевозможные веб-сервисы и хакерские атаки (количество последних выросло в 2011 году очень и очень значительно). В соответствии с этими данными и рекомендуется строить защиту от нарушений конфиденциальности информации.

В целом, оба канала могут полностью контролируются с помощью современных DLP-систем

Особое внимание рекомендуется уделить компьютерам. Точнее, политике использования съемных накопителей и принтеров в организации

Вполне возможно, что многим сотрудникам не нужно что-то копировать на «флешки». И запретив им это делать, можно существенно повысить безопасность компании. Отдельно нужно рассматривать мобильные компьютеры. Если они используются в разъездах лучше дополнять систему защиты шифрованием конфиденциальной информации.

Интернет полностью запрещать нельзя. Поэтому, инструменты контроля сетевых каналов обычно основаны на контекстном анализе и имеют вероятностный характер. Тем не менее, поскольку Интернет больше фигурирует в случайных утечках конфиденциальных данных, даже эти средства могут существенно снизить информационные риски организации. Кроме того, необходимо строго придерживаться общей политики безопасности и использовать антивирусы, файрволы, системы фильтрации нежелательных сайтов и пр., что позволяет снизить риск хакерских атак.

Также нельзя забывать про бумажные документы. Инцидентов с ними достаточно много. И, хотя почти все они относятся к категории случайных, такие утечки могут причинить серьёзный ущерб. Контролировать данный канал техническими средствами на практике очень сложно. Уменьшить риски можно путем внедрения комплекса организационных мер, оснащение офиса необходимым оборудованием (шредерами) и повышением трудовой дисциплины сотрудников.

Отдельно можно отметить такой канал утечек конфиденциальной информации, как съемные накопители. По данным исследований он не занимает лидирующих позиций по распространенности – его доля в 2011 году составила чуть более 6%. Однако ситуация со съемными накопителями усугубляется тем, что далеко не все инциденты с ними становятся известны. Обычно публикуются только те утечки, которые связаны с разрешенным в компаниях использованием «флешек». То есть когда данные на них размещаются с ведома руководства. В то же время нередки случаи, когда сотрудники в нарушение политики безопасности копируют конфиденциальную информацию на свои личные съемные накопители, которые впоследствии теряют. Это, опять же, говорит о высокой степени необходимости внедрения DLP-систем в информационную структуру организации с возможностью контроля переноса данных на «флешки».

Остальные каналы утечки конфиденциальных данных распространены меньше. Но это не значит, что их не нужно контролировать. Так, например, доля утечек конфиденциальной информации через резервные накопители в 2011 году выросла более чем в 4 раза. Поэтому в каждом конкретном случае необходимо составлять свою модель угроз и, в соответствие с ней, принимать решение о необходимости внедрения тех или иных средств защиты. Тем более, что постепенно ситуация изменяется, в частности, постоянно увеличивается количество утечек через интернет-каналы.