Зачем изучать старые шифры?

В интернете криптографические протоколы используются практически при каждом запросе. Но как же дело обстояло, когда интернета не было и в помине? Не стоит думать, что в те далекие лохматые времена не было криптографии. Первые способы шифрования появились около четырех тысяч лет назад. Конечно, это были самые примитивные и нестойкие шифры, однако и население тогда было малограмотное, так что такие способы могли защитить информацию от любопытных глаз.

Люди всегда нуждались в секретной переписке, поэтому шифрование не стояло на месте. С раскрытием одних шифров придумывали другие, более стойкие. На смену бумажным шифрам пришли шифровальные машины, которым не было равных среди людей. Даже опытному математику не удавалось взломать шифр, рассчитанный на роторной машине. С появлением первых компьютеров требования к защите информации возросли многократно.

Зачем же нам знакомиться с такими древними и нестойкими шифрами, если можно сразу прочитать про DES и RSA — и вуаля, почти специалист? Изучение первых шифров поможет лучше понять, зачем нужна та или иная операция в современном алгоритме шифрования. Например, шифр перестановки, один из первых примитивных алгоритмов, не был забыт, и перестановка — одна из часто встречающихся операций в современном шифровании. Таким образом, чтобы лучше осознать, откуда на самом деле растут ноги у современных алгоритмов, нужно оглянуться на несколько тысяч лет назад.

Управление ключами

Основная статья: Управление ключами

Основные угрозы ключам

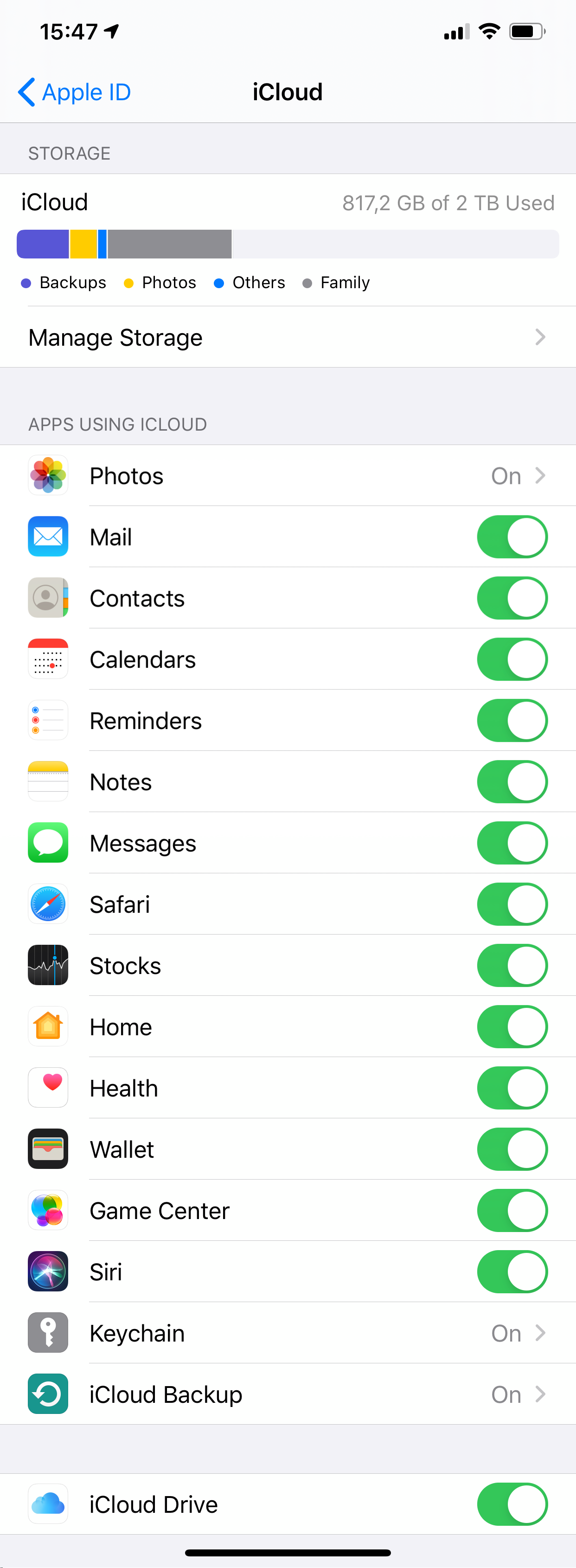

Как было сказано ранее, при шифровании очень важно правильно содержать и распространять ключи между собеседниками, так как это является наиболее уязвимым местом любой криптосистемы. Если вы с собеседником обмениваетесь информацией посредством идеальной шифрующей системы, то всегда существует возможность найти дефект не в используемой системе, а в тех, кто её использует

Можно выкрасть ключи у доверенного лица или подкупить его, и зачастую это оказывается гораздо дешевле, чем взламывание шифра. Поэтому процесс, содержанием которого является составление и распределение ключей между пользователями, играет важнейшую роль в криптографии как основа для обеспечения конфиденциальности обмена информацией.

Цели управления ключами

- Сохранение конфиденциальности закрытых ключей и передаваемой информации.

- Обеспечение надёжности сгенерированных ключей.

- Предотвращение несанкционированного использования закрытых или открытых ключей, например использование ключа, срок действия которого истек.

Управление ключами в криптосистемах осуществляется в соответствии с политикой безопасности. Политика безопасности диктует угрозы, которым должна противостоять система. Система, контролирующая ключи, делится на систему генерации ключей и систему контроля ключей.

Система генерации ключей обеспечивает составление криптоустойчивых ключей. Сам алгоритм генерации должен быть безопасным, так как значительная часть безопасности, предоставляемой шифрованием, заключена в защищённости ключа. Если выбор ключей доверить пользователям, то они с большей вероятностью выбирают ключи типа «Barney», нежели «*9(hH/A», просто потому что «Barney» проще запомнить. А такого рода ключи очень быстро подбираются методом вскрытия со словарем, и тут даже самый безопасный алгоритм не поможет. Кроме того, алгоритм генерации обеспечивает создание статистически независимых ключей нужной длины, используя наиболее криптоустойчивый алфавит.

Система контроля ключей служит для наиболее безопасной передачи ключей между собеседниками. Если передавать ключ шифрования по открытому каналу, который могут прослушивать, то злоумышленник легко перехватит ключ, и всё дальнейшее шифрование будет бессмысленным. Методы асимметричного шифрования решают эту проблему, используя разные ключи для зашифровывания и расшифровывания. Однако при таком подходе количество ключей растет с увеличением количества собеседников (каждый вынужден хранить свои закрытый и открытый ключи и открытые ключи всех собеседников). Кроме того, методы асимметричного шифрования не всегда доступны и осуществимы. В таких ситуациях используются разные методы по обеспечению безопасной доставки ключей: одни основаны на использовании для доставки ключей альтернативных каналов, считающихся безопасными. Другие, в согласии со стандартом X9.17, используют два типа ключей: ключи шифрования ключей и ключи шифрования данных. Третьи разбивают передаваемый ключ на составные части и передают их по различным каналам. Также существуют различные комбинации перечисленных выше методов.

Кроме того, система управления ключами при возникновении большого количества используемых ключей выступает в роли центрального сервера ключей, хранящего и распределяющего их. В том числе она занимается своевременной заменой скомпрометированных ключей. В некоторых системах в целях быстрой коммуникации могут использоваться сеансовые ключи. Сеансовый ключ — ключ шифрования, который используется только для одного сеанса связи. При обрыве сеанса или его завершении сеансовый ключ уничтожается. Также используемые ключи обычно имеют срок действия, то есть срок, в течение которого они являются аутентичными для использования. После истечения данного срока ключ изымается системой управления и, если необходимо, генерируется новый.

Что изучает наука криптология

Мировая практика выработала три основных способа защиты информации:

- физическая защита;

- стенографическая защита;

- криптографическая защита.

Физическая защита

Сущность метода заключается в создании надежного канала связи. Как правило, речь идет о защите материального носителя (бумаги, магнитного диска или флэш-карты). Каналом связи в различные периоды истории являлись секретные курьеры, почтовые голуби или засекреченные радиочастоты. Этот метод используется и в современных автоматизированных системах обработки данных: для них создают условия изоляции и охраны.

Стенографическая защита

Защита подразумевает не только физическую маскировку и изоляцию носителя, но и попытку скрыть сам факт существования информации, которая интересует противника. Как правило, секретную информацию прячут на видном месте среди незасекреченных данных.

Например: под маркой на почтовом конверте или под обложкой книги может быть скрыта микрофотография. Важные данные прячут в книгах, пуговицах, каблуках туфлей и даже в пломбах зубов.

С развитием информационных технологий кардинально изменились или усложнились стенографические методы. Например: секретное сообщение может быть спрятано в файле с графическим изображением, где младший бит в описании пикселей заменяется битом сообщения.

Криптографическая защита

Наиболее надежный и современный способ защиты. Чтобы скрыть информацию от противника, данные проходят специальное преобразование.

Криптографию и криптоанализ объединяют в одну науку – криптологию. Она занимается следующими вопросами:

- оценкой надежности систем шифрования;

- анализом стойкости шифров;

- преобразованием информации для защиты от несанкционированного вмешательства.

Современные методы шифрования данных бывают настолько сложны, что в них могут разобраться только специалисты узкого профиля, занимающиеся математическим анализом и информационными технологиями.

Криптографические методы требуют больших финансовых вложений: чем выше требуемый уровень защиты информации, тем выше стоимость шифрования.

Что такое сквозное шифрование

Для начала поймём, что именно подвергается шифрованию при общении в WhatsApp. Шифруется просто всё подряд:

- ваши текстовые сообщения, включая смайлики;

- ваши телефонные звонки;

- записи аудиосообщений;

- все передаваемые файлы в любых форматах;

- фотографии и видеоролики.

То есть любой трафик с вашего Ватсапа, на каком бы устройстве он ни был установлен, уходит уже зашифрованным.

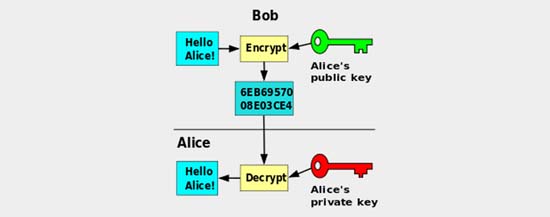

Как же вообще работает шифрование трафика? Конкретные детали скорее всего неизвестны, но есть общий принцип.

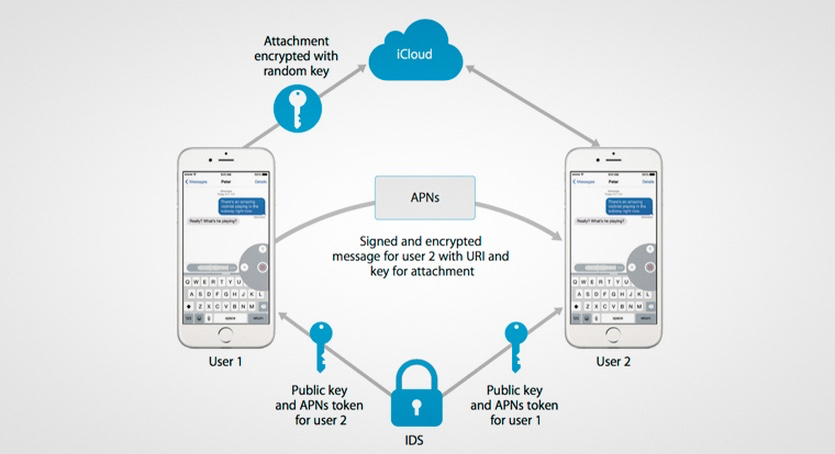

В программу WhatsApp, установленную на вашем смартфоне или компьютере, встроен криптографический модуль. Он имеет уникальный ключ – некую последовательность символов. Ни на одном другом Ватсапе во всём мире такого ключа больше нет, они все разные. И ключ этот состоит из двух частей – открытой и закрытой.

Когда вы открываете диалог с вашим другом, ваш Ватсап отсылает ему открытую часть своего ключа. Взамен ваш собеседник получает такую же открытую часть ключа от вашего друга. Из двух частей (собственной закрытой части и полученной чужой открытой) Ватсап формирует ключ шифрования. И вся ваша дальнейшая переписка шифруется с использованием этого ключа.

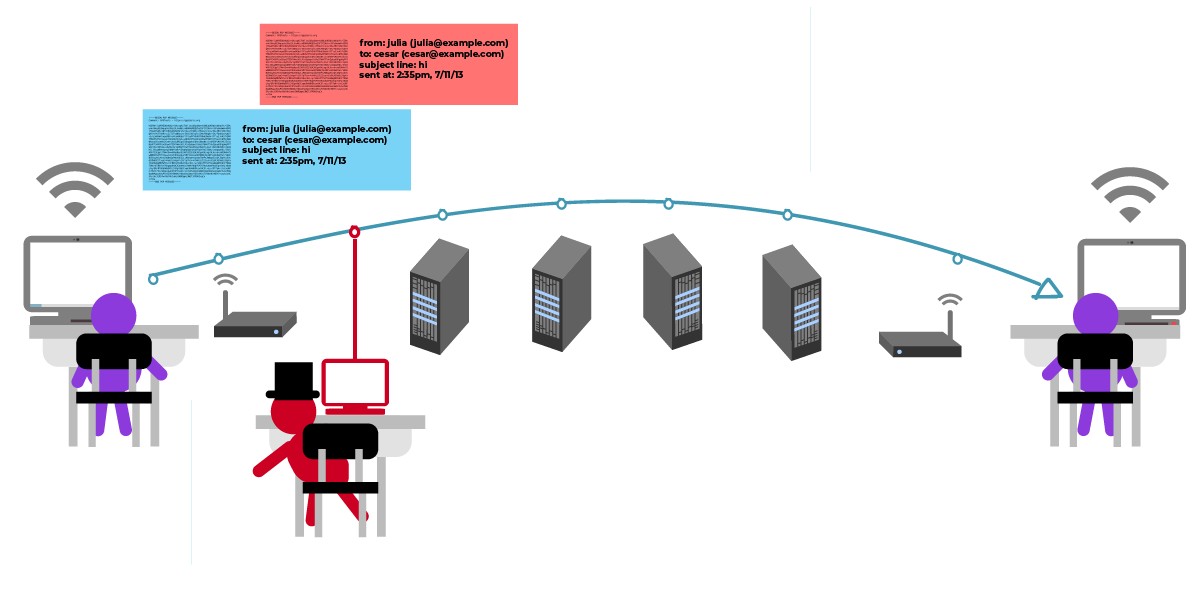

Возникает вопрос: что будет, если хакер подключится к линии передачи между двумя Ватсапами (например, к Wi-Fi в кафе) и перехватит открытую часть ключа? Сможет ли он общаться с вашим другом от вашего имени?

Ответ: нет, не сможет. Потому что у него нет закрытой части ключа. Она остаётся на вашем смартфоне и никуда не передаётся. По этой же причине хакер не сможет притвориться вашим другом.

Так работает метод «криптографии с открытым ключом». Он даёт возможность двум абонентам устанавливать защищённую связь, находясь далеко друг от друга. И более того, открытые части ключей могут передаваться по незащищённым линиям, но канал связи всё равно останется недоступным для взломщиков.

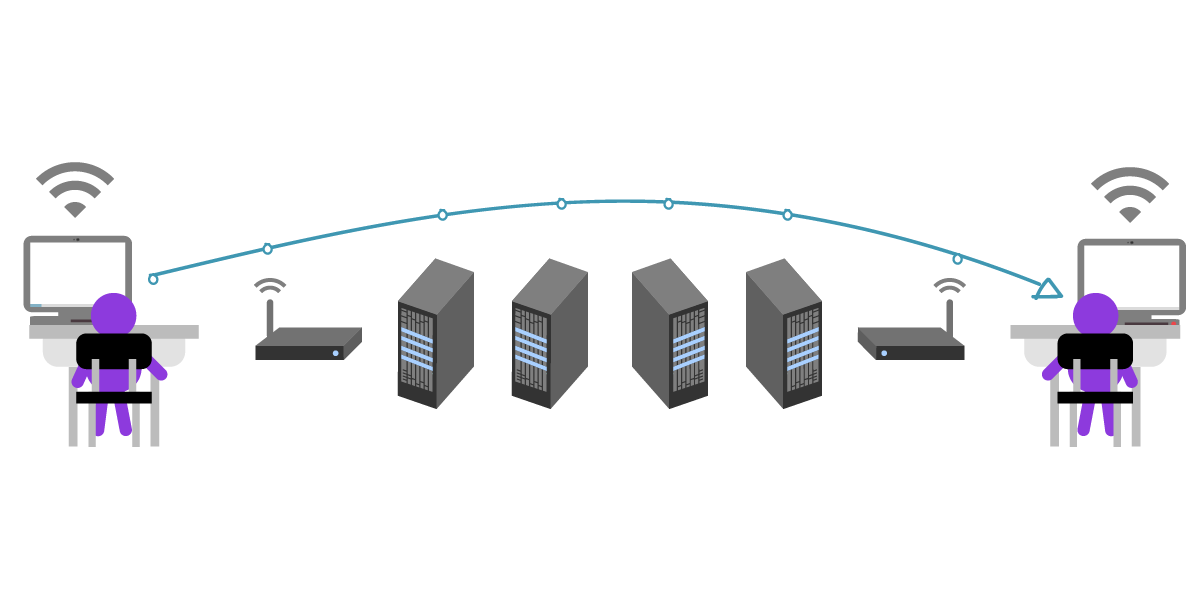

Более того, ваша переписка недоступна даже владельцам WhatsApp. По той же самой причине: ключи для шифрования находятся только в аккаунтах абонентов, их нет на серверах мессенджера. Поэтому метод и называют часто «end-to-end», то есть «оконечное шифрование» – защищённый канал, своего рода туннель, образуется между оконечными устройствами.

Средства и методы криптографической защиты информации

К основным средствам криптозащиты информации можно отнести программные, аппаратные и программно-аппаратные средства, которые реализуют криптографические алгоритмы информации с целью:

- защиты информационных данных при их обработке, использовании и передаче;

- обеспечения целостности и достоверности обеспечения информации при ее хранении, обработке и передаче (в том числе с применением алгоритмов цифровой подписи);

- выработки информации, которая используется для аутентификации и идентификации субъектов, пользователей и устройств;

- выработки информации, которая используется для защиты аутентифицирующих элементов при их хранении, выработке, обработке и передаче.

В настоящее время криптографические методы защиты информации для обеспечения надежной аутентификации сторон информационного обмена являются базовыми. Они предусматривают шифрование и кодирование информации.

Различают два основных метода криптографической защиты информации:

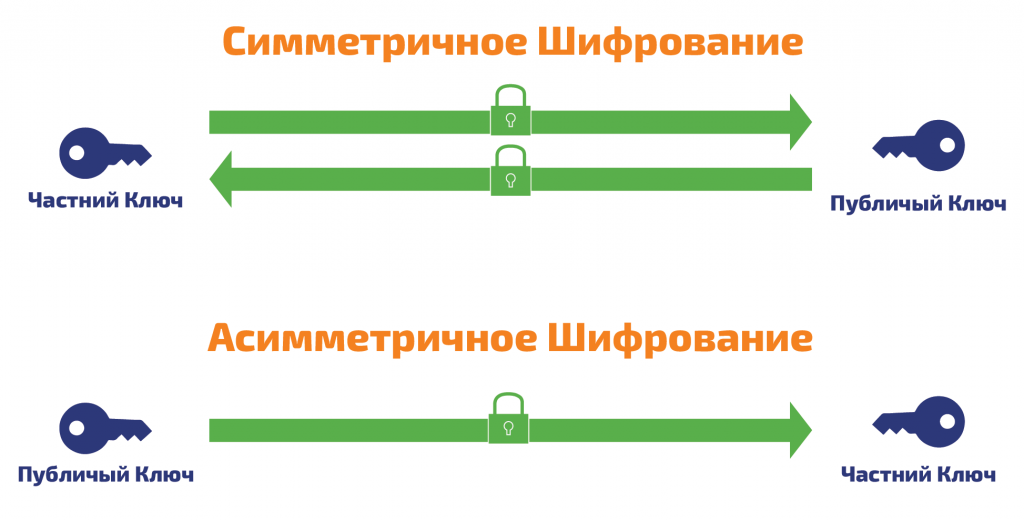

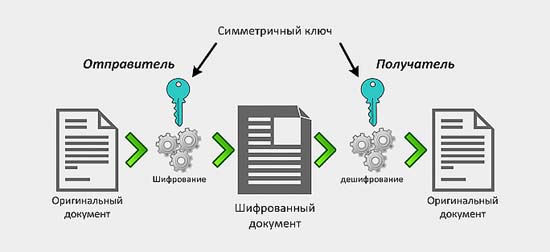

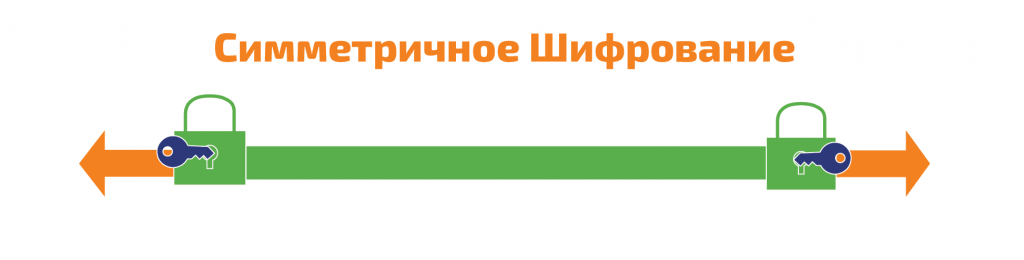

- симметричный, в котором один и тот же ключ, что хранится в секрете, применяется и для шифровки, и для расшифровки данных;

- ассиметричный.

Кроме этого существуют весьма эффективные методы симметричного шифрования – быстрый и надежный. На подобные методы в Российской Федерации предусмотрен государственный стандарт «Системы обработки информации. Криптографическая защита информации. Алгоритм криптографического преобразования» — ГОСТ 28147-89.

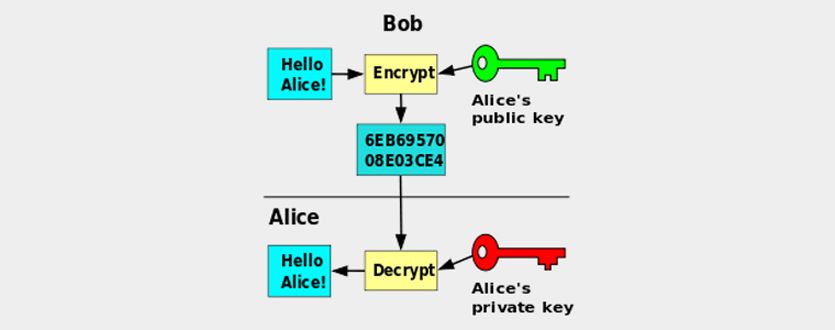

В ассиметричных методах криптографической защиты информации используются два ключа:

- Несекретный, который может публиковаться вместе с другими сведениями о пользователе, что являются открытыми. Этот ключ применяется для шифрования.

- Секретный, который известен только получателю, используется для расшифровки.

Из ассиметричных наиболее известным методом криптографической защиты информации является метод RSA, который основан на операциях с большими (100-значными) простыми числами, а также их произведениями.

Благодаря применению криптографических методов можно надежно контролировать целостность отдельных порций информационных данных и их наборов, гарантировать невозможность отказаться от совершенных действий, а также определять подлинность источников данных.

Основу криптографического контроля целостности составляют два понятия:

- Электронная подпись.

- Хэш-функция.

Определение 4

Хэш-функция – это одностороння функция или преобразование данных, которое сложно обратить, реализуемое средствами симметричного шифрования посредством связывания блоков. Результат шифрования последнего блока, который зависит от всех предыдущих, и служит результатом хэш-функции.

В коммерческой деятельности криптографическая защита информации приобретает все большее значение. Для того чтобы преобразовать информацию, используются разнообразные шифровальные средства: средства шифрования документации (в том числе для портативного исполнения), средства шифрования телефонных разговоров и радиопереговоров, а также средства шифрования передачи данных и телеграфных сообщений.

Для того чтобы защитить коммерческую тайну на отечественном и международном рынке, используются комплекты профессиональной аппаратуры шифрования и технические устройства криптозащиты телефонных и радиопереговоров, а также деловой переписки.

Кроме этого широкое распространение получили также маскираторы и скремблеры, которые заменяют речевой сигнал цифровой передачей данных. Производятся криптографические средства защиты факсов, телексов и телетайпов. Для этих же целей применяются и шифраторы, которые выполняются в виде приставок к аппаратам, в виде отдельных устройств, а также в виде устройств, которые встраиваются в конструкцию факс-модемов, телефонов и других аппаратов связи. Электронная цифровая подпись широкое применяется для того, чтобы обеспечить достоверность передаваемых электронных сообщений.

Криптографическая защита информации в РФ решает вопрос целостности посредством добавления определенной контрольной суммы или проверочной комбинации для того, чтобы вычислить целостность данных. Модель информационной безопасности является криптографической, то есть она зависит от ключа. По оценкам информационной безопасности, которая основана на криптографии, зависимость вероятности прочтения данных от секретного ключа является самым надежным инструментом и даже используется в системах государственной информационной безопасности.

Особенности эксплуатации защищенных каналов связи в рамках сервисной модели

Провайдер услуги осуществляет работы на каждом этапе жизненного цикла сервиса: от закупки и построения до эксплуатации системы криптозащиты. Заказчику не обязательно выбирать производителя СКЗИ — по его запросу все требуемые действия выполнит поставщик услуги. Сервис-провайдер самостоятельно поддерживает версию СКЗИ в актуальном состоянии (приобретение новой версии, удаленное или локальное обновление), обеспечивает работоспособность аппаратной части (пул запасного оборудования, выезды на объекты, перенос конфигурации), ведет журнал учета СКЗИ и другую документацию. При этом осуществляет актуализацию политик безопасности и обновление ключей, круглосуточный мониторинг работоспособности и устранение инцидентов.

| Заказчик получает услугу «под ключ», в отчетный период ему предоставляется статистика по работоспособности и запросам. При этом размер ежемесячного платежа остается неизменным, если не меняются параметры получаемой услуги, например, связанные, с появлением у клиента новых офисов или повышением пропускной способности каналов связи, — комментирует Александр Веселов. |

После установки СКЗИ у заказчика за их эксплуатацию полностью отвечает команда квалифицированных ИБ-специалистов «Ростелеком-Солар», что гарантирует:

- производительность и отказоустойчивость сервиса (в соответствии с соглашением об уровне услуг SLA);

- применение актуальных настроек VPN и политик ИБ;

- возможность взаимодействия с другими защищенными сетями;

- быстрое обнаружение и устранение инцидентов безопасности в режиме 24×7.

Важно, что провайдер услуги берет на себя все заботы, связанные с соблюдением законодательства в отношении средств криптозащиты: применение только сертифицированных продуктов лидирующих вендоров, тщательное отслеживание всех изменений нормативной базы – сервис всегда соответствует всем нюансам актуальных законов и регламентов. И это при минимуме бюрократии на стороне клиента и прогнозируемых затратах.

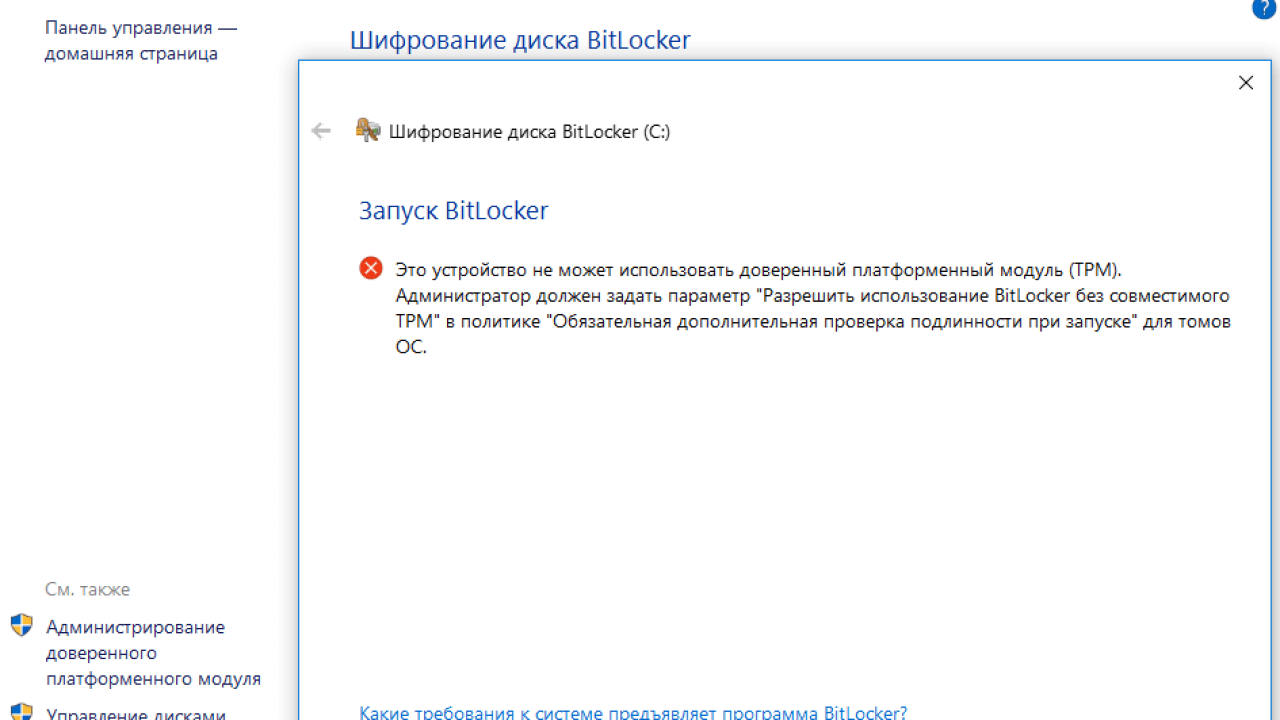

Достоинства аппаратного шифрования

Большое количество средств шифрования данных создаётся в виде специализированных физических устройств. Программные шифраторы, как правило, дешевле аппаратных и в ряде случаев способны обеспечить бо́льшую скорость обработки информации. Перечень достоинств аппаратных шифраторов:

- аппаратный датчик случайных чисел создаёт действительно случайные числа для формирования надёжных ключей шифрования и электронной цифровой подписи;

- аппаратная реализация криптоалгоритма гарантирует его целостность;

- шифрование и хранение ключей осуществляются в самой плате шифратора, а не в оперативной памяти компьютера;

- загрузка ключей в шифрующее устройство с электронных ключей Touch Memory (i-Button) и смарт-карт производится напрямую, а не через системную шину компьютера и ОЗУ, что исключает возможность перехвата ключей;

- с помощью аппаратных шифраторов можно реализовать системы разграничения доступа к компьютеру и защиты информации от несанкционированного доступа;

- применение специализированного процессора для выполнения всех вычислений разгружает центральный процессор компьютера; также можно установить нескольких аппаратных шифраторов на одном компьютере, что ещё более повышает скорость обработки информации (это преимущество присуще шифраторам для шины PCI);

- применение парафазных шин при создании шифрпроцессора исключает угрозу чтения ключевой информации по колебаниям электромагнитного излучения, возникающим при шифровании данных, в цепях «земля — питание» устройства.

- шифрование данных проходит быстрее чем в программно-аппаратно шифровании

При установке на компьютер специализированного шифровального оборудования будет возникать меньше проблем, чем при добавлении в системное программное обеспечение функций шифрования данных. В самом лучшем случае шифрование должно производиться так, чтобы пользователь не замечал его. Чтобы сделать это при помощи программных средств, они должны быть спрятаны достаточно глубоко в операционной системе. Проделать эту операцию безболезненно с отлаженной операционной системой очень непросто. Но подсоединить шифровальное устройство к персональному компьютеру или к модему сможет любой непрофессионал.

Что такое шифрование?

Шифрование – это такая кодировка сообщения при которой его может расшифровать только адресат. Шифровальное программное обеспечение превращает ваше сообщение в неразборчивую последовательность символов. Даже если кто-то получит ваше сообщение, он не сможет получить доступ к зашифрованным данным, если у него не будет ключа. Шифрование военного уровня практически невозможно взломать, поскольку оно использует 256-битные ключи, которые генерируют 2 256 возможных комбинаций. Пока еще нет такого суперкомпьютера, который мог бы взломать такой ключ даже за несколько лет.

Типы шифрования

Симметричное шифрование – это когда отправитель и получатель используют один и тот же закрытый ключ шифрования для декодирования и кодирования зашифрованного сообщения. Главный недостаток заключается в том, что ключ должен быть разделен между сторонами. Если не будет создан безопасный туннель, перехватчик сможет вырвать ключ и расшифровать сообщение.

Асимметричное шифрование – использует более продвинутый и безопасный метод для защиты данных. В этом случае, два ключа шифруют ваше сообщение – открытый и закрытый ключ. Открытый ключ является одинаковым как для отправителя, так и для получателя, в то время как закрытый ключ является уникальным для каждой из сторон. Это означает, что оба участника не знают секретного ключа друг друга. В этом случае только человек с закрытым и открытым ключами может получить доступ к сообщению. Если сообщение попадает в чужие руки при передаче, перехватчик не сможет получить к нему доступ, даже если у него есть открытый ключ. Расшифровать его может только человек, который обладает уникальным секретным ключом.

Хотя этот тип шифрования более совершенен, чем симметричное шифрование, оно все равно оставляет обе конечные точки незащищенными. Если злоумышленники взломают любое из участвующих устройств и украдут оба ключа, они смогут получить доступ к вашим данным.

A HIDDEN DANGER

A lack of transparency provides some more unpleasant surprises for users and systems. E.g., encrypted data mass may contain malicious code inside. The question is whether this type of data can be found and cleaned out by pointwise, without affecting the entire storage or data stream. The answer is – no, actually. For effective protection, malware needs to be detected before data is encrypted, or before it is decrypted for verification. In any case, this complicates the process and increases its cost. That’s why corporate IT divisions, after estimating the cost of implementation and support of a cryptographic system for their infrastructure, often decline this idea. Sure, it affects IT security in a bad way.

One more problem is infrastructure complication due to the use of cryptographic tools. It provides creating potential security systems failure-points those can be detected and used by hackers. Corporate data encryption consists of mass active elements, and the addition of a few more can significantly affect the overall performance of the security system. In hybrid cloud infrastructures with dozens of components, this impacts most of all — each additional component or process adds the possibility of failure and the costs of implementation and maintenance. Not every business is ready for this situation.

It may sound paradoxical but encryption procedure needs protection in the same way as data which it protects. Especially in a case of use key pair encryption. Much corporate security — in particular, based on materials from experts serving the networks of Starwood Hotels and Marriott International, — prove that the loss of a key to the encryption scheme seriously damages its security. Regardless of whether there is a stream of data to cryptographic protection in normal mode or via VPN, always exist mechanisms to start the encryption process and encryption keys – both must be stored and protected. Therefore, it is important to provide the security infrastructure for encryption mechanisms, as well as to plan the whole process of cryptographic protection, like all other corporate business processes.

Implementing cryptography security system in a business, you should do it attentively to each of critical details, without undue haste and acting in strict accordance to a previously developed plan. It is important because the consequences of careless planning can cause irreparable damage to the company.

The startler of the Canadian Cryptocurrency Exchange QuadrigaCX is a good example of bad planning. CEO of the company, Gerald Cotten, stored encryption keys on his encrypted laptop. Everything went well smoothly until he died suddenly. At the same time, no one — NO ONE — knew passwords and keys. As a result, the potential losses of the exchange may amount to $190 million, and this is the money of its customers! So far these funds have been frozen, and experts are puzzled over the solution of the CEO’s cipher.

Виды алгоритмов симметричного шифрования

В зависимости от принципа работы алгоритмы симметричного шифрования делятся на два типа:

- блочные;

- потоковые.

Блочные алгоритмы шифруют данные блоками фиксированной длины (64, 128 или другое количество бит в зависимости от алгоритма). Если все сообщение или его финальная часть меньше размера блока, система дополняет его предусмотренными алгоритмом символами, которые так и называются дополнением.

К актуальным блочным алгоритмам относятся:

- AES

- ГОСТ 28147-89

- RC5

- Blowfish

- Twofish

Потоковое шифрование данных предполагает обработку каждого бита информации с использованием гаммирования, то есть изменения этого бита с помощью соответствующего ему бита псевдослучайной секретной последовательности чисел, которая формируется на основе ключа и имеет ту же длину, что и шифруемое сообщение. Как правило, биты исходных данных сравниваются с битами секретной последовательности с помощью логической операции XOR (исключающее ИЛИ, на выходе дающее 0, если значения битов совпадают, и 1, если они различаются).

Потоковое шифрование в настоящее время используют следующие алгоритмы:

- RC4

- Salsa20

- HC-256

- WAKE

DO WE REALLY NEED A SHIELD OF CRYPTODEFENCE?

Privacy is a new religion. We set the highest value on privacy. But even children know – if there is something valuable for some, there will undoubtedly be those who want to get it valuable without the permission of the rightful owner.

Aforetime values were purely material – like golden accessories, Amati violins, Flemish painting, and Qin era porcelain – but nowadays, values are more abstract, although their essence has not been changed. Diamonds and pearls were hidden in strongboxes and caches, and we keep modern treasures on hard drives of computers or servers, on flash drives and smartphone SD cards.

Entrusted the most intimate things to gadgets and computers, we’ve made ourselves vulnerable. All that is stored on the hard drives, in the memory of applications and browsers, is the Achilles heel of the modern human civilization. Information about family, career, tangible assets, political views, financial data, planned transactions, the second set of books, access to banking accounts, keys to e-wallets, corporate secrets, proprietary information and trade secrets – all of them are the new targets of cyber-era robbers.

It is quite easy to open a safe box by a lock-pick or autogenous cutting – extracting information from a disk is just as easy. To provide more safety you can hide a strongbox in the wall or a bunker at a depth of 200 meters, or you can enclose it with barbed wire and set the going flow of electricity through it. Data encryption is much more efficient (and more humane!) – hardware and software cryptographic tools can give your digital values real protection.