Введение

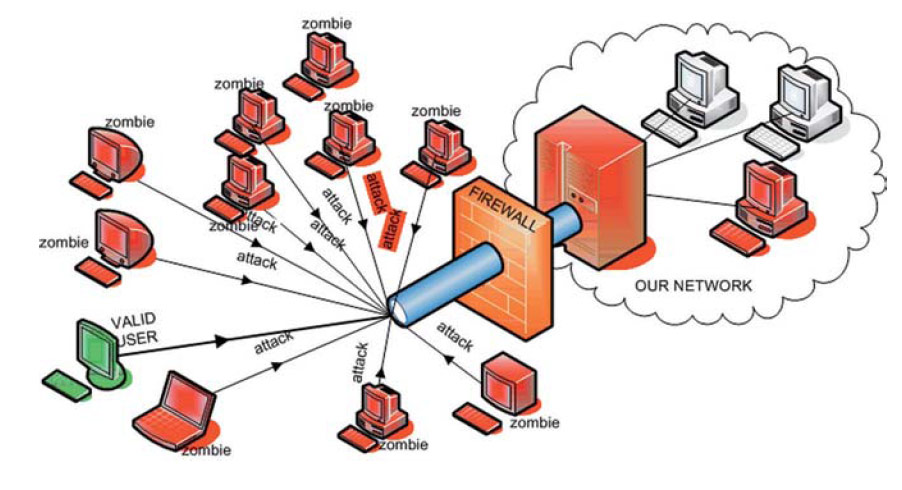

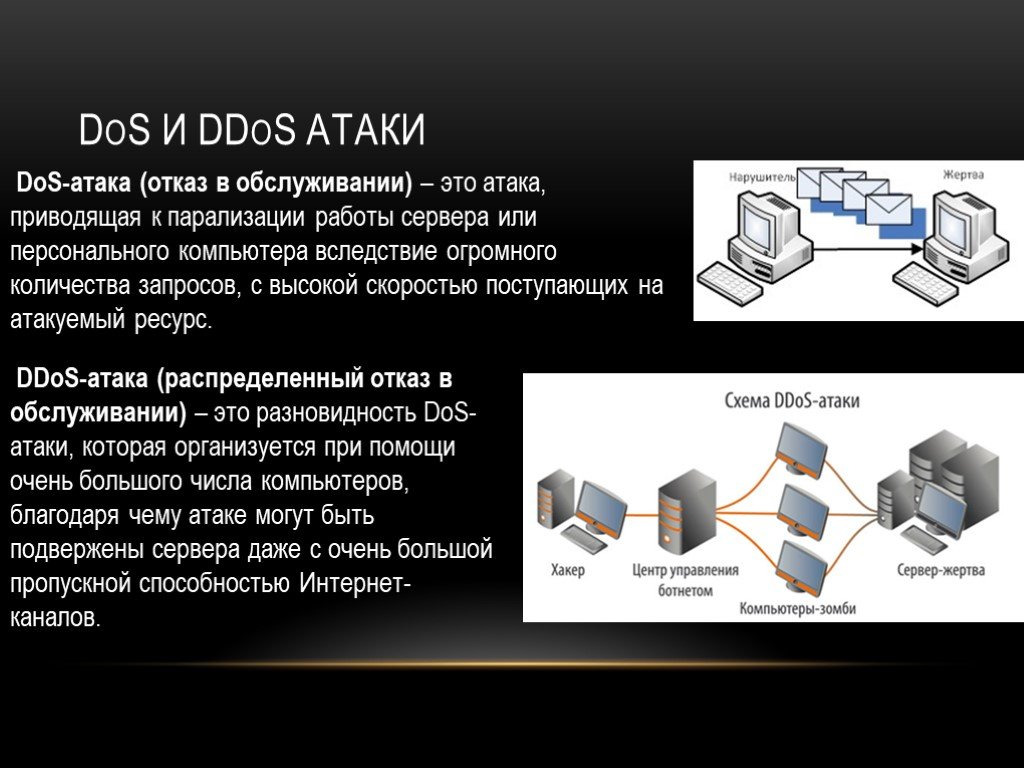

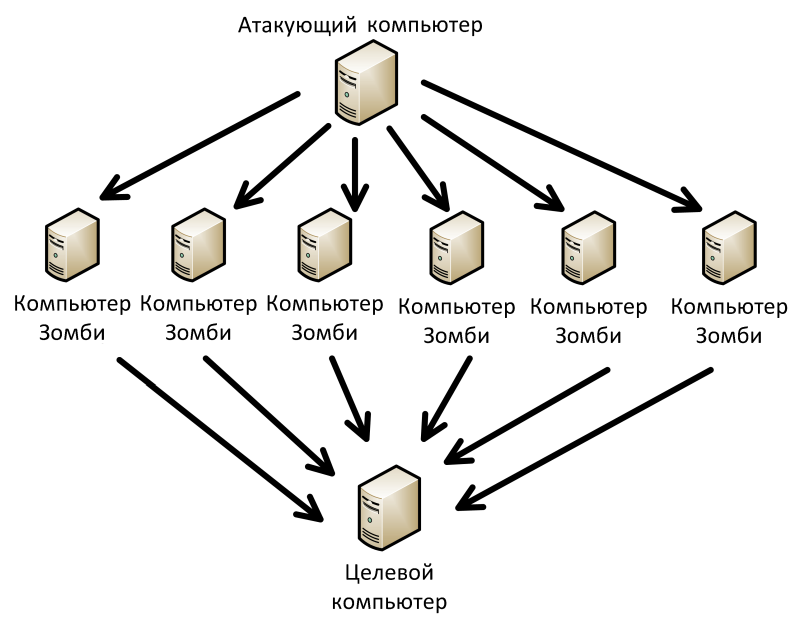

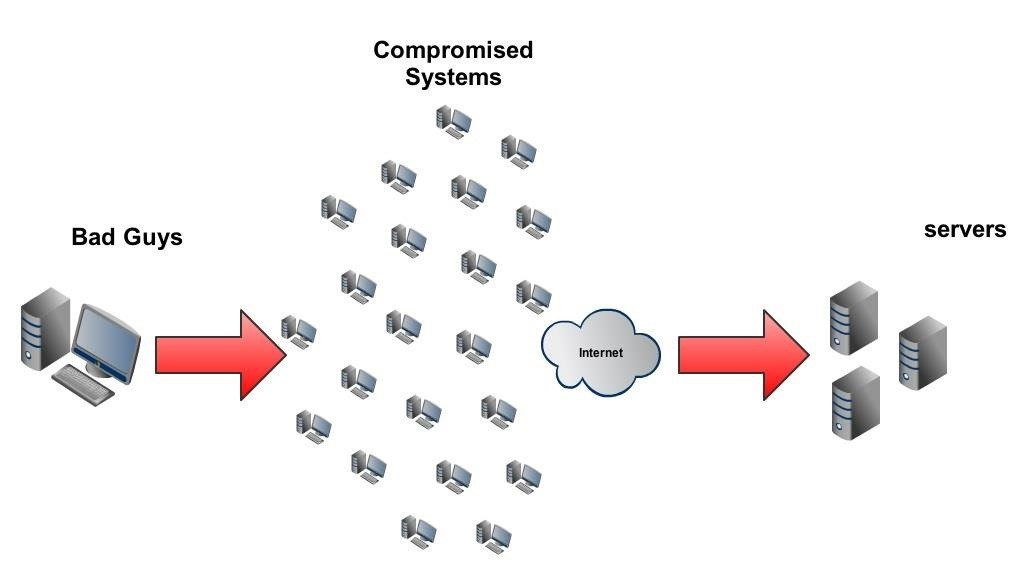

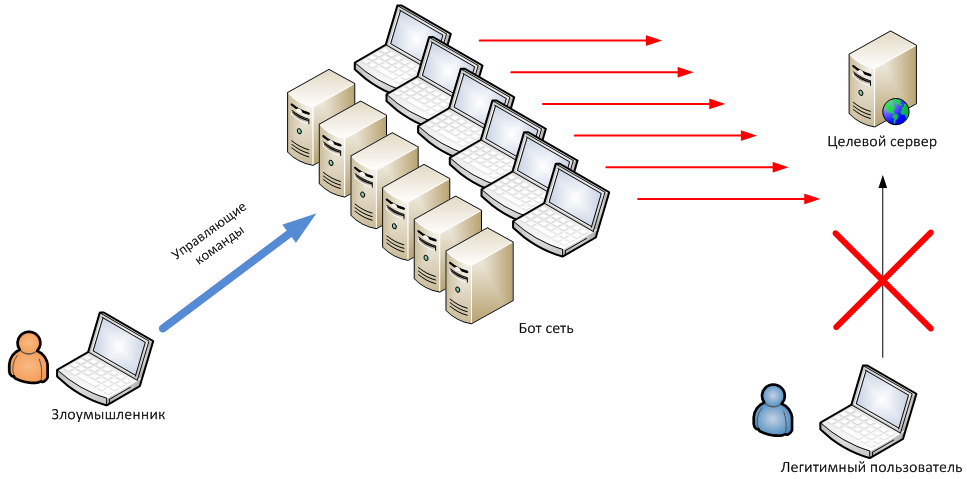

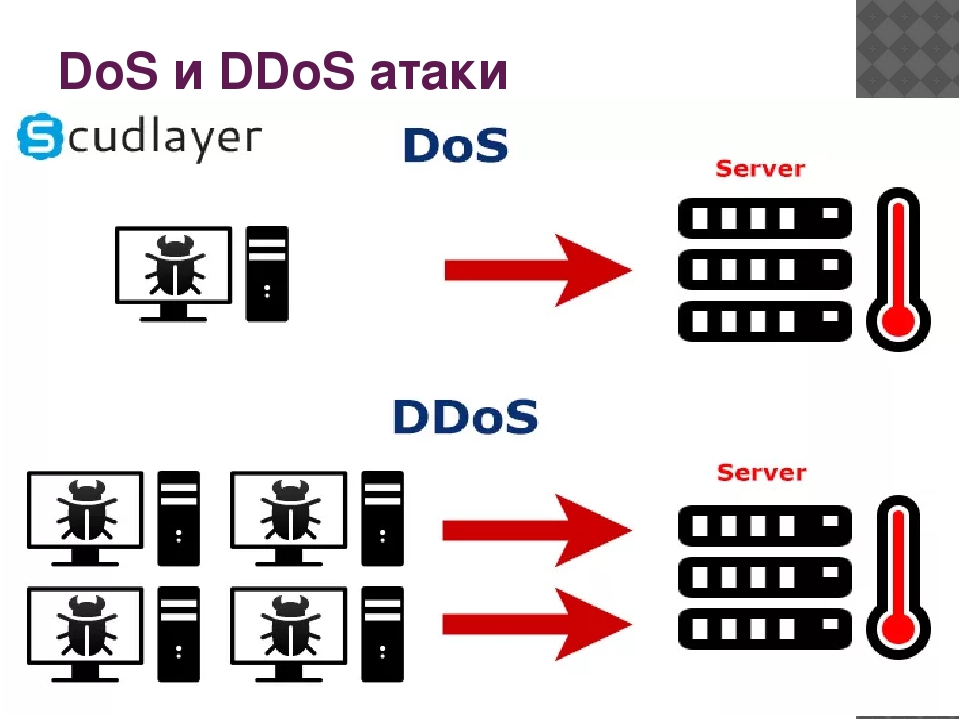

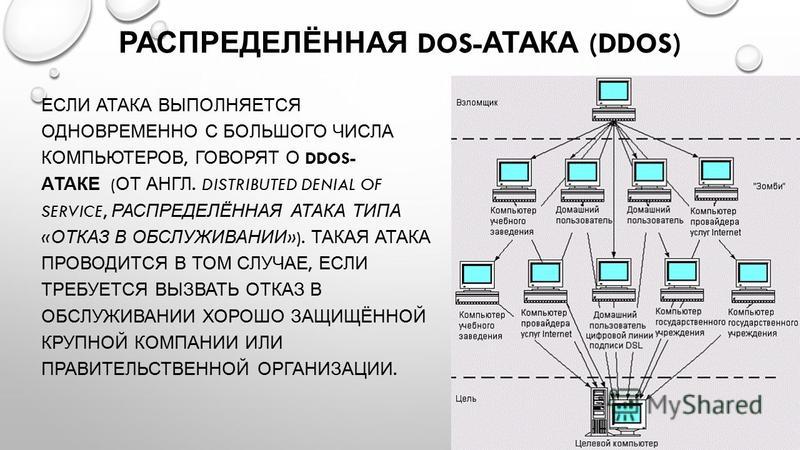

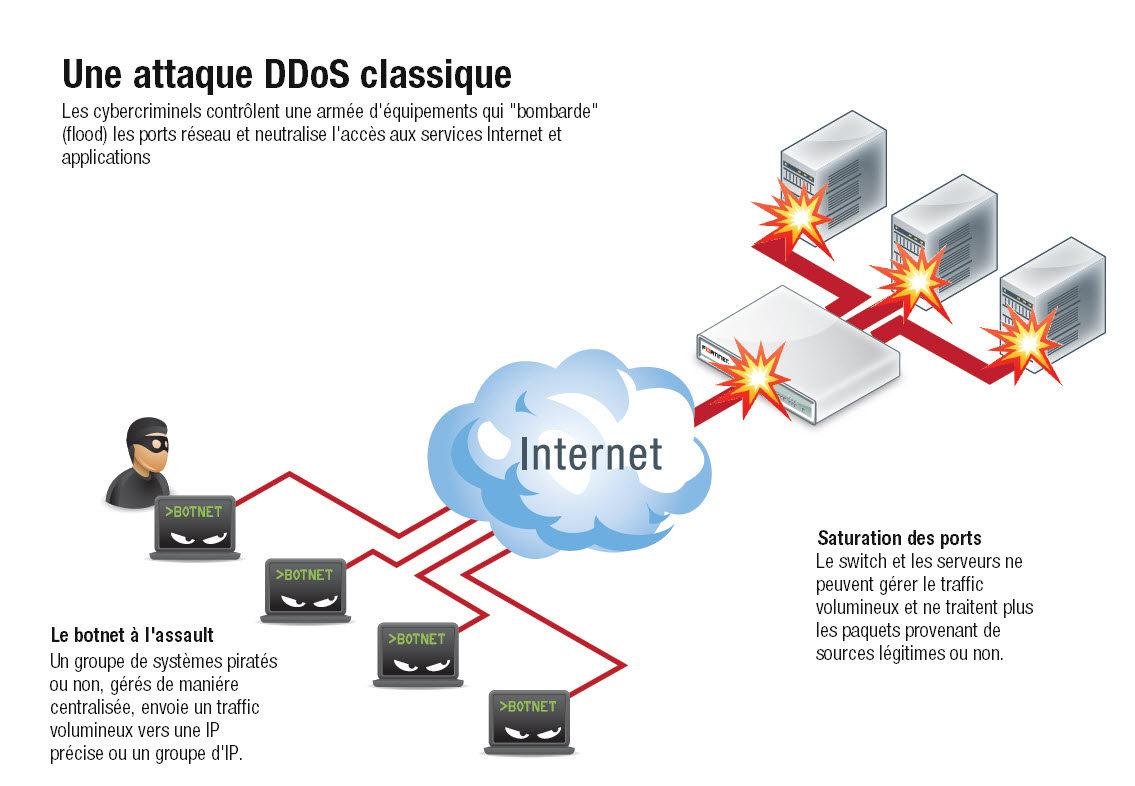

Люди, неискушенные в теме ИБ, зачастую могут путать DoS-атаки и DDoS-атаки, здесь проще всего будет запомнить так: при Dos-атаке отказ в обслуживании пытается вызвать одна атакующая машина; при DDoS-атаке таких машин много, как правило, это бот-сеть, в которую входят зараженные и полностью контролируемые злоумышленником компьютеры.

Как можно догадаться, бороться с DDoS-атакой гораздо сложнее, она может длиться дни, даже недели — зависит от бюджета киберпреступника. Эффективность этой атаки очевидна, а доступность и вовсе поражает — на рынках даркнета небольшой ботнет можно купить за 150 долларов.

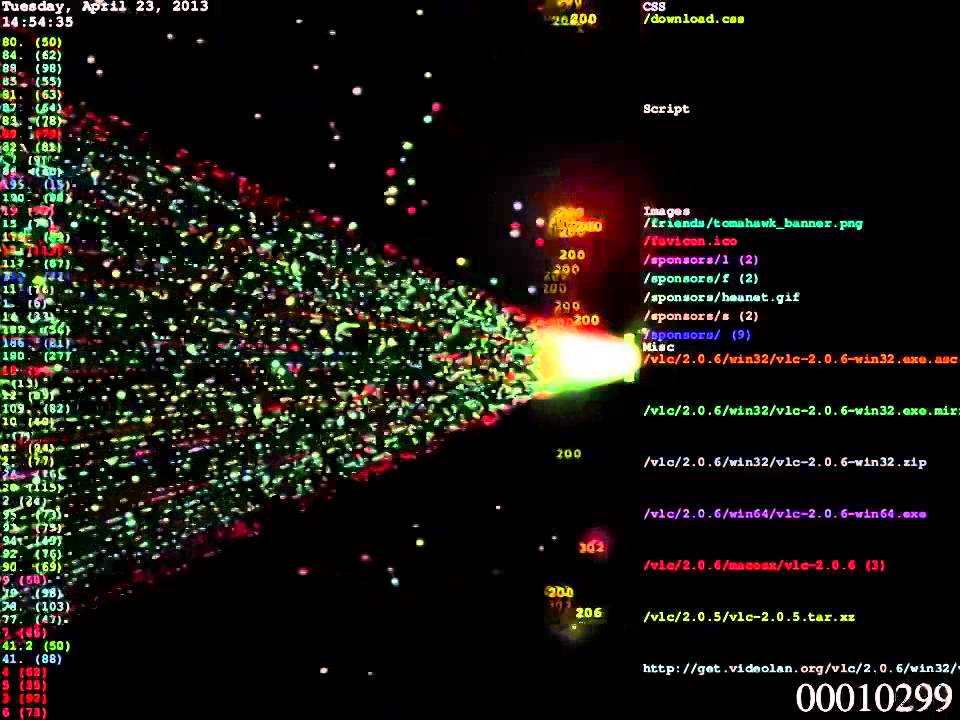

Чтобы иметь представление о том, сколько атак DDoS совершается в разных регионах мира, взгляните на специальную карту цифровых атак.

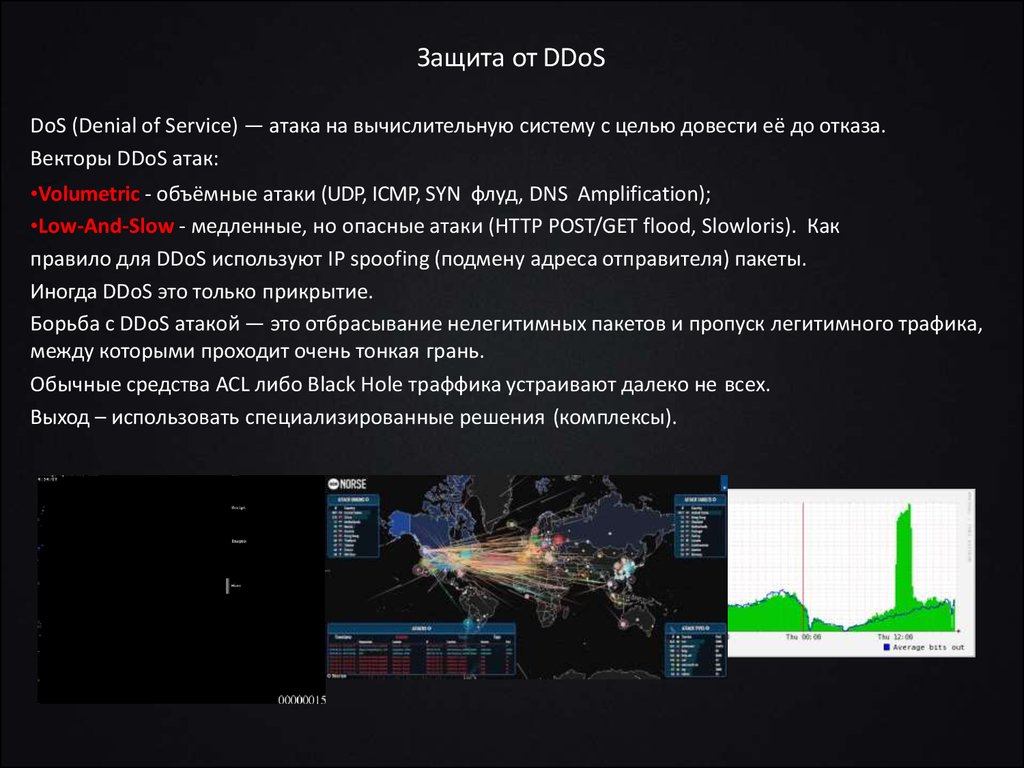

На данном этапе мы имеем большое разнообразие атак DDoS, рассмотрим некоторые из них.

Облачные решения для DDoS-атак

Хороший результат дают облачные решения. А именно:

- Incарsulа. Производит комплексную защиту от атак на уровнях 3,4 и 7. Работает в постоянном режиме либо включается при необходимости. Данная сеть включает 32 дата-центра. Подходит для защиты сайта, инфраструктуры и DNS.

- Акамаi. Высокоэффективная защита. Подтвержден факт отражения атаки мощностью 620 Gbрs. Располагает более 1300 площадками в 100 странах мира.

- Konа DDоs Dеfеndеr. Защищает от атак на периферию сети.

- Cloudflare. Функционирует 102 дата-центра. Защита производится на уровнях 3,4,7.

- Sucuri. Предлагает комплексную защиту сайта. Производит комплексную защиту от атак на уровнях 3,4 и 7.

- Аlibаbа. Может отражать довольно мощные атаки.

- Myrа. Подходит для защиты сайтов, веб-приложений и DSN-серверов.

Не стоит недооценивать важность защиты от хакерских атак

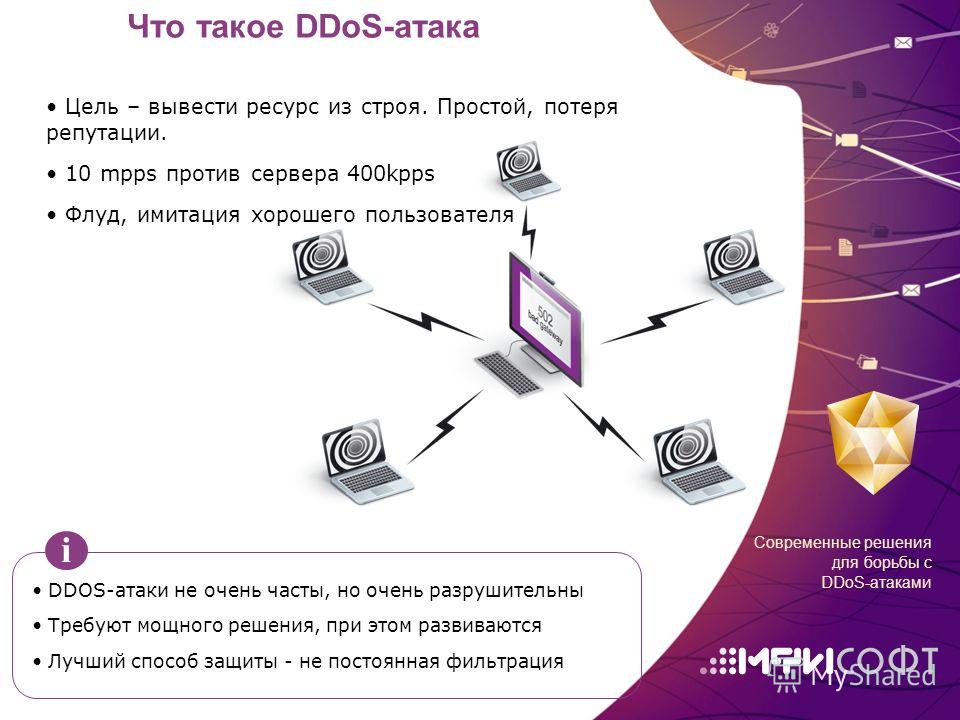

Что такое DDoS-атака?

Хакеры в последние годы оценили возможности Интернета для проворачивания своих не вполне законных и полностью беззаконных действий. Сегодня уже невозможно встретить хакера-кустаря, ломающего систему «тет-а-тет»: это и опасно для него, да и не очень интересно. Зачем это делать, если можно заставить выполнять взлом одних программ другими? Одним из таких технологий является DdoS атака, которую не следует путать с операционной системой MS-DOS.

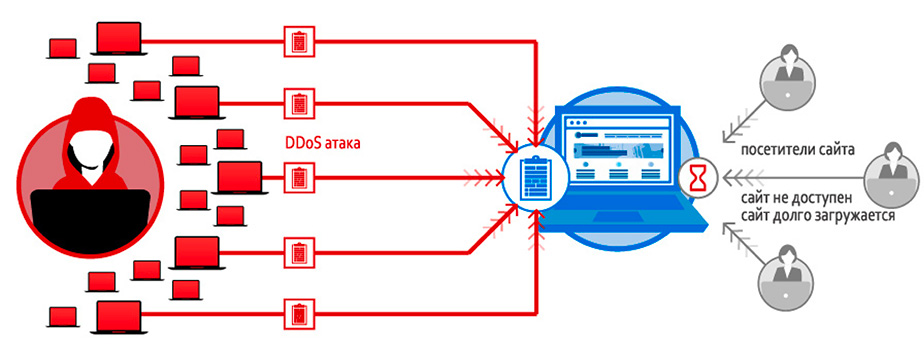

В такие моменты, создаются определённые условия, при которых пользователи различных сайтов, как правило, принадлежащих госструктурам, банкам и т. д., являются временно не доступными. То есть пользователи подвергшемуся такому нападению сайта, не могут получить к нему доступ или же этот доступ затруднён.

Отказ подвергнутому нападению системы осуществляется с целью овладению «вражеской» системой. Но чаще ddos атаки это временная мера экономического давления. То есть вынужденный простой атакованного ресурса ударит по карману его владельцев и сделает его временно недоступным.

Иногда к фактической ddos атаке, приводят непреднамеренные действия самих пользователей. К таким действиям, можно отнести размещение на ресурсе с большой посещаемостью, Вашей рекламной информации, в которой проставлена ссылка, ведущая на Ваш сайт. В результате этого за короткий промежуток времени осуществляется большой переход на Ваш веб сайт а большой наплыв пользователей, как раз и может привести к превышению предельно допустимой нагрузки на сервер. И, как следствие к полному или частичному отказу обслуживании части из них.

Как защититься?

Конечно, DDoS-атаки будут всегда, от них никуда не деться. В этом случае единственными эффективными мерами противодействия им являются постоянный мониторинг сетевой активности. А также наличие резервных мощностей (главным образом оборудования и ПО) для задействования на случай сбоя.

Ну а если же атака всё-же произошла, то необходимо в кратчайшие сроки увести её в сторону. Путём миграции серверов и задействования виртуальных техплощадок. Также очень эффективным приёмом в комплексе мер по предотвращению DDoS-атак является быстрая локализация объекта атаки. Как правило, целями таких атак практически всегда являются веб-сайты, а не целые хостинговые площадки например.

Для обычных же пользователей-владельцев компьютеров, мобильных устройств, роутеров и т. д. Следует соблюдать личную «гигиену» во время сёрфинга как в локальных сетях, так и в Интернет. Это существенно повышает шансы не оказаться в паутине ботнет-сети и невольным соучастником DDoS-атаки.

Как появились DDoS-атаки?

Как уже можно было убедиться из предыдущей главы, природа DDoS-атак основана на принципах работы компьютерных сетей. Именно поэтому возникновение таких атак было закономерной вехой в развитии глобальных сетей и киберпространства как целого. Современный интернет — это плод в большей степени военно-стратегических разработок. В которых наряду с задачами по эффективному обмену информацией в этой сфере. Также разрабатывались и методы по нарушению работы сетей условного противника.

Как это часто бывает, военные разработки оказываются очень востребованы в остальных сферах, в частности в гражданской, промышленной, образовательной и т. д. Так и появился современный интернет в привычном виде, а вместе с ним и DDoS-атаки, как неотъемлемый инструмент противоборства, может быть даже конкурентной борьбы, но в киберпространстве.

Ранее, в силу некоторой ограниченности в программных и аппаратных ресурсах. Были распространены обычные DoS-атаки — от всего лишь одного узла к другому. В то время было довольно трудоёмко и дорого собрать армию устройств в абсолютно разных уголках планеты. Объединить их в виртуальную подсеть, называемую «ботнет». И по одному клику заставить генерировать и направлять трафик на атакуемый узел. Причём без ведома владельцев этих устройств. С атакующей стороны в DoS-атаке использовался обычно один узел, тщательно замаскированный за огромным количеством прокси-серверов или промежуточных компьютеров.

Как распознать DDoS атаку и определить ее источники?

Правильная постановка диагноза – это половина пути к выздоровлению, но лучше всего – профилактика. В отношении DDoS атак профилактика и лечение совпадают. Но, владельцы сайтов редко озадачиваются предотвращением проблемы, пока она не заявит о себе.

Симптомы DoS атак совпадают со многими другими проблемами, главный из них – это периодическая или полная потеря работоспособности сайта (вместо нужных страниц сервер выдает ошибки 50x или полную недоступность). В некоторых случаях, когда атака слабая сайт может работать, но жутко тормозить.

Подобные симптомы могут проявляться не только при атаках, они могут быть следствием плохой оптимизации скриптов самого сайта, высоким уровнем легитимного трафика (когда количество реальных пользователей превышает технические возможности сервера). Нередкой является картина, когда причиной тормозов является плохой хостинг. Поэтому, торможение или падение сайта еще не означает наличия DoS атаки.

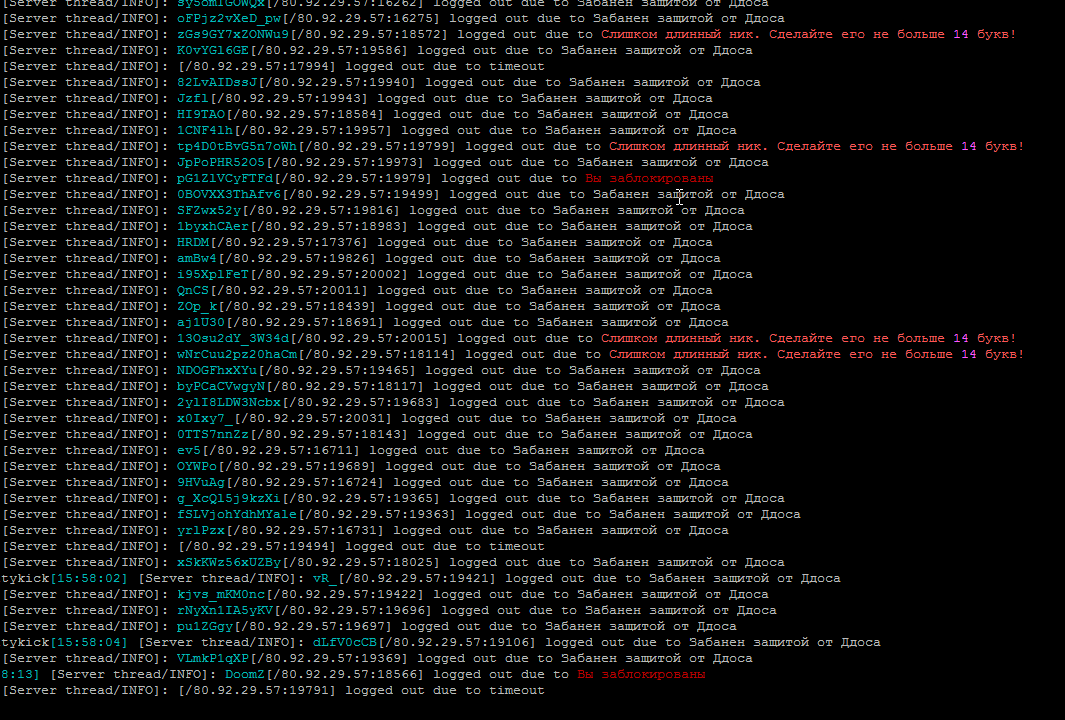

Единственный 100% способ разобраться в причинах проблемы – это смотреть лог сервера. Если у вас он не ведется, то обязательно включите или обратитесь в техническую поддержку хостинга, чтобы они его включили.

Лог сайта – это файл, в который записывается информация о поступающих запросах. Бывает лог ошибок, он короткий и в нем отражаются только те запросы, в ответ на которые сервер был вынужден дать ошибку. Но нам нужен лог посещений, в него пишется каждый запрос поступающий сайту, фиксируется – время, IP адрес, с которого поступает запрос, тип запроса (GET, POST, HEAD) целевой URL, код выданного ответа, идентификатор пользователя (браузер, данные роботов и т.д.).

Пример одиночной записи лога доступа:

biznessystem.ru 104.194.196.238 - - [27/Nov/2016:11:01:26 +0300] "GET /2014/01/kak-otkryt-fajl-rar-kak-polzovatsa-winrar/ HTTP/1.1" 200 74658 "-" "Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US; rv:1.9.2.13) Gecko/20101203 Firefox/3.6.13" 0

Последовательно здесь указано: мой домен, IP адрес источника запроса, дата и время, тип запроса и адрес страницы, код ответа сервера (200), данные источника запроса (браузер, операционная система).

По одной такой строке понять, что вас атакуют невозможно, необходимо рассматривать в комплексе.

Признаки DoS атаки:

Большое число запросов с одного IP адреса, превышающее адекватные потребности живого человека (тысячи);

Интервал между запросами существенно меньше, чем нужен человеку

Например, живой человек не будет открывать новую страницу сайта каждую секунду (она даже загрузиться не успеет);

Повторение одинаковых запросов, как будто кто-то постоянно обновляет страницу.

Запросы к страницам, которых не существует или которые не предназначены для пользователей – это не всегда признак именно DoS атаки, но всегда должно обращать внимание, может быть вас пытаются взломать, ища уязвимые места.. В случае DDoS атакие признаки все те же, только многочисленные мусорные запросы будут идти не с одного IP адреса, а с множества

В случае DDoS атакие признаки все те же, только многочисленные мусорные запросы будут идти не с одного IP адреса, а с множества.

Интересно, что как раз в период написания статьи мой блог подвергся очередной атаке. DoS атака была не продолжительной и не очень сильной и не привела к отключению сайта, но суточная нагрузка в 3 раза превысила обычную норму.

При анализе лога было обнаружено 11253 запроса с IP 213.159.212.73. Причем, все эти запросы были отправлены в течение 40 минут.

В данном случае налицо были признаки: много запросов, маленькие интервалы (по 3-4 новых страницы в секунду), обращение к несуществующим страницам (404 ошибка), обращение к запрещенным страницам (403 ошибка).

Виды DDoS-атак

DDoS прикладного уровня (Application layer DDoS)

Атака прикладного (или 7-го) уровня заключается в отправке огромного количества запросов, требующих большой вычислительной мощности. В этот класс также входят атаки HTTP-флуд и DNS-флуд.

HTTP-флуд

HTTP-флуд обычно осуществляется против конкретной цели, как следствие, такую атаку довольно трудно предотвратить. В ней не используются вредоносные пакеты, она больше полагается на бот-сеть.

DNS-флуд

В этом виде атак целью является DNS-сервер жертвы. Если DNS-сервер будет недоступен, вы не сможете найти соответствующий сервер. DNS-флуд — это симметричная атака, запущенная множественными зомби, находящимися в бот-сети и относящаяся к классу атак UDP. Эта атака упрощает спуфинг.

DDoS сетевого уровня (Network layer DDoS)

Это очень масштабные атаки, измеряемые в гигабитах в секунду (Гбит/с) или в пакетах в секунду (PPS). В худших случаях такие атаки могут достигать от 20 до 200 Гбит/с. Такой тип DDoS-атак делится на SYN-флуд и UDP-флуд.

SYN-флуд

Создает поток запросов на подключение к серверу, при котором становится невозможным ответить на эти запросы. Целью здесь является каждый порт сервера, который «наводняется» (от английского слова flood) SYN-пакетами, за счет этого на сервере переполняется очередь на подключения. При этом пакеты SYN-ACK игнорируются, благодаря чему появляются так называемые полуоткрытые соединения, ожидающие подтверждения от клиента.

UDP-флуд

Сервер «наводняется» UDP-запросами на каждый порт. В этом случае сервер отвечает пакетами «адресат недоступен», в итоге атакуемая система окажется перегруженной и не сможет отвечать.

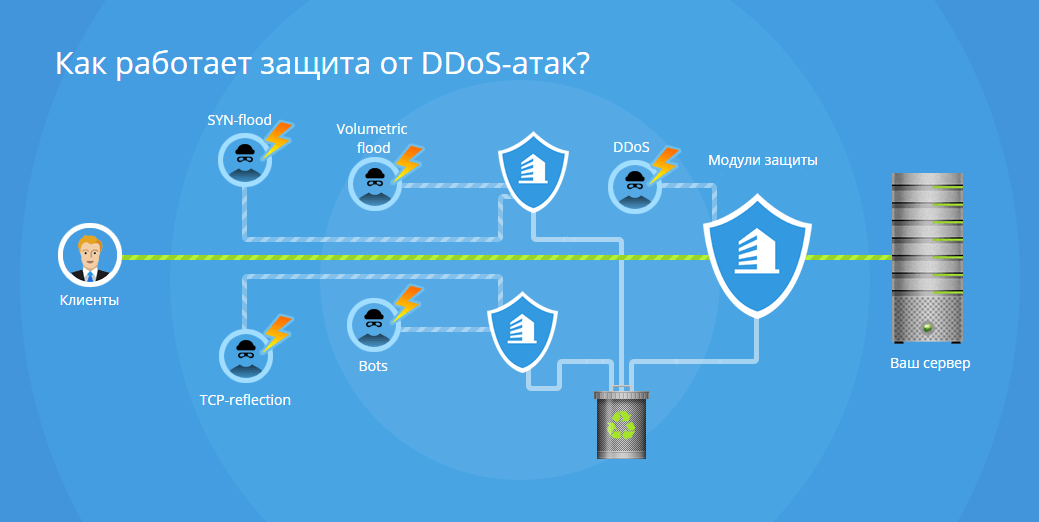

Как защититься от DDoS-атак?

Безопасность программного кода

При написании ПО должны приниматься во внимание соображения безопасности. Рекомендуется следовать стандартам «безопасного кодирования» и тщательно тестировать программное обеспечение, чтобы избежать типовых ошибок и уязвимостей, таких как межсайтовые скрипты и SQL-инъекции

Разработайте план действий при обновлении программного обеспечения. Всегда должна быть возможность «отката» в том случае, если что-то пойдет не так.

Своевременно обновляйте ПО. Если накатить апдейты удалось, но при этом появились проблемы, см. п.2.

Не забывайте про ограничение доступа. Аккаунты admin и/или должны быть защищены сильными и регулярно сменяемыми паролями. Необходим также периодический аудит прав доступа, своевременное удаление аккаунтов уволившихся сотрудников.

Интерфейс админа должен быть доступен только из внутренней сети или через VPN. Своевременно закрывайте VPN-доступ для уволившихся и тем более уволенных сотрудников.

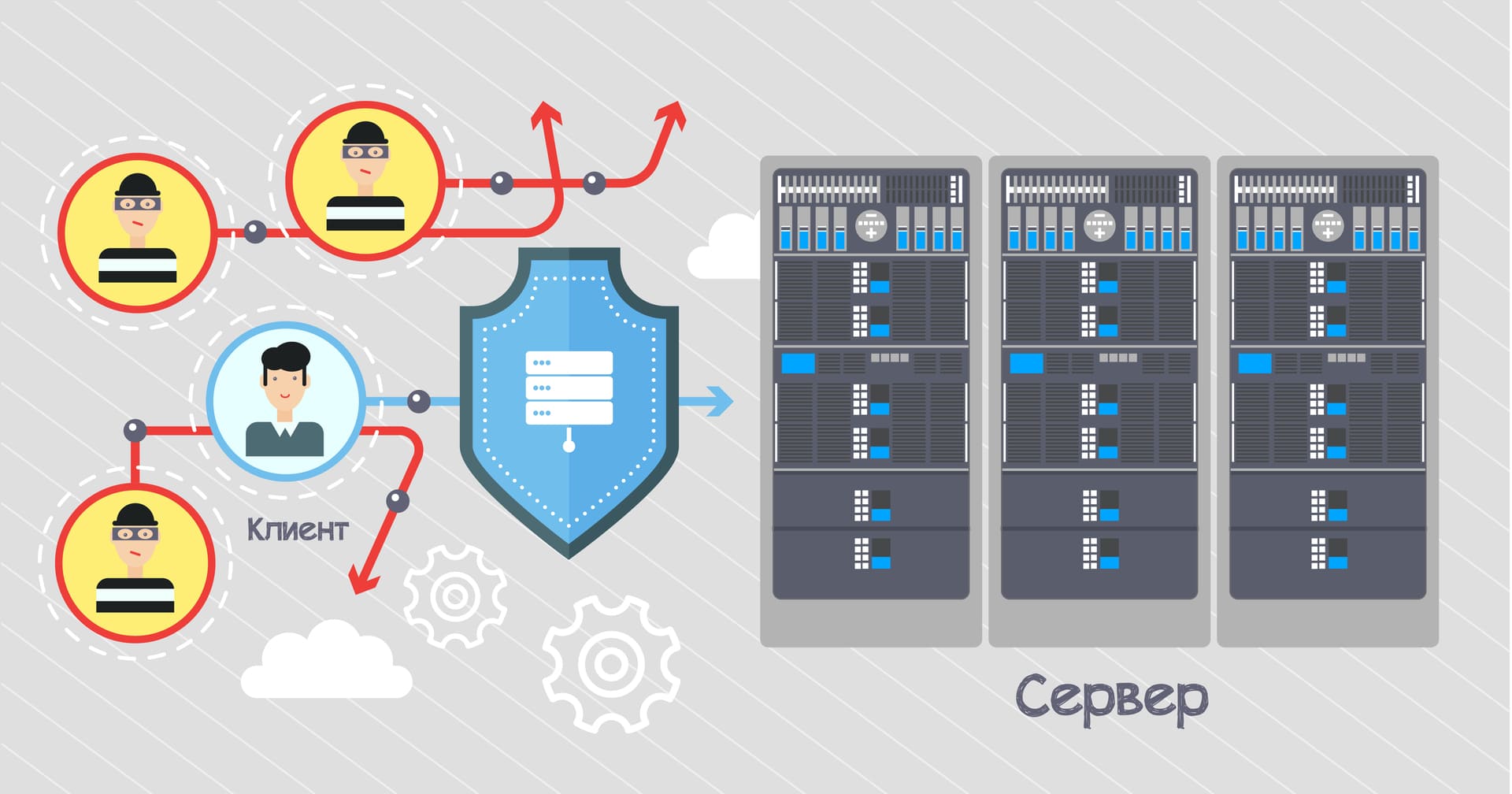

Включите устранение последствий DDoS-атак в план аварийного восстановления. План должен предусматривать способы выявления факта такой атаки, контакты для связи с интернет- или хостинг-провайдером, дерево «эскалации проблемы» для каждого департамента.

Сканирование на наличие уязвимостей поможет выявить проблемы в вашей инфраструктуре и программном обеспечении, снизить риски. Простой тест OWASP Top 10 Vulnerability выявит наиболее критичные проблемы. Полезными также будут тесты на проникновение – они помогут найти слабые места.

Аппаратные средства защиты от DDoS-атак могут быть недешевы. Если ваш бюджет такого не предусматривает, то есть хорошая альтернатива – защита от DDoS «по требованию». Такую услугу можно включать простым изменением схемы маршрутизации трафика в экстренной ситуации, либо находится под защитой постоянно.

Используйте CDN-партнера. Сети доставки контента (Content Delivery Network) позволяют доставлять контент сайта посредством распределенной сети. Трафик распределяется по множеству серверов, уменьшается задержка при доступе пользователей, в том числе географически удаленных. Таким образом, хотя основное преимущество CDN – это скорость, она служит также барьером между основным сервером и пользователями.

Используйте Web Application Firewall – файрвол для веб-приложений. Он мониторит трафик между сайтом или приложением и браузером, проверяя легитимность запросов. Работая на уровне приложений, WAF может выявлять атаки по хранимым шаблонам и выявлять необычное поведение. Атаки на уровне приложений нередки в электронной коммерции. Как и в случае CDN, можно воспользоваться сервисами WAF в облаке. Однако конфигурирование правил требует некоторого опыта. В идеале защитой WAF должны быть обеспечены все основные приложения.

[править] Термоядерный DDoS

То же самое, что и обычный, только выполняется ботнетом в сотни тысяч машин. Такой ботнет легко забивает магистральный канал в 100 Гбит/сек. Впервые такой DDoS был устроен в рунете в октябре 2010, в результате чего у УкрТелекома были серьезные проблемы с магистральными каналами (атаковали одного из их клиентов). Жертва, исправляя свои DNS-записи, смогла лишь временно положить ya.ru и насолить darpa.net, что было даже воспето в стихах. Способов защиты от столь масштабного DDoS не изобрел ещё никто.

В декабре 2010 года совместно с сотрудниками отдела «К» МВД РФ и зарубежными коллегами, которые занимаются IT-безопасностью, в зоне .RU был обнаружен огромный ботнет, который насчитывает порядка 600000 заражённых компьютеров-«зомби» по всему миру. Обнаруженный ботнет управляется с российских серверов (с каких именно, не уточняется), также удалось установить владельца ботнета, им оказался некто под ником «crazyese» (кроме того, что данный человек посещает форумы хакерской тематики и замешан в DDoS атаках на правительственные сайты разных стран, больше ничего не известно). После обнаружения ботнета владельцем этой сети заинтересовались спецслужбы разных стран.

Недавно стало известно, что с центра управления ботнет-сети того самого «crazyese» были атакованы крупные интернет ресурсы, такие как lenta.ru, vkontakte.ru, yandex.ru, ozon.ru, nasa.gov, kremlin.ru, facebook.com, список сайтов можно перечислять до бесконечности. В конце апреля 2011 года, эксперты зафиксировали новую ботнет-сеть хакера под ником «crazyese», численность которой превышает 4.7 млн заражённых компьютеров по всему миру, 53% из всех «зомби-машин» располагаются в США. Численность новой обнаруженной ботнет-сети растёт с каждым днём. Так же сообщается, что найденный в декабре ботнет из более чем 600000 «зомби-машин» удалось ликвидировать, однако хакер по сей день в розыске.

Что предпринять во избежание атак?

К сожалению, гарантированно защитить от такого вреда не может никакая программа. Но это не значит, что мы будем сидеть сложа руки, ведь правда? Предлагаю вам производить профилактику время от времени и скорректировать некоторые настройки.

Вот небольшой план важных действий:

- Почему взломщиков привлек ваш сайт? Возможно, он несет в себе какую-либо провокацию? Тема сайта конфликтная или вы помешали конкурентам? Да-да, в сети своя мафия. Основные баталии происходят на ресурсах с религиозной и политическими тематиками. Бывают ситуации, когда хакеры пакостят из-за собственного любопытства и так далее.

- Фильтруйте и блокируйте трафик от атакующих машин. В этом помогает плагин WordFence Security, закрывающий доступ ip-адресам. Но этот метод для уверенных вебмастеров, перед внесением корректив, убедитесь в правильности действий.

- Защита веб-площадки возможна и с помощью перенаправления трафика на хакера. Этот метод мне не известен, но если вы захотите найти профессионала, который справится с этой задачей, то можете испробовать этот принцип. Стоимость услуг будет не малой, но если у вас объемный конкурентный проект, то затраты в итоге будут оправданы.

- Обязательно используйте антивирусник, я предпочитаю Касперского и вам его рекомендую.

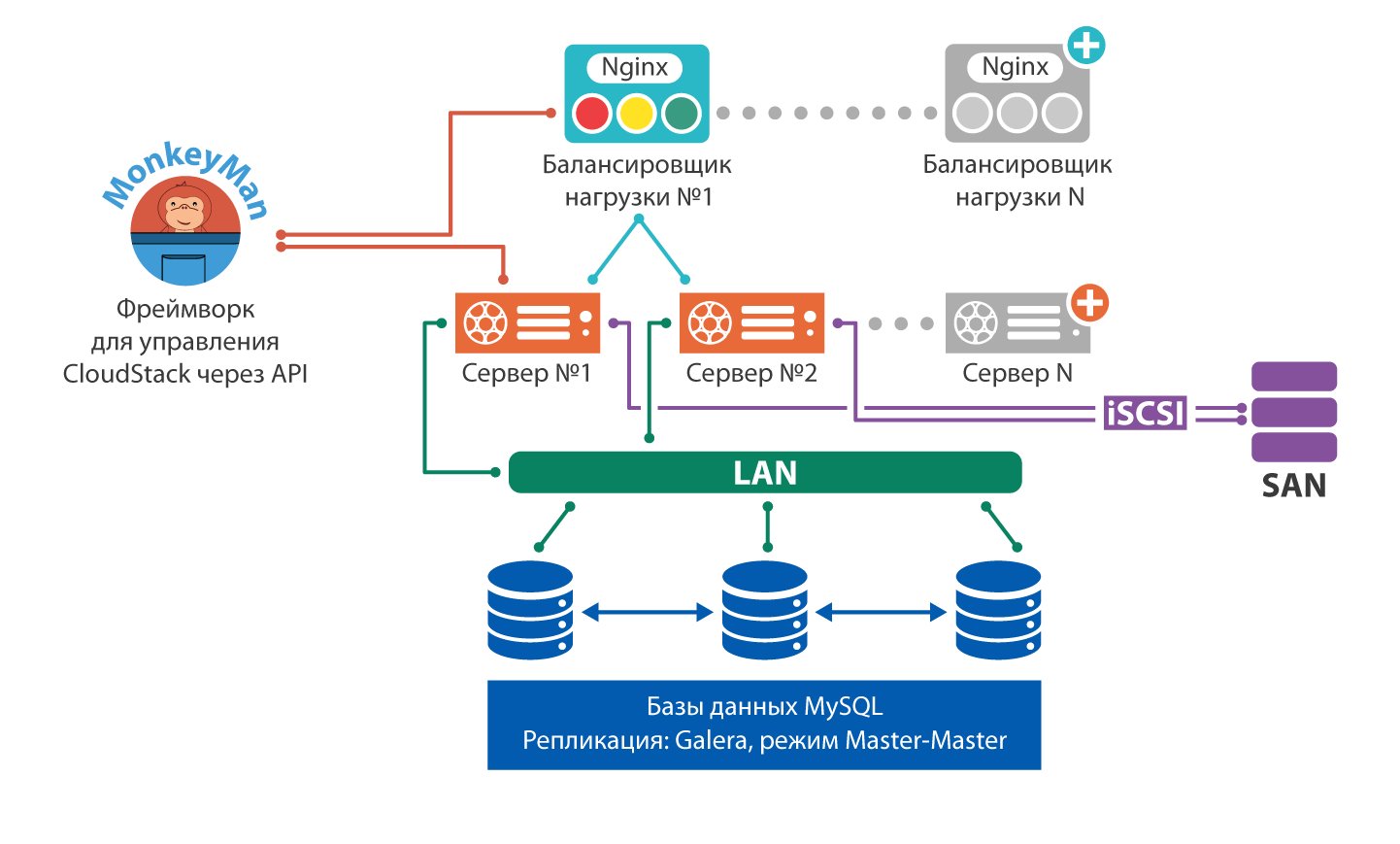

- Рассредоточение с помощью дублирования системы, которая также поддерживает ваш сайт. Это оптимальный удобный вариант, но далеко не простой, к тому же и затратный. Воплотить его могут, в основном, крупные корпорации.

- Уклонение. Для воплощения этого пункта потребуется достаточно много времени. Он основывается на анализе других ресурсов и того, когда они подвергаются атаке. На таких площадках свой сайт лучше не рекламировать, сами понимаете. Иными словами, анализируйте сайты, где намереваетесь рекламировать свой ресурс.

Хочется отметить, что даже опытному блоггеру не под силу предостеречь свой сайт от активных злоумышленников. Чтобы установить надежную систему защиты, все-таки понадобятся специализированные знания и многочисленная практика.

Способы защиты от вирусов и DDoS-атак

Около 30% ДДОС-атак производится из Китая, 22% из США, 16% из Великобритании. Далее расположились в порядке убывания Франция, Бразилия, Корея, Сингапур, Япония, Вьетнам и Германия.

Ежегодно возрастает количество и мощность DDoS атак. Предсказать их невозможно. А урон, наносимый ними, может быть настолько значительным, оставлять без внимания данный фактор нельзя ни в коем случае.

Факторы и способы защиты от вирусов и ДДОС-атак включают:

- фильтрацию;

- блэкхолинг;

- наращивание ресурсов;

- маскировку IР-адреса;

- обратный DDoS;

- устранение уязвимостей.

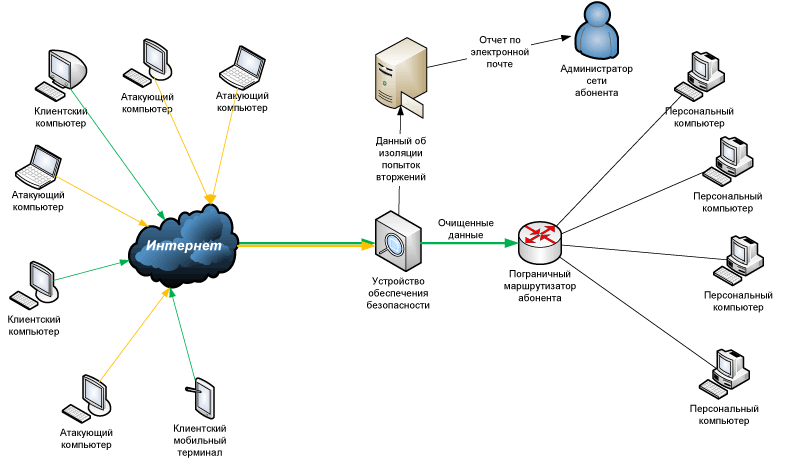

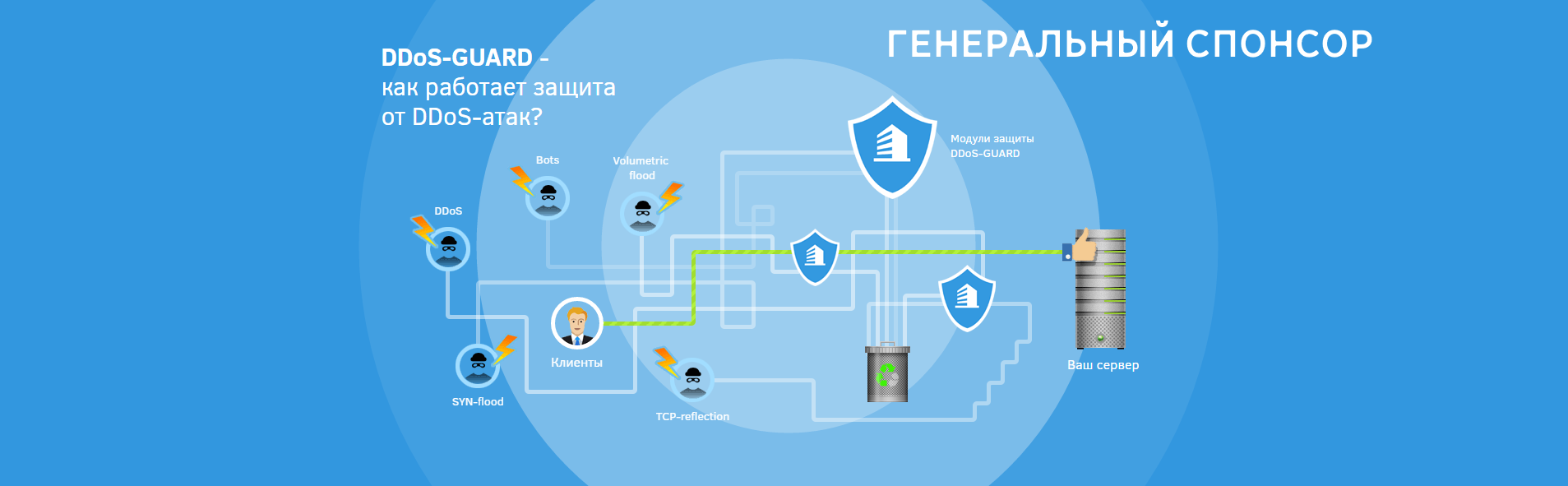

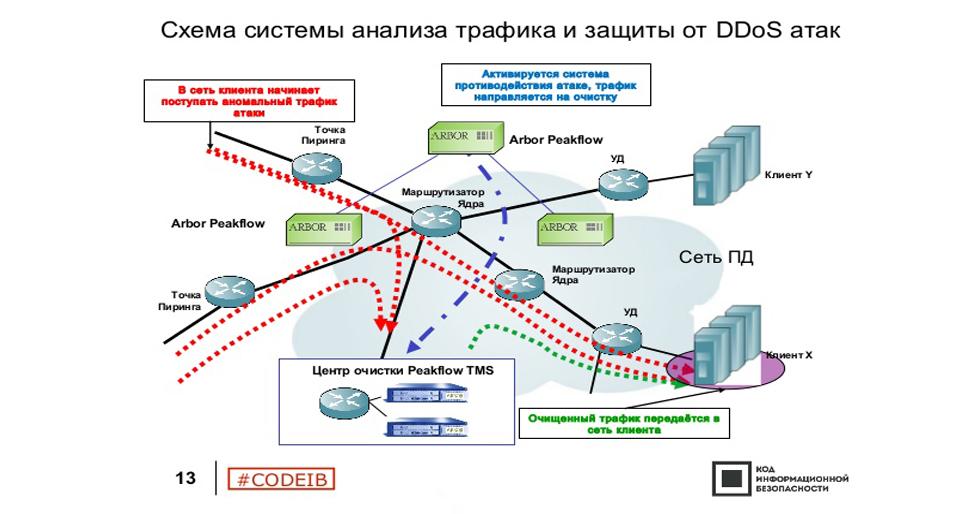

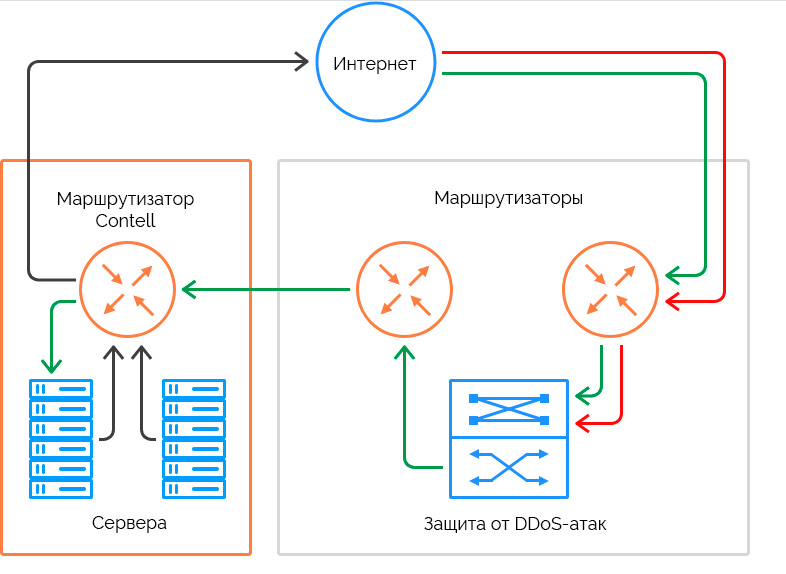

Фильтрация сетевого трафика предполагает его маршрутизацию. Проводится переадресация DNSС с проксированием. Либо производится передача по протоколу GRЕ.

В первом варианте клиенту предоставляется IР внутри защищенной сети. И клиент получает уже «чистый» трафик. Преимуществом данного варианта является высокая скорость. Во втором варианте передача трафика производится при помощи GRЕ туннелей.

Особенности современных DDoS-атак

Основной особенностью современных DDoS-атак является низкая вероятность каких-либо юридических последствий. И привлечения к ответственности за причинённый ущерб в результате атаки. А всё потому что «вычислить» заказчика, организатора и исполнителя DDoS-атаки практически невозможно. Вероятность конечно есть, но она тем меньше, чем больше задействовано устройств от атакующей стороны.

Другой особенностью является то, что невольными участниками DDoS-атаки становятся устройства, владельцы которых вообще далеки даже от базовых основ владения компьютером. Их используют втёмную. Для этого достаточно подключение данного устройства к Интернету и заражение его вредоносным ПО, в частности трояном. Здесь особую роль играет личная «чистоплотность» каждого отдельно взятого устройства в сети. Достаточно всего двух заражённых устройств и уже возможна DDoS-атака. А её мощность уже зависит от численности ботнет-сети.

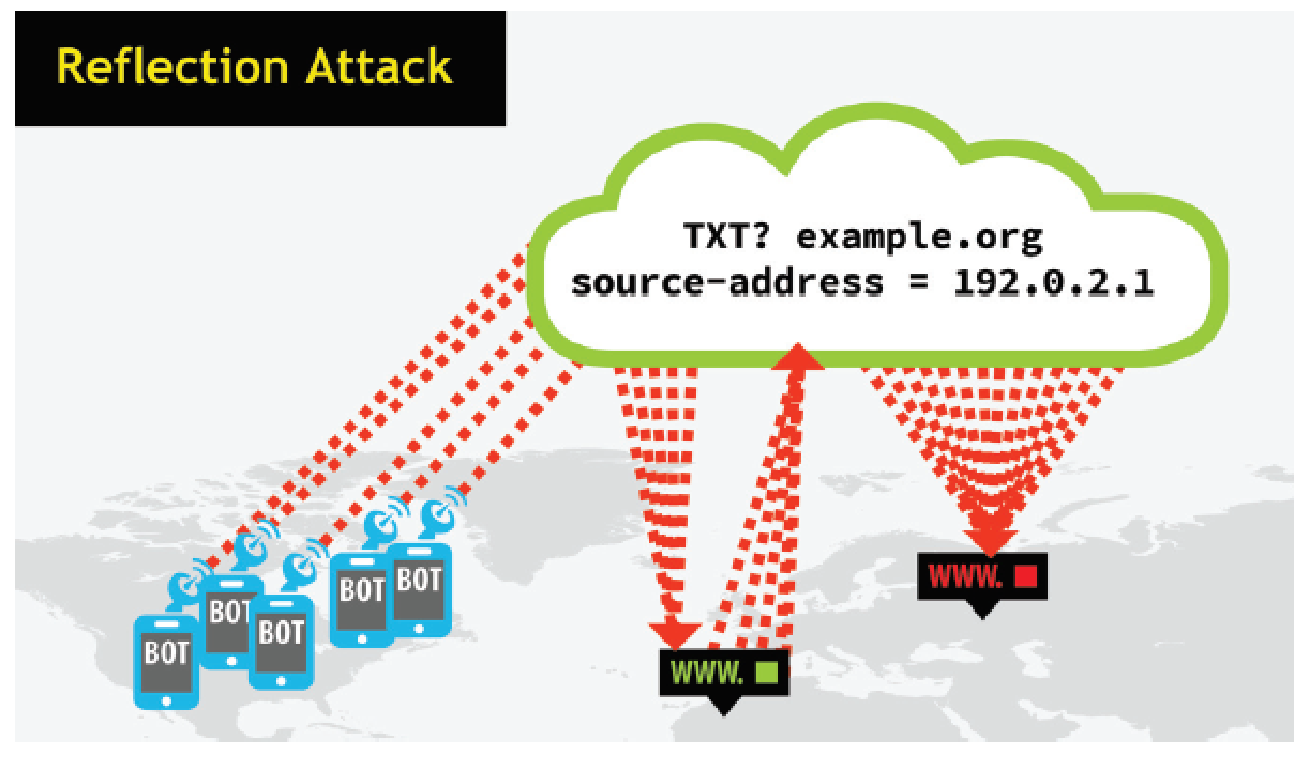

Другой отличительной чертой современных DDoS-атак является их очень резкий и лавинообразный характер. Это достигается разными техниками, самой распространённой из которых является DNS-амплификация трафика для атаки. Суть этой техники в том, что для лавинообразной генерации огромного по объёму трафика используются публичные DNS-серверы. Которые в ответ на всего один небольшой поступивший запрос. Выдают довольно большой (в 10 раз и более) объём информации. В итоге безобидное обращение к DNS-серверу об информации об интересующем узле. Превращается в инструмент мощной DDoS-атаки. Полученную от DNS-сервера порцию трафика путём подмены IP-адреса.

Направляют уже не к изначально запросившему узлу, а к узлу, выбранному для атаки. Нетрудно представить, что будет при обращении к DNS-узлам целой армии устройств из ботнет-сети. Огромный объём трафика, как сорванная лавина устремится к цели. А резкий и лавинообразный характер необходим атакующим для того, чтобы обороняющиеся не успели принять каких-либо мер для защиты прежде, чем на их стороне наступит отказ. Современное ПО и оборудование позволяет довольно эффективно анализировать состояние сети. И интеллектуально оценивать ситуацию для предотвращения атак и/или снижения ущерба от них. Но если атака будет очень резкой, то даже этот приём не поможет.

Как обезопасить сайт

Блокировка нежелательных запросов через htaccess. Работа с файлом .htaccess дает возможность на уровне сервера управлять доступом к сайту, не затрагивая коды и скрипты, за счет чего он нагружает ресурс очень слабо. При этом защита сайта осуществляется при помощи введений ограничений по IP-адресам и определенным признакам в запросах.

Защита с помощью PHP-скрипта. Каждый поступивший на сайт запрос анализируется, а IP, от которого он исходил, запоминается. Если команды поступают с привычного IP в промежутки, нетипичные для человека, то ему блокируется доступ к странице. К недостатку данного способа можно отнести то, что от работы скрипта нагрузка на сайт может повыситься.

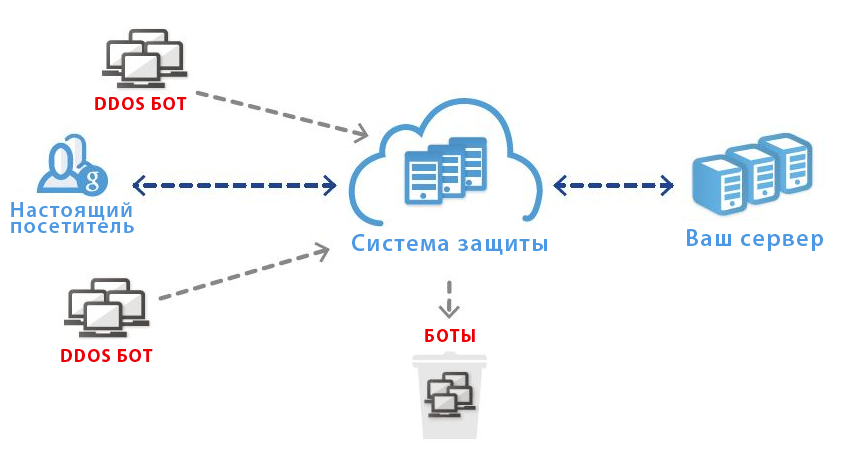

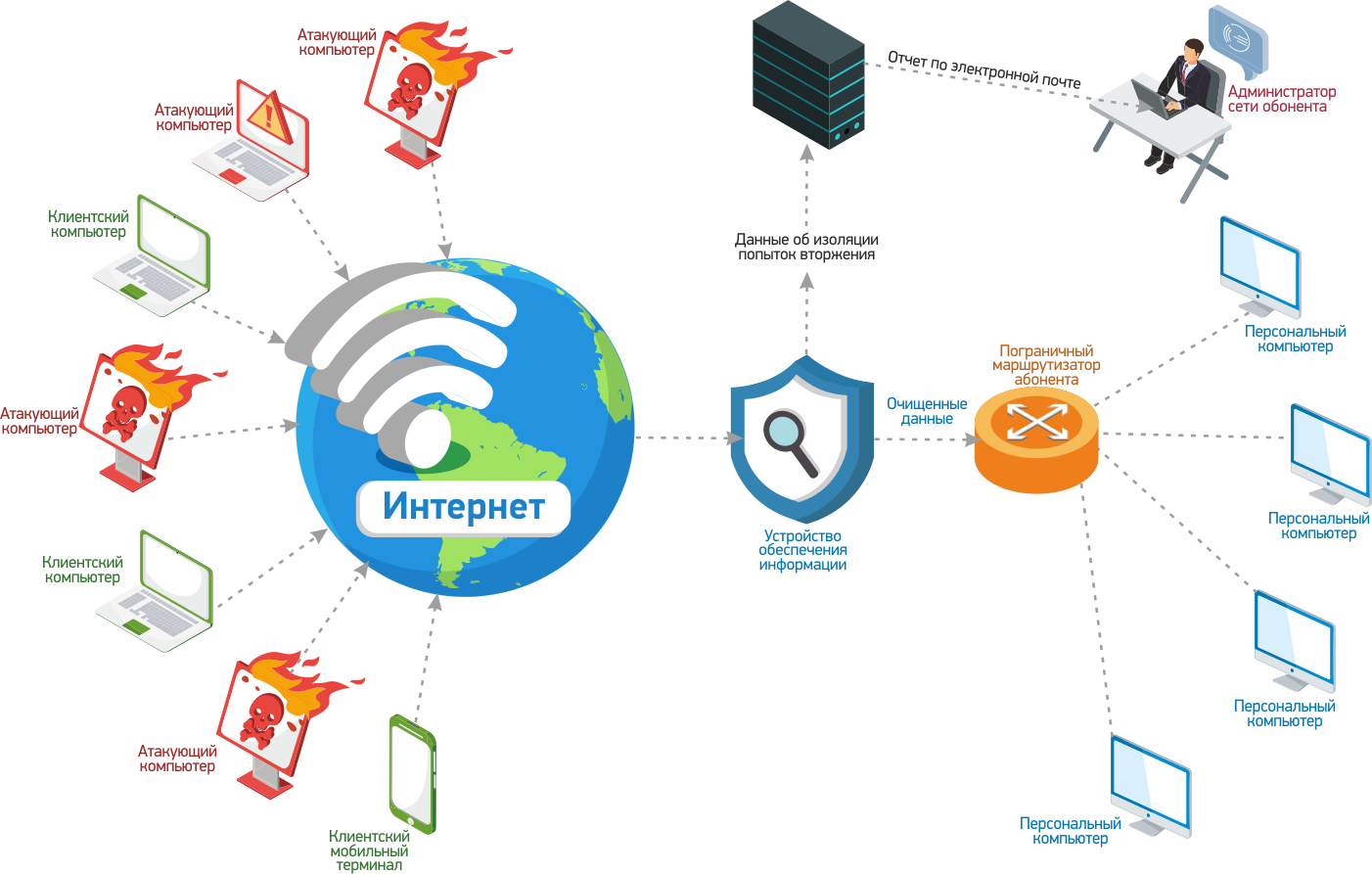

Сервис для очистки от спамного трафика. К доменному имени вашего сайта добавляется DNS-сервер компании, которая предоставляет услуги защиты. В результате все запросы, поступающие на ваш сайт, сначала идут на IP-адрес фильтрующего сервера. Безопасные пакеты направляются на хостинг вашего ресурса, а подозрительные блокируются. В результате всю лишнюю нагрузку берет на себя специальный сервер.

DDoS атака – что это и в чем отличие от DoS?

Прежде чем перейти к рассказу о ДДоС атаках, стоит упомянуть об их младшем брате – DoS атаке (сокращение от Denial of Service – отказ в обслуживании). О ДоС атаках редко говорят и пишут, хотя, многие реальные ситуации должны интерпретироваться именно как DoS с одной буквой D. ДДоС, в свою очередь, является частным случаем первой и имеет существенные особенности.

Проще говоря, DoS атака – это навешивание на сервер никому не нужных задач, которые ведут к его зависанию или сбою.

Как правило, атакам подвергаются сайты (сервера, на которых они хостятся), поэтому оба термина употребляются в соответствующем контексте, и вы всегда будете сталкиваться с темами о том, как защитить сайт или сервер от DDoS, какие-то другие системы подвергаются подобным воздействиям редко.

Наличие дополнительной «D» означает Distributed Denial of Service – распределенный отказ в обслуживании.

Четкой границы в названиях нет, условно мы можем считать, что DoS атака – это хакерская атака, характеризующаяся всего парой атакующих IP адресов, а DDoS – это все что выше. вот выглядит архитектура DDoS атаки в упрощенном виде:

Принципиальное отличие в классификации этих типов становится понятным только на этапе формирования комплекса мер по защите – защищаться от DDoS значительно сложнее, об этом поговорим ниже.

Виды DoS атак по уровню воздействия

- Массовые спамные – это атаки, при которых система нагружается за счет огромного количества запросов. Даже на обработку простых действий тратится процессорное время сервера, и, при их большом, количестве сервер не справляется;

- Умные точечные – при такой атаке запросы шлются к тем элементам системы, которые являются наиболее уязвимыми (потребляют максимум процессорной мощности). Общее количество запросов может быть небольшим, а сервер виснет.

Как сделать ddos (ддос) атаку?

Простота проведения DDos атак делает её проведение доступной даже для рядового программиста, который не имеет большого опыта для проведения подобной работы. Ддос атака происходит следующим образом.

Некий злоумышленник (один или в составе группы), взламывает большое количество компьютеров, подключенных к интернету и намеренно, заражает их специальными ddos-модулями. После этого, в строго запланированное время, он отдает команду всему количеству зараженных компьютеров-зомби (да, да получается целая армия-зомби компьютеров, беспрекословно выполняющих, чьи-то указания) и что примечательно, чем больше компьютеров будет принимать участие в ddos атаке, тем сильнее она может получиться и тем тяжелее серверу будет от нее избавиться.

В проведении таких ддос атак, как мы уже говорили, используются компьютеры и интернет каналы сторонних пользователей, которые не догадываются о том, что их комп используется для проведения ddos атак.

Сейчас более популярным становится взламывать и всячески мешать работе сайтов с помощью DDOS-атак. Сейчас мы попробуем понять, как самому сделать DDOS-атаку. DDOS-атака производится с достаточно большого количества персональных компьютеров. Это могут быть не только «взломанные» компы, но еще и персональные компьютеры других злоумышленников.

- Первым делом написать специальный скрипт для DDOS трояна. Это, так сказать, не такая уж и сложная задача. В интернете имеются даже готовые DDOS-скрипты. Но если неверно прописать скрипт, вы можете навести атаку на себя, поэтому лучше найти проверенный DDOS-скрипт.

- Создать интернет-площадку (либо каким-либо образом получить полный доступ на площадку соседа), а затем «залить» туда сам троян;

- В зависимости от предполагаемого атакуемого сервера, ваш сайт должны посетить более 3000-6000 уникальных человек;

- Активировать написанный скрипт и просто наблюдать за желаемым результатом.

Но есть еще один из вариантов для проведения вышеуказанной атаки. Можно заказать DDOS-атаку. Но это достаточно затратный, но при этом очень эффективный способ. В среднем, за такую вирусную-атак просят от 19 тысяч — до 29 999 тысяч рублей.

Методика атаки DDoS

Совсем другая ситуация возникает, когда к сокращению DoS прибавляется еще одна буква D. Аббревиатура DDoS расшифровывается как Distributed Denial of Service, то есть «распределенный отказ от обслуживания». Распределенный – ключевое слово. Оно подразумевает некую организующую силу, которая направляет внешне хаотичные запросы на ресурс жертвы. Причем таких запросов настолько много, что с ними не справляются не только маломощные серверы небольших компаний, но и машины хостинг-провайдеров с пропускной способностью в тысячи и десятки тысяч мегабит в секунду. Как же злоумышленникам удается создать такой трафик?

На сервер сваливается огромное количество запросов, причем большинство из них совершенно бессмысленно. Но лишенный специальной защиты он вынужден анализировать их все подряд и давать какой-то ответ. Это приводит к перегрузке как самого сервера, так и входящего трафика. Если канал узкополосный, то вывести из строя сервер может и несколько сотен обращений. Если его мощность велика, а канал связи имеет высокую пропускную способность, то нужны либо десятки и даже сотни тысяч обращений, либо так называемые тяжелые запросы, ответ на которые отнимает много времени у процессора.

DDOS атака с помощью программ.

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC. Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

https://sourceforge.net/projects/loic/

ВНИМАНИЕ! Ваш антивирус должен отреагировать на файл как на вредоносный. Это нормально: вы уже знаете, что качаете

В базе сигнатур он помечен как генератор флуда – в переводе на русский это и есть конечная цель бесконечных обращений на определённый сетевой адрес. Я ЛИЧНО не заметил ни вирусов, ни троянов. Но вы вправе засомневаться и отложить загрузку.

Качаем:

Так как нерадивые пользователи забрасывают ресурс сообщениями о вредоносном файле, Source Forge перекинет вас на следующую страницу с прямой ссылкой на файл:

В итоге мне удалось скачать утилиту только через Tor .

Окно программы выглядит вот так:

Пункт 1 Select target позволит злоумышленнику сосредоточиться на конкретной цели (вводится IP адрес или url сайта), пункт 3 Attack options позволит выбрать атакуемый порт, протокол (Method) из трёх TCP, UDP и HTTP. В поле TCP/UDP message можно ввести сообщение для атакуемого. После проделанного атака начинается по нажатии кнопки IMMA CHARGIN MAH LAZER (это фраза на грани фола из популярного некогда комикс–мема; американского мата в программе, кстати, немало). Всё.

[править] IRL

DDoS в штабе Кандидата

Пример с алкашами вполне может быть применён к реалу. DDoS атаки проводились ещё в докомпьютерную эру различными весёлыми способами. Например:

- Школьный

- Это когда ученики, чтобы достать неугодного учителя, начинали мычать под нос. К кому учитель подходит, тот замолкает, остальные продолжают. Урок вести невозможно, ибо мычание быстро перерастает в рёв. Выяснить, кто мычит — тоже (описан у Льва Кассиля в «Кондуит и Швамбрания», а также в книге «Республика ШКИД»).

- Бюрократический

- Описан у Стругацких в «Сказке о тройке». Комиссию по рационализации и утилизации завалили кучей глупых заявок, и её работа была парализована.

- Телефонный

- Это когда одному заслужившему хую регулярно звонят десяток-другой сочувствующих. На отлично ездит по нервам, а при должном усердии или количестве звонящих аппаратом становится невозможно пользоваться. Автоматизирован колл-центрами для борьбы с нелегальной рекламой по заказу властей. Пример: бесконечные заёбывающие звонки профессору Жуку из довольно-таки винрарной пьесы Кира Булычёва.

- Потребительский

- Был проведён в Новосибе в одном из супермаркетов, где ввели новые правила, запрещающие кассирам обслуживать покупателей, не взявших корзинку или тележку. Народ устроил флэшмоб: в магазин пришла пара сотен человек, все взяли тележки, каждый кинул в свою тележку один сырок, и, как полагается, встали в очереди к кассам. Работа магазина остановилась. Охрана суетилась и бегала, но никто ничего не мог сделать: всё по закону и правилам, люди пришли за сырками…

- Еще, в романе Артура Хейли «Менялы» описана типичная DDoS-атака на банк : масса людей по призыву некоей общественной организации (защиты прав потребителей) открывают счета на суммы типа пять баксов, затем кладут на них небольшие деньги, тут же их снимают, кладут опять и т. д. по кругу, изводя при этом кассиров долгими неторопливыми расспросами. Банк парализован.

- На башорге

- «ДДоС атака на троллейбус — толпа народу с 500-рублёвыми купюрами»

- И про башорг

- «ДДоС атака на башорг — толпа народу с чувством юмора»

Что такое DDoS атака?

DDoS или distributed denial-of-service (разделенный отказ в обслуживании) — это атака на определенный компьютер в сети, которая заставляет его путем перегрузки не отвечать на запросы других пользователей.

Чтобы понять что значит ddos атака, давайте представим ситуацию: веб-сервер отдает пользователям страницы сайта, допустим на создание страницы и полную ее передачу компьютеру пользователя уходит полсекунды, тогда наш сервер сможет нормально работать при частоте два запроса в секунду. Если таких запросов будет больше, то они будут поставлены в очередь и обработаются как только веб-сервер освободиться. Все новые запросы добавляются в конец очереди. А теперь представим что запросов очень много, и большинство из них идут только для того, чтобы перегрузить этот сервер.

Если скорость поступления новых запросов превышает скорость обработки, то, со временем, очередь запросов будет настолько длинной, что фактически новые запросы уже не будут обрабатываться. Это и есть главный принцип ddos атаки. Раньше такие запросы отправлялись с одного IP адреса и это называлось атакой отказа в обслуживании — Dead-of-Service, по сути, это ответ на вопрос что такое dos. Но с такими атаками можно эффективно бороться, просто добавив ip адрес источника или нескольких в список блокировки, к тому же несколько устройство из-за ограничений пропускной способности сети не физически не может генерировать достаточное количество пакетов, чтобы перегрузить серьезный сервер.

Поэтому сейчас атаки выполняются сразу с миллионов устройств. К называнию было добавлено слово Distribed, распределенная, получилось — DDoS. По одному эти устройства ничего не значат, и возможно имеют подключение к интернету с не очень большой скоростью, но когда они начинают все одновременно отправлять запросы на один сервер, то могут достигнуть общей скорости до 10 Тб/с. А это уже достаточно серьезный показатель.

Осталось разобраться где злоумышленники берут столько устройств для выполнения своих атак. Это обычные компьютеры, или различные IoT устройства, к которым злоумышленники смогли получить доступ. Это может быть все что угодно, видеокамеры и роутеры с давно не обновляемой прошивкой, устройства контроля, ну и обычные компьютеры пользователей, которые каким-либо образом подхватили вирус и не знают о его существовании или не спешат его удалять.