Посредники прикладного уровня

Как и шлюзы сеансового уровня, фаейрволы прикладного уровня осуществляют посредничество между двумя узлами, но отличаются существенным преимуществом – способностью анализировать контекст передаваемых данных. Сетевой экран подобного типа может определять и блокировать нежелательные и несуществующие последовательности команд (подобное часто означает ДОС-атаку), а также запрещать некоторые из них вообще.

Посредники прикладного уровня определяют и тип передаваемой информации – ярким примером являются почтовые службы, запрещающие передачу исполняемых файлов. Кроме этого они могут осуществлять аутентификацию пользователя, наличие у SSL-сертификатов подписи от конкретного центра.

Главным минусом такого типа сетевого экрана является долгий анализ пакетов, требующий серьёзных временных затрат. Помимо этого, у посредников прикладного уровня нет автоподключения поддержки новых протоколов и сетевых приложений.

Что это такое и какие функции выполняет

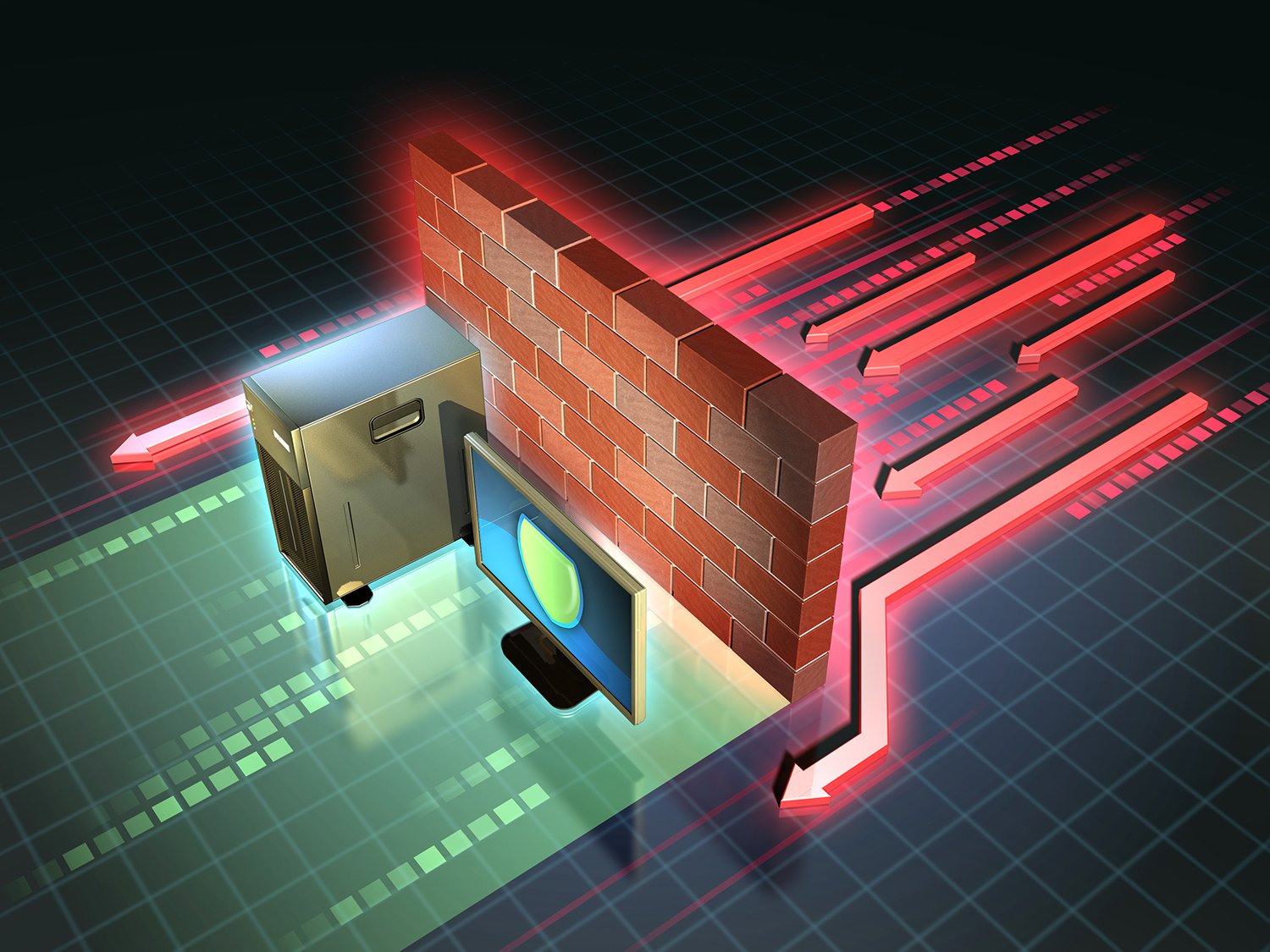

С немецкого брандмауэр (brandmauer) переводится как “противопожарная стена”. Определение перекочевало из сферы строительства в информатику, где означает программу, главная функция которой — защита операционной системы от сетевых, хакерских атак. Назначение брандмауэра — выслеживать и блокировать все вредоносные подключения, обеспечивать защиту персональной пользовательской информации. То есть он постоянно прослушивает порты компьютера, чтобы выявить момент подключения к ним нехороших прог, вирусов, червей.

Каковы функции такой защиты:

- следит за сомнительными соединениями, например, если они пытаются отправить информацию в Интернет;

- блокирует порты, которые не участвуют в работе, и изучает трафик с открытых портов;

- наблюдает за работающими приложениями и предупреждает пользователя, если изменяется важная информация запущенных прежде программ.

Синонимы — файрвол (firewall с английского — “противопожарная стена”), сетевой или межсетевой экран. Но файрволом часто именуют приложения сторонних производителей, а брандмауэром стандартную прогу для ОС Windows. Некоторые пользователи дают неверное название: фаервол, брандмауер, брандмаузер, браундмер. Так говорить неправильно, но смысл не меняется, и все друг друга понимают.

Как включить в windows и правильно настроить

Как найти брандмауэр? В панели управления. Во всех версиях операционки Виндовс, кроме 8 и 8.1, его легко находить через “Пуск”.

В Windows 8:

- на начальном экране нажать правой кнопкой мыши, выйдет “Все приложения”;

- после нажатия на экране появится список приложений, где нужно найти “Панель управления”.

В Windows 8.1. для отображения меню кликнуть на кружок со стрелкой внизу начального экрана. Есть две программы: “Панель управления HD-графикой Intel@” и просто “Панель управления”. Нужен второй вариант.

Еще один метод — вставить команду firewall.cpl в окошко “Выполнить”, которое открывается комбинацией «Win» и «R» (нажать одновременно).

После открытия файрвола нужно проверить, в каком он состоянии. Зеленый щиток говорит о том, что защита включена, красный — отключена.

Выполнение включения:

- перейти во вкладку “Включение и отключение” (меню слева);

- поставить указатель на “Включить”;

- нажать “Ок” (внизу экрана).

После этого файрвол будет автоматически запускаться при старте системе, то есть постоянно включать его не требуется.

В этом же окне отображаются основные настройки для двух видов сети: общественной и частной.

Что можно сделать:

- заблокировать все входящие подключения.

- установить уведомление файрвола, когда он блокирует новую прогу.

Межсетевой экран Windows от Microsoft есть в каждой современной операционке, но можно скачать и запустить брандмауэр от других производителей.

Если на компьютере стоит пиратская версия Windows, скорее всего, файрвол отключен или неправильно настроен.

Как работает брандмауэр — реальные примеры

Сетевой экран функционирует как пограничный блокпост, который пропускает трафик и в соответствии со списком правил не дает проникнуть в систему запрещенной информации. Если в систему пытается попасть вирус или вредоносная прога, пользователь увидит окно с оповещением об опасности, например: “Обнаружены программы, которые могут нарушить конфиденциальность или причинить вред”.

Это значит, что файрвол заподозрил опасность. В окошке будет ее описание, название программы. Это может быть троян, например, Trojan:WIN32/Vundo.MF. В случае подобной опасности нужно удалить вирус и очистить систему, выбрав соответствующие действия в окошке.

Файрвол может оповестить и о попытке доступа к сети. Всплывает окошко с надписью “Брандмауэр обнаружил попытку доступа к сети”. Если это не действие системной службы или известной неопасной программы (можно прогуглить ее), нужно заблокировать и проверить систему антивирусом.

Если какая-то прога хочет получить доступ к Интернету, межсетевой экран может оповестить о том, что заблокировал ее некоторые возможности. Если это было запланировано пользователем, в окошке нажать “Разрешить доступ”. Так ни одна программа не сможет подключиться к сети без ведома владельца.

Дополнительные настройки

Как зайти в дополнительные настройки правил и зон брандмауэра? Открыть то же меню, где включение.

Там можно изменить и проверить разные настройки прокси-сервера и брандмауэра:

- настроить доменный профиль;

- просматривать и настраивать правила подключения;

- создать правило для отдельных приложений и безопасного подключения.

При нажатии на “Дополнительные параметры” и другие элементы меню может выйти окошко с надписью “Вы хотите разрешить следующему приложению внести изменения на этот компьютер?” Для просмотра параметров нужно нажать “Да”.

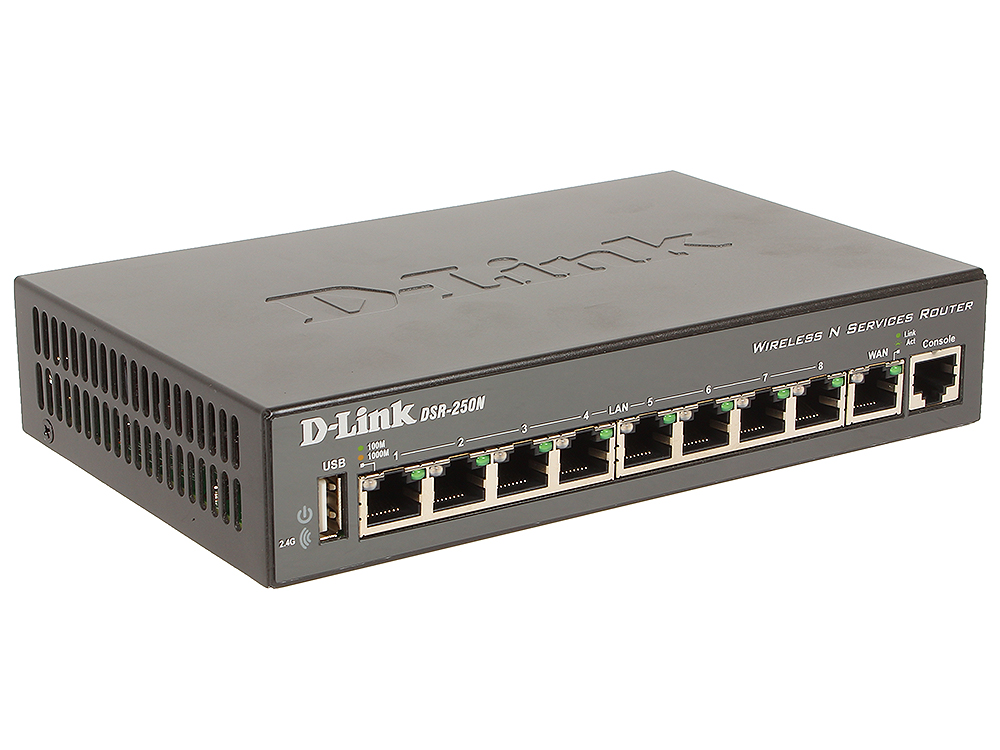

Управляемые коммутаторы

Нередко причисляются к классу межсетевых экранов, но осуществляют свою функцию на канальном уровне, поэтому не способны обработать внешний трафик.

Некоторые производители (ZyXEL, Cisco) добавили в свой продукт возможность обработки данных на основе MAC-адресов, которые содержатся в заголовках фреймов. Тем не менее, даже этот метод не всегда приносит ожидаемый результат, так как мак-адрес можно легко изменить с помощью специальных программ. В связи с этим в наши дни коммутаторы чаще всего ориентируются на другие показатели, а именно на VLAN ID.

Виртуальные локальные сети позволяют организовывать группы хостов, в которые данные стопроцентно изолированы от внешних серверов сети.

В рамках корпоративных сетей управляемые коммутаторы могут стать весьма эффективным и сравнительно недорогим решением. Главным их минусом является неспособность обрабатывать протоколы более высоких уровней.

Почему он иногда блокирует интернет

Файервол иногда полностью блокирует или ограничивает доступ к сайтам из-за неправильных настроек.

Причины:

- с компьютера идет много исходящего трафика, похожего на спам. Это может произойти при заражении шпионскими программами, использующими ресурсы ПК для совершения внешних действий без ведома владельца;

- серьезный сбой ПО, из-за чего автономные программы, в том числе брандмауэр, работают неадекватно;

- установка антивируса, алгоритм работы которого похож на вирусную активность;

- загрузка обновлений, изменяющих защитные настройки.

Что можно сделать:

- выполнить проверку сетевого экрана, действительно ли он запрещает доступ. Отключить его. Если доступ восстановлен, значит, дело в файрволе;

- посмотреть, нет ли указателя в пункте ”Блокировать подключения”. Для просмотра нужно открыть файрвол и выбрать элемент в левом меню;

- если установлен антивирус, проверить его совместимость с файрволом. Выключить антивирусную программу и проверить, восстановлен ли доступ к сайтам;

- сбросить настройки межсетевого экрана. После открытия файрвола в меню слева выбрать “Восстановить значения по умолчанию”, нажать и следовать подсказкам системы;

- перезагрузить компьютер.

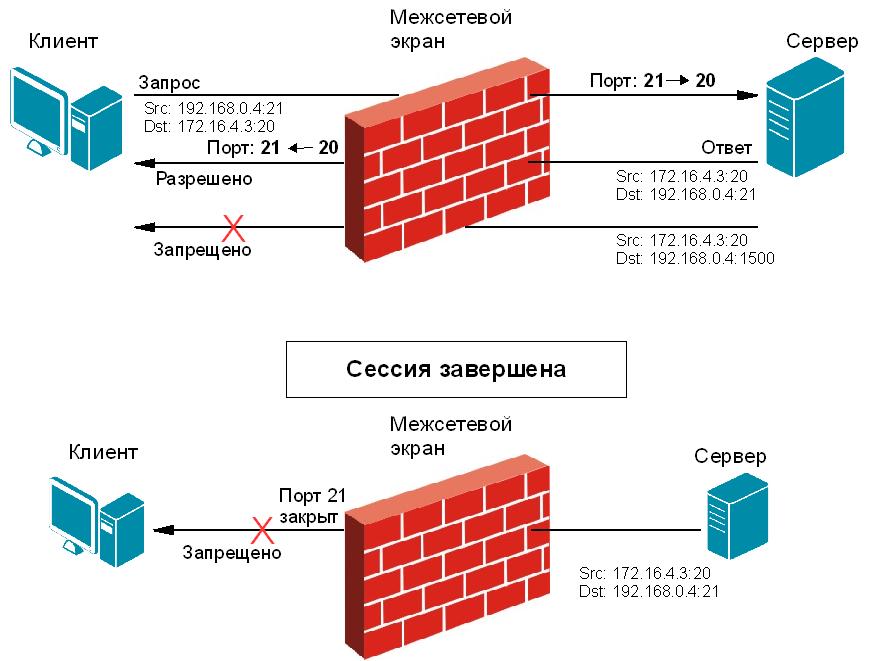

Шлюзы сеансового уровня

Использование сетевого экрана позволяет исключить прямое взаимодействие внешних серверов с узлом – в данном случае он играет роль посредника, называемого прокси. Он проверяет каждый входящий пакет, не пропуская те, что не принадлежат установленному ранее соединению. Те пакеты, которые выдают себя за пакеты уже завершённого соединения, отбрасываются.

Шлюз сеансового уровня – единственное связующее звено между внешней и внутренней сетями. Таким образом, определить топологию сети, которую защищает шлюз сеансового уровня, становится затруднительно, что значительно повышает её защищённость от DoS-атак.

Тем не менее, даже у этого решения есть значительный минус: ввиду отсутствия возможности проверки содержания поля данных хакер относительно легко может передать в защищаемую сеть трояны.

Инспекторы состояния

Создатели инспекторов состояния поставили перед собой цель собрать воедино преимущества каждого их выше перечисленных типов сетевых экранов, получив таким образом брандмауэр, способный обрабатывать трафик как на сетевом, так и на прикладном уровнях.

Инспекторы состояния осуществляют контроль:

- всех сессий – основываясь на таблице состояний,

- всех передаваемых пакетов данных – на основе заданной таблицы правил,

- всех приложений, на основе разработанных посредников.

Фильтрация трафика инспектора состояния происходит тем же образом, что и при использовании шлюзов сеансового уровня, благодаря чему его производительность гораздо выше, чем у посредников прикладного уровня. Инспекторы состояния отличаются удобным и понятным интерфейсом, лёгкой настройкой, обладают широкими возможностями расширения.

Как его отключить или полностью удалить

Если брандмауэр мешает работе и создает сложности, его можно отключить. Но следует позаботиться о другой защите компьютера.

Для отключения нужно:

- выбрать “Включение и отключение”;

- поставить галочки на “Отключить”;

- нажать “Ок”;

- перезагрузить компьютер.

Но в работе еще остается служба, отвечающая за сетевую фильтрацию, поэтому процесс останется запущенным, занимая ресурсы оперативки и вызывая конфликты с посторонними защитными приложениями.

Как остановить службу:

- в панели управления выбрать “Администрирование”;

- нажать на ”Службы”;

- два раза нажать на “Брандмауэр”, вызвав меню управления;

- остановить службу, выбрать статус “Отключена”;

- нажать “Ок”

Удалить стандартный брандмауэр невозможно. Можно удалить только службу, чтобы навсегда завершить работу файрвола.

Для этого:

- открыть консоль “Командная строка”. Для этого можно в системе открыть c:\windows\system32\cmd;

- ввести команду sc delete mpssvc;

- нажать Enter;

- перезагрузить компьютер.

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

- традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

- персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

- уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации, на основании политик и настроек.

Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

- stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений. Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и, зачастую, несовместимых со стандартными, stateless сетевыми экранами.

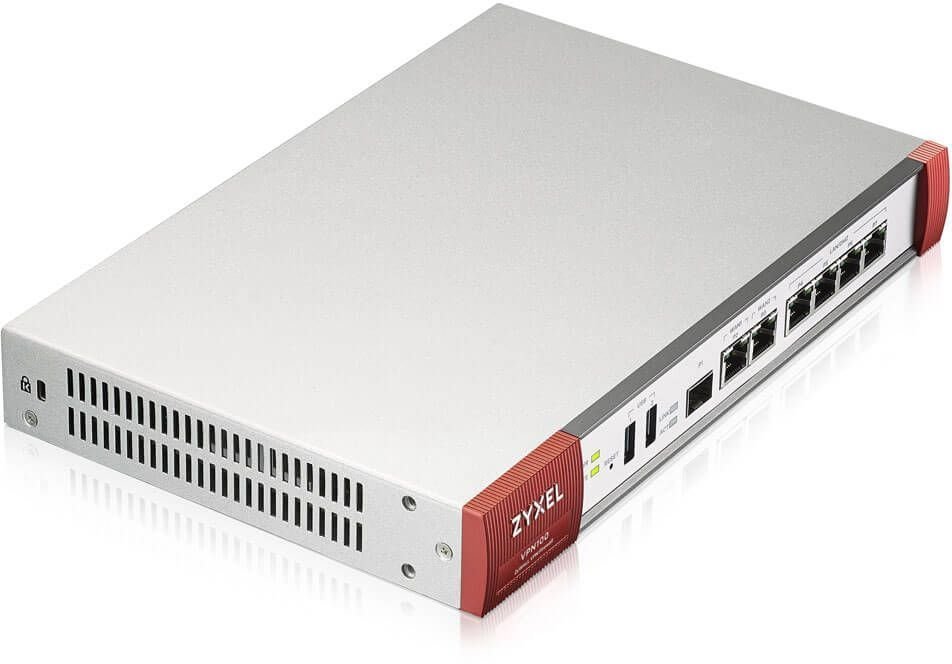

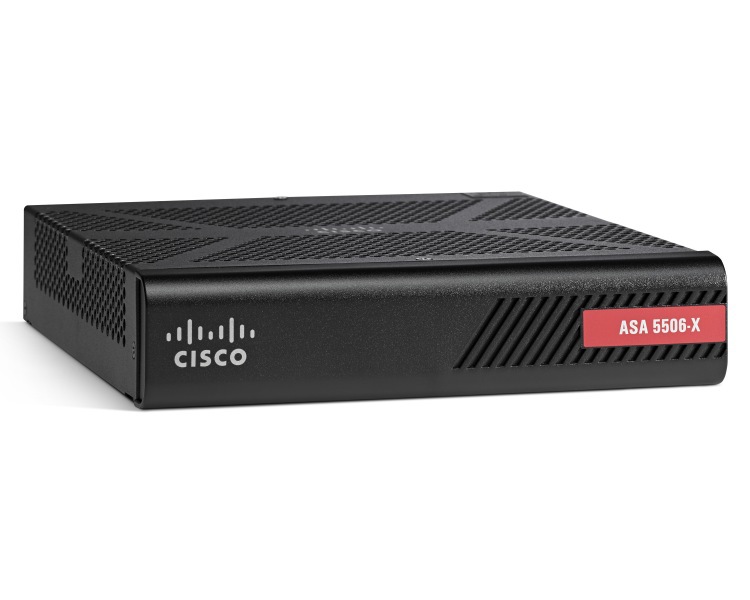

Реализация

Существует два варианта исполнения межсетевых экранов — программный и программно-аппаратный. В свою очередь программно-аппаратный вариант имеет две разновидности — в виде отдельного модуля в коммутаторе или маршрутизаторе и в виде специализированного устройства.

В настоящее время чаще используется программное решение, которое на первый взгляд выглядит более привлекательным. Это вызвано тем, что для его применения достаточно, казалось бы, всего лишь приобрести программное обеспечение межсетевого экрана и установить на любой имеющийся в организации компьютер. Однако, как показывает практика, в организации далеко не всегда находится свободный компьютер, да ещё и удовлетворяющий достаточно высоким требованиям по системным ресурсам. После того, как компьютер всё-таки найден (чаще всего — куплен), следует процесс установки и настройки операционной системы, а также, непосредственно, программного обеспечения межсетевого экрана. Нетрудно заметить, что использование обычного персонального компьютера далеко не так просто, как может показаться. Именно поэтому всё большее распространение стали получать специализированные программно-аппаратные комплексы, называемые security appliance, на основе, как правило, FreeBSD или Linux, «урезанные» для выполнения только необходимых функций. Достоинствами данных решений являются:

- Простота внедрения: данные устройства имеют предустановленную и настроенную операционную систему и требуют минимум настроек после внедрения в сеть.

- Простота управления: данными устройствами можно управлять откуда угодно по стандартным протоколам, таким как SNMP или Telnet, либо посредством защищённых протоколов, таких как SSH или SSL.

- Производительность: данные устройства работают более эффективно, так как из их операционной системы исключены все неиспользуемые сервисы.

- Отказоустойчивость и высокая доступность: данные устройства созданы выполнять конкретные задачи с высокой доступностью..

Назначение межсетевых экранов и их отличие от других сетевых устройств

Одна из главных функций сетевых экранов — защита от несанкционированного доступа посторонних лиц. Ее организуют для отдельных сегментов либо хостов в сети. Чаще всего проникновения третьих лиц связаны с уязвимостями в двух компонентах:

- программное обеспечение, установленное на ПК;

- сетевые протоколы, по которым легко узнавать отправителя.

Пока работает межсетевой экран, он сравнивает характеристики трафика, который проходит через то или иное устройство. Шаблоны уже известного вредоносного кода используются для получения максимального результата. Если что-то не так, появляется сообщение «Заблокирован входящий трафик, проверьте настройки сетевого экрана».

По сути, межсетевой экран — это программный либо программно-аппаратный тип системы, отвечающий за контроль информационных потоков. Но и аппаратный вариант тоже пользуется большим спросом.

Обратите внимание! Отличие от обычных сетевых устройств в том, что функции по безопасности у межсетевых экранов реализованы лучше, если рассматривать их с технической точки зрения. По умолчанию автоматически включаются многие возможности, которые в случае с другими приспособлениями требуют ручной настройки

Но есть некоторые функции, изначально доступные только при работе с традиционными маршрутизаторами, которые тоже организуют Firewall. Они обходятся дешевле, поэтому подходят не для крупных организаций, а для небольших компаний и филиалов. Настройки сетевого экрана легко меняются в зависимости от потребностей владельцев оборудования.

Пакетные фильтры

Пакетные фильтры используются на сетевом уровне, осуществляя контроль трафика на основе данных из заголовка пакетов. Нередко способны обрабатывать также заголовки протоколов и более высокого уровня – транспортного (UDP, TCP), Пакетные фильтры стали самыми первыми межсетевыми экранами, остаются самыми популярными и на сегодняшний день. При получении входящего трафика анализируются такие данные, как: IP получателя и отправителя, тип протокола, порты получателя и источника, служебные заголовки сетевого и транспортного протоколов.

Уязвимость пакетных фильтров заключается в том, что они могут пропустить вредоносный код, если он разделен на сегменты: пакеты выдают себя за часть другого, разрешённого контента. Решение этой проблемы заключается в блокировании фрагментированных данных, некоторые экраны способны также дефрагментировать их на собственном шлюзе – до отправки в основной узел сети. Тем не менее, даже в этом случае межсетевой экран может стать жертвой DDos-атаки.

Пакетные фильтры реализуются в качестве компонентов ОС, пограничных маршрутизаторов или персональных сетевых экранов.

Пакетные фильтры отличаются высокой скоростью анализа пакетов, отлично выполняют свои функции на границах с сетями низкой степени доверия. Тем не менее, они неспособны анализировать высокие уровни протоколов и легко могут жертвами атак, при которых подделывается сетевой адрес.

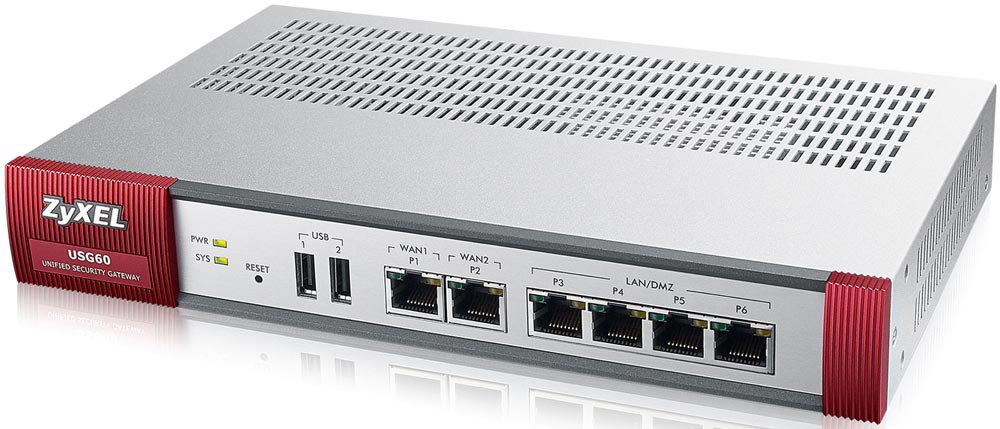

Характеристики межсетевых экранов

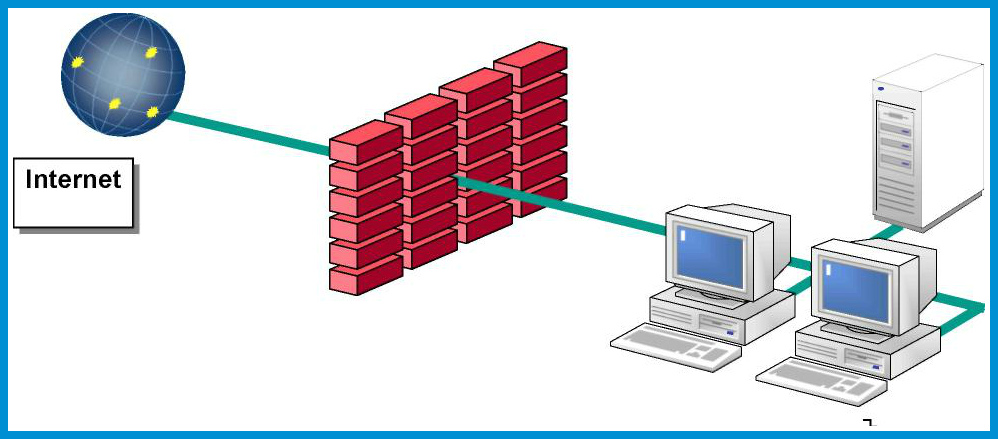

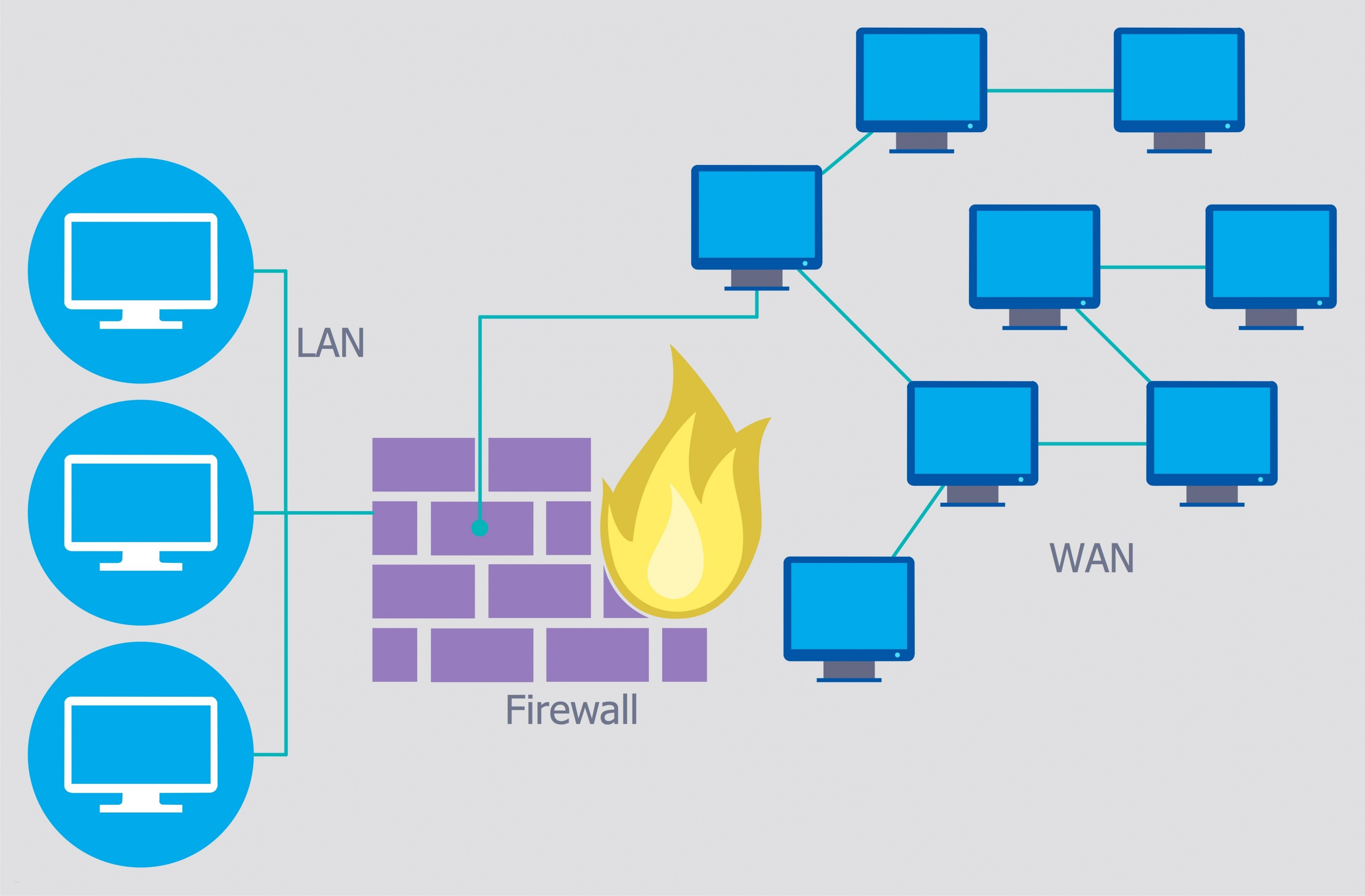

Межсетевой экран призван защитить пользовательскую сеть от вторжений извне на основе использования механизмов фильтрации трафика и задания правил пропуска его в локальную сеть. Его место в сетевой архитектуре между оборудованием LAN и провайдера. В связи с этим, отправными точками в выборе межсетевого экрана являются пропускная способность устройства (в разных режимах работы она может несколько отличаться) и количества:

1) LAN-портов, с заданной скоростью передачи;

2) WAN-портов, в том числе с учетом потребности резервирования;

3) портов DMZ для организации серверного пространства.

В зависимости от конфигурации сети будут важны:

— поддержка технологии VPN, позволяющая объединять удаленные сегменты сетей в единую виртуальную сеть предприятия;

— поддержка IPSec туннелей, востребованная при организации VPN-соединений для реализации защищенной передачи данных; как правило указывается возможное количество;

— максимальное число поддерживаемых пользовательских сессий, при котором гарантируется указанная производительность экрана;

— количество одновременных пользователей в режиме SSL-защищенного доступа при VPN-соединении;

— поддержка и количество VLAN для возможности организации независимых подсетей в составе единой сети, в частности, для разграничения доступа к сетевым ресурсам.

Уровень защиты корпоративной сети определяется используемыми механизмами сетевой безопасности, основными из которых являются:

— встроенная защита от вторжений IPS, выявляющая факты неавторизованного доступа в сеть, обнаруживающая и блокирующая DoS атаки и вредоносный трафик;

— NAT – экран, осуществляющий трансляцию трафика на основе заданных правил, тем самым ограничивая или разрешая ее; при этом NAT-экран играет роль шлюза и скрывает корпоративную сеть от внешней сети;

— Firewall, т.е. собственно сам сетевой фильтр, ограничивающий передачу пакетов по указываемым портам и протоколам;

— антивирус/противодействие шпионящему и вредоносному ПО – расширенный пакет программ, аналогичный по действию классическому варианту;

— контроль приложений, идентифицирующий вредоносный контент, независимо от порта, протокола и IP-адреса;

— web-фильтрация трафика, на уровне доменных имен источника.

Необходимость в использовании того или иного и определяет функционал выбираемого межсетевого экрана.

Конструктивно оборудование может быть в настольном варианте, т.е. выполнено в компактном корпусе, или же в стоечном исполнении, т.е. для установки в типовую приборную стойку. Мониторинг и конфигурирование устройства возможно в зависимости от модели через веб-интерфейс, консольный порт или по протоколу SNMP.

|

|

|

Межсетевые экраны Fortinet — в защите, которых, нет равных |

Фильтрация трафика

Ruleset — заданный набор правил, на основе которого фильтруется вся информация, проходящая через межсетевой экран. Эту технологию можно описать как последовательность фильтров, которые анализируют и обрабатывают трафик. Они всегда следуют пакету конфигураций, заданному конкретным пользователем. Без этого блокировка происходит с нарушениями.

Обратите внимание! Каждый фильтр создаётся с определённым назначением. На производительность может влиять и то, в какой последовательности собирается тот или иной пакет

Например, в большинстве случаев происходит сравнение трафика с шаблонами, которые уже известны системе. Наиболее популярные разновидности угроз в этом случае должны располагаться как можно выше.

Существует два основных принципа, по которому обрабатывается большая часть трафика. Узнать, какой используется, достаточно просто.

- Первый, когда разрешаются любые пакеты данных. Исключение — те, на которые изначально накладывают запрет. Если информация при первом рассмотрении не попадает ни под одно из ограничений, значит осуществляется дальнейшая передача. Например, входящий трафик на Hamachi может быть заблокирован по разным причинам.

- Второй принцип предполагает, что разрешается всё, что не попадает под запрет.

Обратите внимание! Благодаря этому методу степень защищённости будет самой высокой, но у администратора возрастает нагрузка. В таком случае обязательно требование повысить производительность оборудования

Всего у межсетевого экрана две основные функции:

- Deny — запрет на данные;

- Allow — разрешение на то, чтобы пакеты передавались дальше. Позволять допуск можно разным сведениям.

Важно! Reject — запрет на трафик после сообщения отправителю о недоступности сервиса — дополнительная функция, поддерживаемая лишь в некоторых случаях. Это тоже способствует повышению защиты для хоста

Назначение

Среди задач, которые решают межсетевые экраны, основной является защита сегментов сети или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на компьютерах сети. Межсетевые экраны пропускают или запрещают трафик, сравнивая его характеристики с заданными шаблонами.

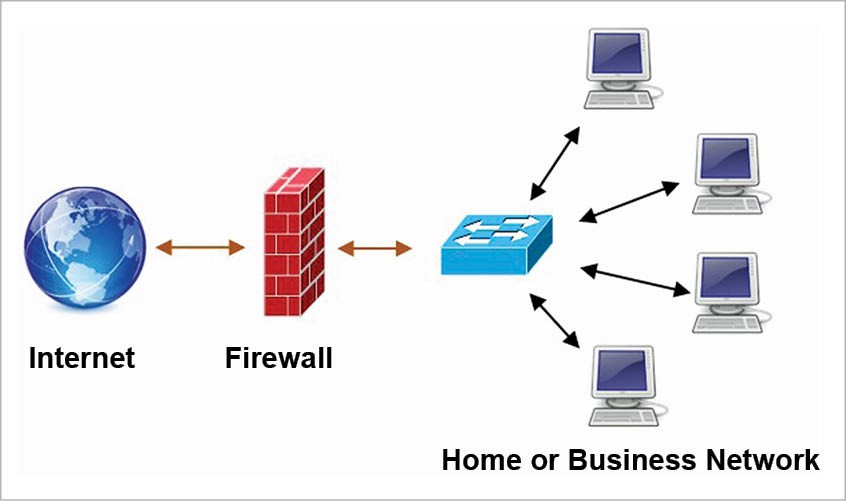

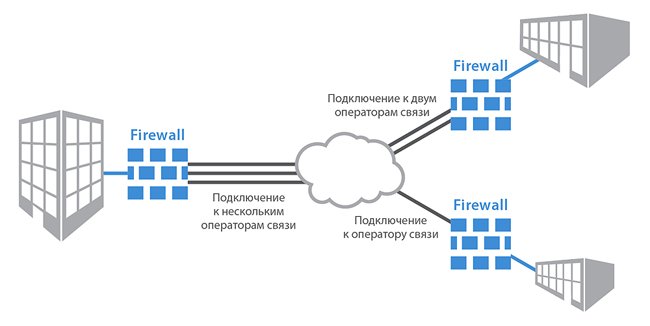

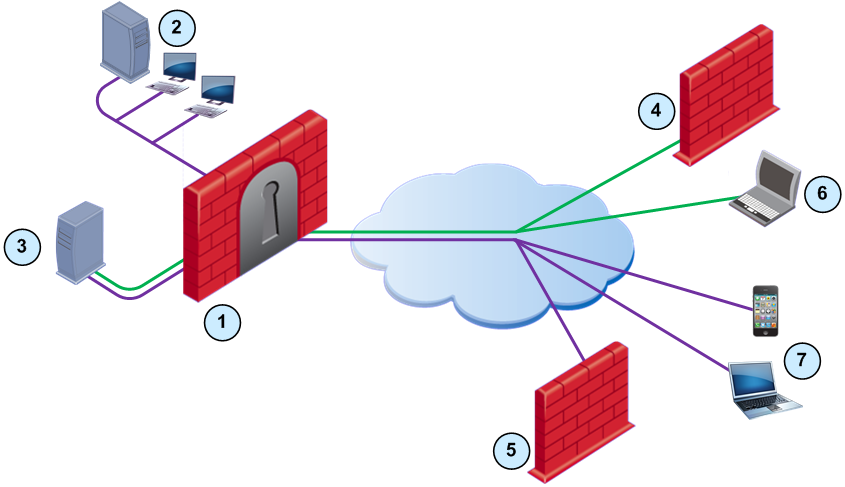

Наиболее распространённое место для установки межсетевых экранов — граница периметра локальной сети для защиты внутренних хостов от атак извне. Однако атаки могут начинаться и с внутренних узлов — в этом случае, если атакуемый хост расположен в той же сети, трафик не пересечёт границу сетевого периметра, и межсетевой экран не будет задействован. Поэтому в настоящее время межсетевые экраны размещают не только на границе, но и между различными сегментами сети, что обеспечивает дополнительный уровень безопасности.

Добавление приложений в исключения

Родной файрвол иногда видит опасность там, где ее нет, блокируя прогу, в которой пользователь уверен на 100%. Ее нужно включить в перечень исключений.

Для этого в Windows 7,8 и 10:

- открыть брандмауэр;

- выбрать “Разрешение взаимодействия с приложением”;

- поставить напротив нужной проги галочки, сохранив изменения кнопкой “Ок”. Если ее в списке, перейти к следующим этапам.

- если активна строка “Изменить параметры”, кликнуть на нее. В противном случае сразу следующий пункт;

- кликнуть “Разрешить другое приложение”;

- если в перечне нет нужного названия, нажать на “Обзор” и указать путь к файлу запуска приложения;

- прога добавится к разрешенным компонентам. Напротив ее нужно установить галочки;

- кликнуть “Ок”.

Чтобы убрать приложение из исключений, нужно очистить все галочки напротив его названия.

Второй метод разрешения запуска проги через брандмауэр для более продвинутых юзеров:

- выбрать “Дополнительные параметры”;

- открыть “Правила для входящих подключений”;

- выбирая нужные параметры, создать правило (меню справа), обозначив путь приложения;

- сделать то же самое для исходящих подключений.