Сертифицированные СКЗИ

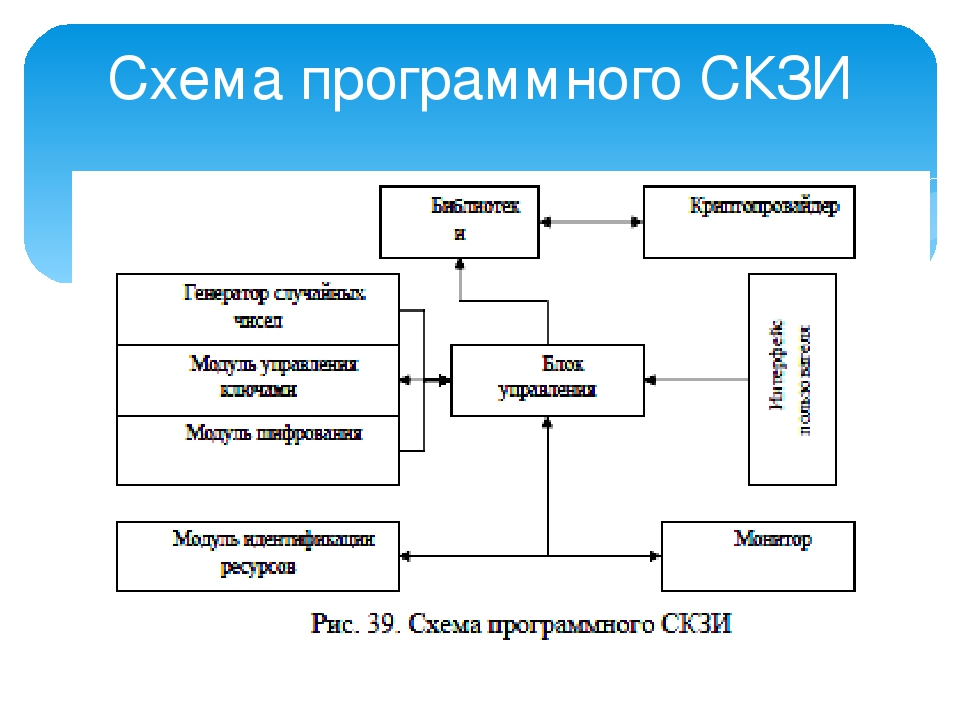

С появлением современных носителей информации ситуация разительно изменилась, и теперь нет проблемы изготовить и передать гигабайты гаммы – лишь бы ДСЧ был хорошим. Программные генераторы псевдослучайной последовательности (ПСП) здесь применять можно только от отчаяния, что хорошего физического генератора нет.

Криптографические стандарты определяют последовательности операций, позволяющих на основе хорошего ключа получать надежно зашифрованный открытый текст. При этом все же ключи должны изготавливаться на хороших датчиках.

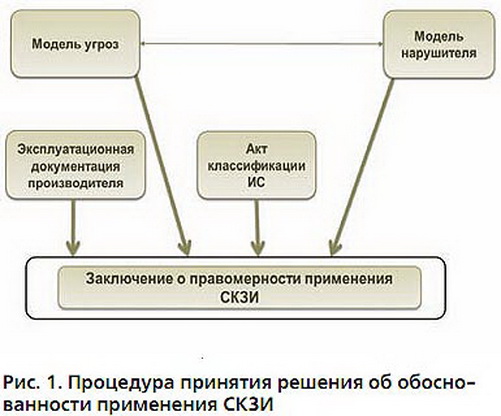

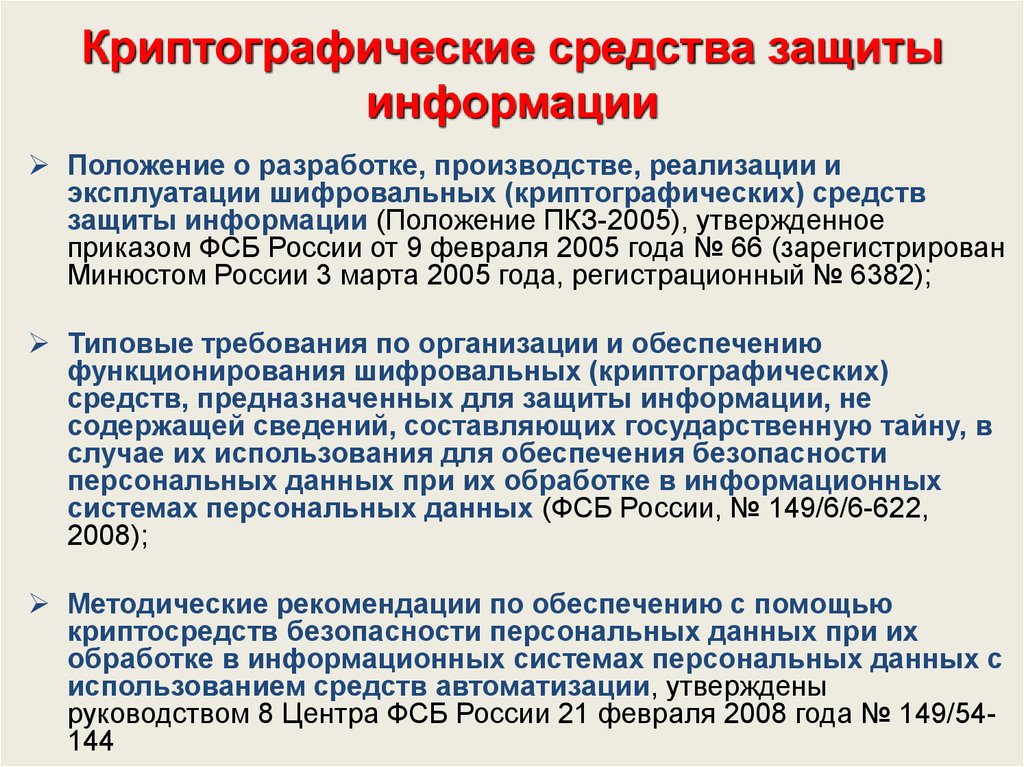

Регулятор устанавливает правила, испытательные лаборатории проверяют, выполняются ли требования к операциям, ключам и отсутствию влияния на эти процессы других процессов – вот так и появляются сертифицированные СКЗИ.

Алгоритмы электронной подписи

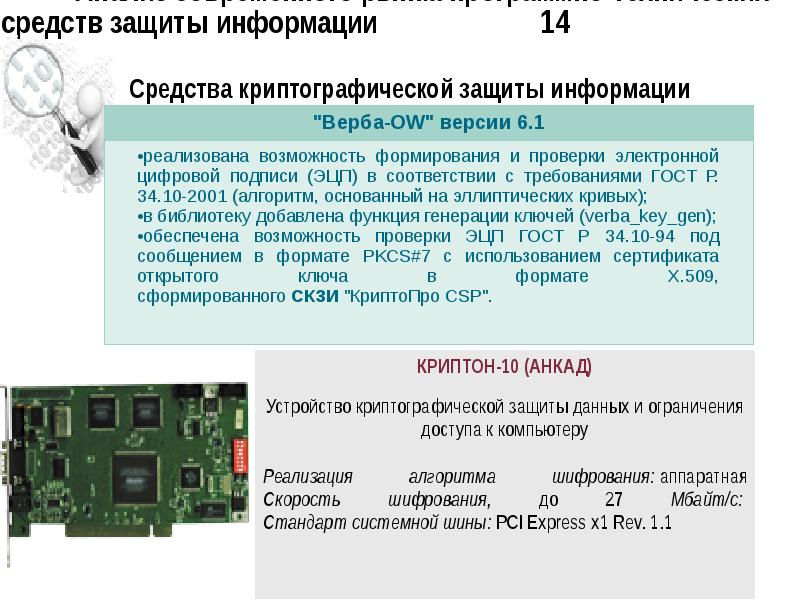

- Full Domain Hash (FDH) и Public Key Cryptography Standards (PKCS). Последнее представляет собой целую группу стандартных алгоритмов для различных ситуаций.

- DSA и ECDSA — стандарты создания электронной подписи в США.

- ГОСТ Р 34.10-2012 — стандарт создания ЭП в РФ. Данный стандарт заменил собой ГОСТ Р 34.10-2001, действие которого официально прекратилось после 31 декабря 2017 года.

- Евразийский союз пользуется стандартами, полностью аналогичными российским.

- СТБ 34.101.45-2013 — белорусский стандарт для цифровой электронной подписи.

- ДСТУ 4145-2002 — стандарт создания электронной подписи в Украине и множество других.

Стоит также отметить, что алгоритмы создания ЭП имеют различные назначения и цели:

- Групповая электронная подпись.

- Одноразовая цифровая подпись.

- Доверенная ЭП.

- Квалифицированная и неквалифицированная подпись и пр.

Область использования электронной подписи

В таблице ниже рассмотрены сферы применения ЭП.

Активнее всего технологии ЭП применяются в обмене документами. Во внутреннем документообороте ЭП выступает в роли утверждения документов, то есть как личная подпись или печать. В случае внешнего документооборота наличие ЭП критично, так как является юридическим подтверждением. Стоит также отметить, что документы, подписанные ЭП, способны храниться бесконечно долго и не утрачивать своей юридической значимости из-за таких факторов, как стирающиеся подписи, испорченная бумага и т. д.

Отчетность перед контролирующими органами — это еще одна сфера, в которой наращивается электронный документооборот. Многие компании и организации уже оценили удобство работы в таком формате.

По закону Российской Федерации каждый гражданин вправе пользоваться ЭП при использовании госуслуг (например, подписание электронного заявления для органов власти).

Онлайн-торги — еще одна интересная сфера, в которой активно применяется электронная подпись. Она является подтверждением того факта, что в торгах участвует реальный человек и его предложения могут рассматриваться как достоверные. Также важным является то, что любой заключенный контракт при помощи ЭП приобретает юридическую силу.

Для чего нужна карта

Оформление карт СКЗИ предполагаются не для всех водителей, а только для определенных категорий лиц.

Оформление карт СКЗИ предполагаются не для всех водителей, а только для определенных категорий лиц.

Кому необходима карта следующим лицам:

- Если водители имеют категории: С, D, Е. По сроку они действительные.

- При соответствующей возрастной категории водителя.

- Когда ранее выданной карты не существует, той срок действия, которой истек.

- Для проживающих на территории РФ не менее 185 дней.

Если водитель занимается перевозкой пассажиров или грузов, то требования к возрасту — необходимо учитывать.

Возрастная категория должна быть следующей:

- Для лиц, производящих перевозки на грузовиках, учитывая осуществление перевозок на автомобильных поездах. Вес по максимуму составляет 7,5 тонн, если водителю не менее 18 лет, и 21 тонн, если водителю не меньше 21 года.

- При перевозке пассажиров водителю должно быть не менее 21 года. Однако стажировка должна быть по таким категориям, как С, D, Е и как минимум один год.

О получении

Получить карту можно после обращения в определенную организацию с просьбой о ее выдаче. Для этого необходимо представить следующие документы:

- Удостоверение личности либо паспорт заявителя.

- Водительские права с неистекшим сроком.

- Фото, цвет — черно-белый, размер достаточно 3,5 см *4 см.

- Обращение, образец которого регламентирован.

- Обязательно подтверждение на осуществление обработки по личным данным заявителя.

Весь пакет бумаг предоставляется как написанный вручную, так и в файле на компьютере. Когда будет подготовлена карта, то забрать ее нужно будет лично, так как другим лицам ее передача не допускается. Посредством почтовой связи отправлять также нельзя, это распознается как нарушение.

Получить такой документ воможно зарегистрировавшись на зарегистрированном автотранса. Эта организация включает в себе список всех компаний, обеспечивающих изготовление

Немаловажно знать, чтобы все организации имели разрешение к установке специализированного прибора — тахографа. Но риски обращения в иные фирмы, которые нелегально занимаются изготовлением карт все же существуют

Поэтому предварительно стоит поинтересоваться на сайте Минтранса о факте их существования.

Главные аспекты

Блок СКЗИ — это компонент тахографа российского образца. Сам тахограф призван накапливать информацию о рейсах водителя и выгружать ее уполномоченным лицам.

Так, этот модуль шифрует данные и проверяет полномочия тех, кто хочет их получить. Устройство дешифрует эти данные, лишь если определяет, что запрашивающий имеет право знать их.

Для тех водителей, кто обязан ездить с тахографом российского образца (СКЗИ), существует и обязанность наличия в этом устройстве блока СКЗИ.

Его отсутствие означает ненадлежащее состояние самого прибора, что наказывается штрафом. При этом на вопрос, можно ли использовать данный тахограф на автомобиле, выезжающем за пределы России, будет безусловно отрицательным.

Основные понятия

Тахограф — это устройство на борту автомобиля, которое предназначено для того, чтобы осуществлять вычисление базовых параметров его движения.

В частности, прибор предназначен для определения дистанции, которую прошел автомобиль, времени, которое им было потрачено на дорогу, и скорости, которую он при этом развивал.

Помимо этого с использованием тахографа также происходит определение того, какова была длительность рабочего дня водителя и сколько времени он отдыхал.

При этом установлена необходимость подобного прибора лишь на транспортных средствах, которые управляются водителями, работающими в организациях по найму по ТК.

Если же данное ТС находится в собственности самого водителя, установка такого аппарата на него не обязательна. Тахографы российского образца поставляются с блоками СКЗИ.

Этот элемент конструкции представляет собой особую память снабжаемую энергией от собственного источника, в которой содержатся сведения, прошедшие шифрование с помощью специальной защитной программы.

Эта же программа осуществляет и дешифрование таких сведений. Сигналом, который побуждает ее выполнить операции шифровки и дешифровки, служит цифровая подпись, выдаваемая удостоверяющим центром.

При этом оговаривается, что с таким прибором нельзя покидать пределов России, в том числе нельзя выезжать и в другие страны Таможенного союза.

Поэтому автомобили, которым необходимо осуществлять подобные поездки, оснащаются тахографами с блоком ЕСТР (европейского образца).

Альтернативные названия блока СКЗИ — НКМ (то есть навигационный криптозащитный модуль) или криптопроцессор.

Каковы его функции

Блок СКЗИ для тахографа отечественного образца выполняет следующие функции:

| Верификация секретных ключей | Которые применяются пи передаче информации |

| Шифровка | Поступающих в устройство данных |

| Привязка этих данных | К местоположению транспортного средства в данный момент и к текущему времени |

| Оценка действительности цифровой подписи | Предъявляемой при запросе на получение доступа к сведениями |

Также блок СКЗИ обеспечивает безусловную сохранность нескольких видов информации, которую запрещается каким бы то ни было образом корректировать никакому лицу, включая мастерскую.

В частности к ней относятся:

- название компании, изготовившей тахограф;

- адрес этой компании;

- номер блока СКЗИ;

- дата, когда устройство было принято в эксплуатацию.

Законодательная база

Законодательная база в отношении использования тахографа включает:

- Трудовой кодекс РФ, в котором указывается, что тахографы нужны водителям, трудящимся по найму;

- Технический регламент Таможенного союза 018/2011 — О безопасности колесных транспортных средств;

- приказ Министерства транспорта №36 «Об утверждении требований к тахографам, устанавливаемым на транспортные средства…»;

- Кодекс об административных правонарушениях, которым определены наказания за отсутствие или ненадлежащее состояние тахографа.

Цель криптографии

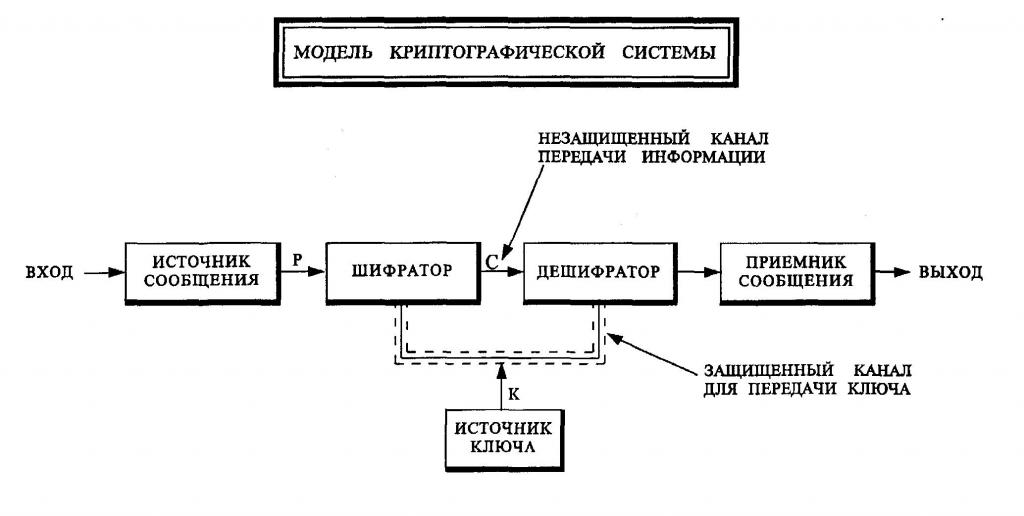

В отличие от традиционных способов тайнописи, криптография предполагает полную доступность канала передачи для злоумышленников и обеспечивает конфиденциальность и подлинность информации с помощью алгоритмов шифрования, делающих информацию недоступной для постороннего прочтения. Современная система криптографической защиты информации (СКЗИ) – это программно-аппаратный компьютерный комплекс, обеспечивающий защиту информации по следующим основным параметрам.

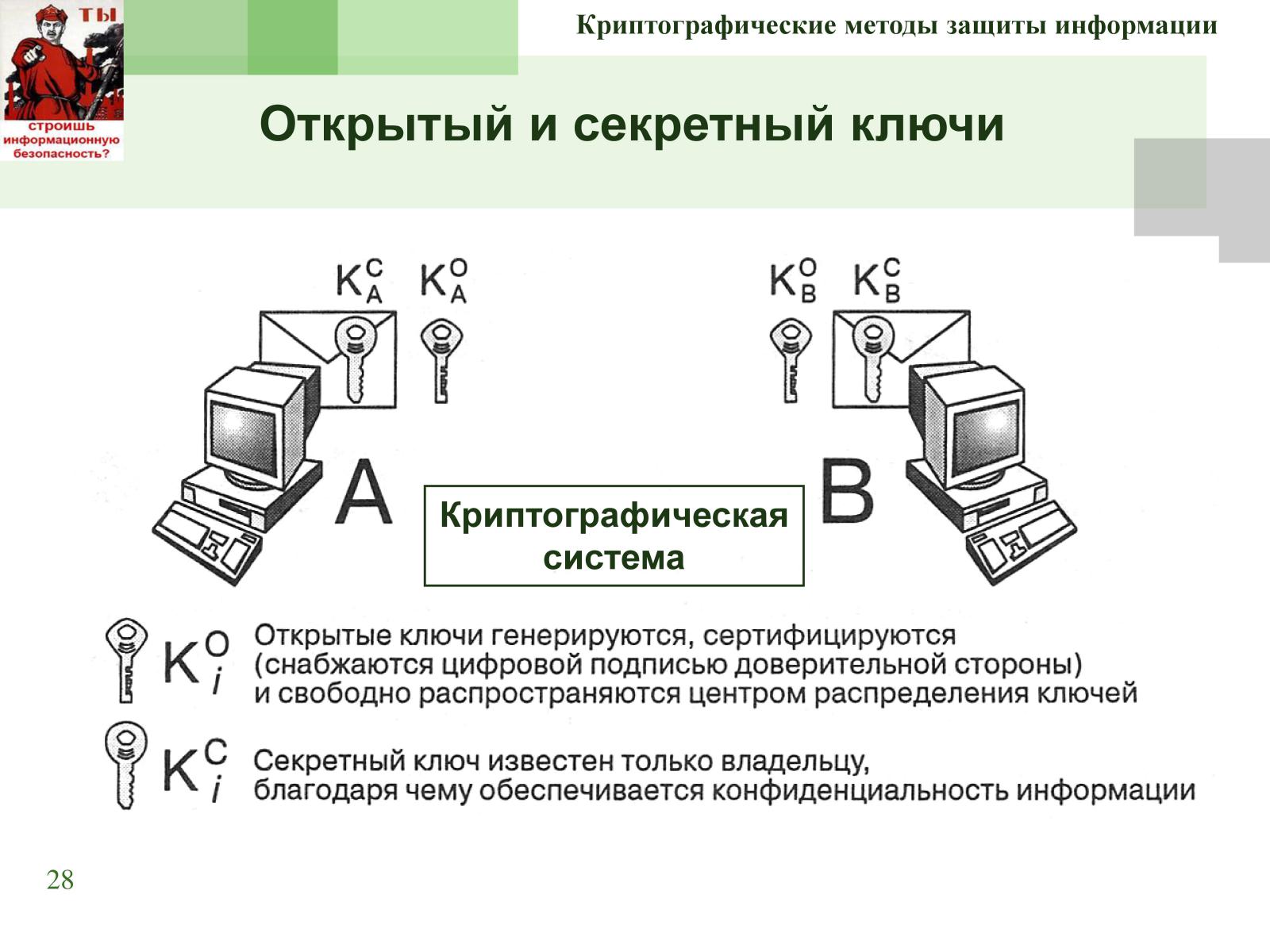

- Конфиденциальность – невозможность прочтения информации лицами, не имеющими соответствующих прав доступа. Главным компонентом обеспечения конфиденциальности в СКЗИ является ключ (key), представляющий собой уникальную буквенно-числовую комбинацию для доступа пользователя в определенный блок СКЗИ.

- Целостность – невозможность несанкционированных изменений, таких как редактирование и удаление информации. Для этого к исходной информации добавляется избыточность в виде проверочной комбинации, вычисляемой по криптографическому алгоритму и зависящая от ключа. Таким образом, без знания ключа добавление или изменение информации становится невозможным.

- Аутентификация – подтверждение подлинности информации и сторон, ее отправляющих и получающих. Передаваемая по каналам связи информация должна быть однозначно аутентифицирована по содержанию, времени создания и передачи, источнику и получателю. Следует помнить, что источником угроз может быть не только злоумышленник, но и стороны, участвующие в обмене информацией при недостаточном взаимном доверии. Для предотвращения подобных ситуации СКЗИ использует систему меток времени для невозможности повторной или обратной отсылки информации и изменения порядка ее следования.

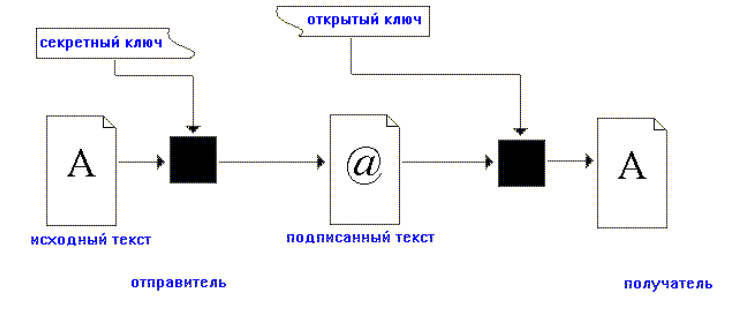

Авторство – подтверждение и невозможность отказа от действий, совершенных пользователем информации. Самым распространенным способом подтверждения подлинности является электронная цифровая подпись (ЭЦП). Система ЭЦП состоит из двух алгоритмов: для создания подписи и для ее проверки. При интенсивной работе с ЭКЦ рекомендуется использование программных удостоверяющих центров для создания и управления подписями. Такие центры могут быть реализованы как полностью независимое от внутренней структуры средство СКЗИ. Что это означает для организации? Это означает, что все операции с электронными подписями обрабатываются независимыми сертифицированными организациями и подделка авторства практически невозможна.

Когда приостанавливается действие

Если организационная структура изготовила и выдала документ, то у нее имеются полномочия в остановке действия. Для этого отводится время — период функционирования карты. Получается, что любая подделка или передача иному владельцу будут поводов для блокировки.

При применении карты иным лицом, то ее действие приостанавливается до выяснения обстоятельств. Если карта повреждена или использована несоответствующим образом, то владелец должен заявить об этих недоразумениях, чтобы документ быстро восстановили.

Чтобы восстановить карту следует вновь подать документы и подождать определенный срок.

Эксплуатировать документ тоже нужно по всем правилам. Прежде чем его включить в систему, стоит произвести идентификацию. Установку в слот слева — это первое действие. Если все делается верно, то изначально можно услышать щелчок.

В этом видео вы узнаете об особенностях карт СКЗИ для водителей:

Заметили ошибку? Выделите ее и нажмите Ctrl+Enter, чтобы сообщить нам.

Атака Грунтовича

Конкретные условия реализации указанной атаки рассмотрим (в весьма упрощенном варианте) на примере подписи по схеме Эль-Гамаля. Вера в стойкость этой схемы основана на (гипотетической) сложности задачи дискретного логарифмирования, но здесь атаке подвергается вовсе не задача дискретной математики.

СКЗИ должны быть аппаратными. Они должны содержать физический ДСЧ нужного качества и обеспечивать неизвлекаемость не только ключа подписи, но и других криптографических элементов, влияющих на стойкость алгоритмов.

Введем следующие обозначения:

H – криптографическая хэш-функция; Zn – множество чисел {0,1, …, n — 1}, n – натуральное число; a (mod p) – остаток от деления целого числа a на натуральное число p.

Для схемы формирования подписи Эль-Гамаля:

- фиксируется простое число p достаточной разрядности и g – примитивный элемент mod p;

- личным ключом подписи является любое число x из Zp.

Вычисление подписи сообщения m:

- вычисляется хэш-код h = H(m);

- выбирается случайное число k, взаимно простое с p — 1: 1 < k < p — 1;

- вычисляется r = gk(mod p);

- вычисляется s = k-1(h — xr) (mod p — 1);

- подписью является пара c = (r, s).

Теперь рассмотрим, что нужно делать злоумышленнику для реализации атаки. Он должен сгенерировать хэш-коды:

h1 = H(m1), h2 = H(m2)

и совпадающие подписи с одинаковым случайным числом k:

s = k-1(h1 — x1r)(mod p — 1) и s = k-1(h2 — x2r)(mod p — 1).

А это значит, что:

h1 — x1r (mod p — 1) = h2 — x2r(mod p — 1).

Некоторые особенности, на которые следует обращать внимание при применении СКЗИ.1. Если в документации на СКЗИ указано, в какой ОС оно может использоваться, то использовать его в этой системе и нужно

Иначе даже если СКЗИ будет работать, то вам придется еще провести исследования на правильность встраивания известной СКЗИ в новую среду. Это несложно (относительно) для аппаратных СКЗИ, но довольно сложно для программных.2. Если в аппаратном СКЗИ отсутствует проверенный ДСЧ и отсутствуют проверенные средства самотестирования (а иначе и не может быть в СКЗИ, выполненных на универсальных смарт-карточных микросхемах), то обратите внимание на документы по встраиванию и эксплуатации. Так как энтропия откуда-то должна добавляться, а тестирование должно производиться, может оказаться, что это СКЗИ можно использовать автономно совсем недолго, например два-три дня. Это не всегда удобно.3. Если вам предлагают любой токен и говорят, что он сертифицирован по классу КС2 и выше, – не верьте. Скорее всего, в документации есть требование использовать этот токен в среде, защищенной электронным замком. Без этого класс не будет выше КС1.

Как видно, при выборе ключей x1 и x2, таких, что выполняется вышеприведенное условие, подписи совпадают, несмотря на то что подписываемые сообщения разные! Заметим, что для расчета x2 по известному x1 требуемые вычисления минимальны по сравнению с субэкспоненциальной задачей дискретного логарифмирования.

Тем не менее не все так страшно. Дело в том, что полученные результаты никак не дискредитируют собственно криптостойкость ЭП. Они показывают возможную уязвимость при неправильном применении механизмов ЭП.

Этот пример наглядно демонстрирует уязвимости, возникающие при неправильной реализации СКЗИ. Описанная атака возможна в том случае, если пользователь знает свой ключ подписи и может узнать случайное число.

Существует радикальный способ борьбы с атаками такого рода – для этого всего лишь необходимо иметь устройство, в котором:

- генерируется ключ подписи;

- вычисляется ключ проверки подписи;

- открытый ключ экспортируется, в том числе для сертификации в удостоверяющем центре;

- ключ подписи применяется для выработки ЭП только внутри устройства, его экспорт невозможен! В последнее время такие устройства называют устройствами с неизвлекаемым ключом;

- случайное число никогда не появляется в среде компьютера, оно генерируется и уничтожается после применения внутри устройства.

Вот отсюда понятно, что более надежным является вариант СЭП и СКЗИ, выполненных в виде аппаратуры. В этом случае может быть обеспечено достаточное качество ДСЧ и надежность хранения ключа подписи.

Шифрование и электронная подпись

Гамма должна обладать следующими свойствами:

- быть действительно случайной, то есть формироваться за счет физических, аналоговых, а не цифровых процессов;

- совпадать по размеру с заданным открытым текстом или превышать его;

- применяться для каждого сообщения только один раз, и затем уничтожаться.

Такой шифр называется шифром Вернама – и это единственный шифр, который обладает абсолютной криптографической стойкостью. Доказывать сейчас его стойкость нет необходимости, так как это сделал К. Шеннон еще в 1945 г.

Большая длина гаммы, формирование ее на основе физических процессов и гарантированное уничтожение – вот условия стойкости шифра.

Шифрование необходимо для того, чтобы доступ к информации имели только те, кому можно. ЭП применяется для того, чтобы зафиксировать волеизъявление человека. И если СКЗИ должны правильно в проверенной среде выполнять криптографические преобразования, то для электронной подписи этого недостаточно. Нужно принять все меры, обеспечивающие фиксацию именно свободного волеизъявления человека. На это направлен ФЗ-63, именно поэтому одним из важнейших его требований является требование правильности визуализации того документа, который подписывает человек. Таким образом, в отличие от СКЗИ для квалифицированных СЭП добавляются проверки средств визуализации. Конечно, выполняются и все необходимые проверки криптографических алгоритмов.

Анализируя ту или иную схему ЭП, обычно ставят вопрос так: «Можно ли быстро подобрать два различных (осмысленных) сообщения, которые будут иметь одинаковые ЭП». Ответ здесь обычно отрицательный. Если используется хорошая хэш-функция, для которой не найден эффективный механизм поиска коллизий, такая атака практически всегда обречена на провал. Михаил Грунтович (см. стр. 48) поставил вопрос по-другому: «Можно ли, имея два сообщения, подобрать ключи подписи так, чтобы ЭП совпадали?». И оказалось, что сделать это чрезвычайно просто!

Обязательные требования к системе ИБ безналичных платежей

- внедрение передовых практик по управлению IT и инфраструктурой;

- создание комплексной системы защиты информации.

|

Защита персональных данных. Основание – в платежных документах есть персональные данные (Ф.И.О. плательщика / получателя, его адрес, реквизиты документа, удостоверяющего личность) |

|

| Федеральный закон «О персональных данных» от 27.07.2006 № 152-ФЗ | КоАП РФ Статья 13.11, КоАП РФ Статья 13.12 – до 75 тыс. руб. штраф.,УК РФ Статья 137 – до 2 лет лишения свободы |

| Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» | |

| Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» (Зарегистрировано в Минюсте России 14.05.2013 N 28375) | |

| Указание Банка России от 10 декабря 2015 г. № 3889-У «Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных” | |

|

Обеспечение защиты информации в национальной платежной системе. Основание – кредитная организация, выполняющая переводы денежных средств, является частью национальной платежной системы. |

|

| Федеральный закон «О национальной платежной системе» от 27.06.2011 № 161-ФЗ | |

| Постановление Правительства РФ от 13.06.2012 № 584 «Об утверждении Положения о защите информации в платежной системе» | |

| Положение Банка России от 9 июня 2012 г. N 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» | |

| Положение Банка России от 24 августа 2016 г. № 552-П «О требованиях к защите информации в платежной системе Банка России» | |

| Эксплуатационная документация на СКЗИ СКАД Сигнатура | |

| Обеспечение безопасности критической информационной инфраструктуры Российской Федерации. Основание – банк в силу п.8 ст. 2 ФЗ от 26.07.2017 № 187-ФЗ является субъектом критической информационной инфраструктуры |

|

| Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» | УК РФ Статья 274.1 – до 8 лет лишения свободы |

|

Постановление Правительства РФ от 08.02.2018 N 127 »Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений» |

|

| Приказ ФСТЭК России от 21.12.2017 N 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (Зарегистрировано в Минюсте России 22.02.2018 N 50118) | |

| Приказ ФСТЭК России от 06.12.2017 N 227 «Об утверждении Порядка ведения реестра значимых объектов критической информационной инфраструктуры Российской Федерации» (Зарегистрировано в Минюсте России 08.02.2018 N 49966) | |

| Указ Президента РФ от 22.12.2017 N 620 «О совершенствовании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации» | |

| Требования по защите информации, установленные договором об обмене электронными сообщениями при переводе денежных средств в рамках платежной системы Банка России. Основание – данный договор заключают все кредитные организации для электронного обмена платежными документами с Банком России. |

|

| Типовой договор обмена ЭС с приложениями. Документация на АРМ КБР, УТА (требования их использовании отражены в п.1. Приложения 3 к Договору) | п. 9.5.4 Договора – одностороннее расторжение договора по инициативе Банка России. |

- СТО БР ИББС. Стандарт и комплекс сопутствующих документов имеет силу только в случае его добровольного принятия кредитной организацией.

- PCI DSS. Стандарт будет действовать, только если в платежных документах передаются полные не маскированные номера платежных карт (PAN).

- Корпоративная политика информационной безопасности. Требования актуальны для больших банковских групп, где единая политика ИБ устанавливается в отношении всех банков группы и где каждый банк должен разрабатывать на ее базе внутренние документы.

АВЗ.1АВЗ.2Письмо Банка России от 24.03.2014 N 49-ТЗИС.17

Нативные библиотеки

OpenSSL-style

| Спецификация | OpenSSL API — один из де-факто стандартов для СПО |

| Платформы | Семейство Windows, GNU\Linux, OS X, iOS, Android |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO; TLS |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP, TSP |

| Механизмы ЭЦП | Нативный программный интерфейс, Си-style; |

| Механизмы аутентификации | клиентская аутентификация в рамках TLS собственные механизмы на базе ЭЦП случайных данных |

| Механизмы “гостирования” TLS | TLS с российской криптографией поддержан в библиотеке (в случае использования OpenSSL в качестве браузерного криптодвижка) TLS-прокси на базе OpenSSL (например, sTunnel) |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec (при использовании с библиотекой www.aleksey.com/xmlsec, в том числе ГОСТ), S/MIME |

| Интеграция с браузером | Через TLS-прокси Через проприетарные плагины В Chromium OpenSSL один из возможных криптодвижков |

| Интеграция со службой каталогов | OpenLDAP |

| Мобильные платформы | iOS, Android |

| Команднострочная утилита | Есть |

| Хранилища ключей | Файлы, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов Через PKCS#11 |

| Приложения | OpenVPN, Apache, sTunnel, Nginx, Postgre SQL, postfix, dovecot Проприетарные приложения |

| Интеграция с фреймворками | OpenSSL интегрирован в большое количество фреймворков (PHP, Python, .NET и др.), но ГОСТа нет. Требуется выпускать патчи к фреймворкам |

| Инсталляция | Программа установки, в целом не требуются права системного администратора Копирование Запуск использующих rкриптосредства приложений с FLASH-памяти USB-токена |

| Примеры (ГОСТ) | МагПро КриптоПакет ЛирССЛ OpenSSL (несерт.) OpenSSL + engine PKCS11_GOST + Рутокен ЭЦП |

- OpenSSL и его аналоги не поддерживается приложениями Microsoft;

- Необходимость патчить СПО, которое поддерживает OpenSSL, для включения ГОСТов.

- Кроссплатформенность;

- Использование в огромном количестве проектов, открытые исходники большей части проекта — выявление и устранение уязвимостей (как пример, недавнее выявление heartbleed);

- Распространяется копированием — можно делать приложения, не требующие инсталляции;

- Широкий охват приложений СПО, на базе которых можно делать защищенные сертифицированные продукты;

- Широкая интеграция в фреймворки, но при этом проблемы с ГОСТами.

PKCS#11

- Функции доступа к устройству;

- Функции записи/чтения произвольных данных;

- Функции работы с ключами (поиск, создание, удаление, импорт, экспорт);

- Функции работы с сертификатами (поиск, импорт, экспорт);

- Функции ЭЦП;

- Функции хэширования;

- Функции шифрования;

- Функции вычисления имитовставки;

- Функции выработки ключа согласования (Диффи-Хeллман);

- Функции экспорта/импорта сессионного ключа;

NSS

- Компания Лисси периодически публикует на своем сайте доступные для скачивания актуальные версии Mozilla Firefox и Mozilla Thunderbird, пересобранные с поддержкой российской криптографии. Кроме того, существует ряд продуктов этой компании, построенный на базе модифицированной библиотеки NSS — высокоуровневая библиотека NSSCryptoWrapper, плагин LCSignPlugin, десктопное приложение для ЭЦП под Android SignMaker-A.

Следует отметить, что модифицированный специалистами этой компании NSS позволяет использовать как программные PKCS#11-токены, так и аппаратные (Рутокен ЭЦП, eToken ГОСТ, JaCarta ГОСТ, MS_KEY). - Atoken — это open source проект компании R-Альфа. В рамках проекта создан программный PKCS#11-токен с российской криптографией и выложены патчи для определенной версии NSS и компонента Security Manаger, позволяющие использовать в продуктах Mozilla россиийскую криптографию (TLS, ЭЦП, PKI). Кроме того R-Альфа предлагает реализацию программного PKCS#11-токена с поддержкой сертифицированной библиотеки Агава-С под названием Агава-Про.

Основные алгоритмы шифрования данных

На сегодняшний день распространено немало сертификатов СКЗИ, ключи при шифровании используются различные – как симметричные, так и ассиметричные. И длина ключей достаточна для того, чтобы обеспечить необходимую криптографическую сложность.

Самые популярные алгоритмы, которые используются в криптозащите:

- Симметричный ключ – DES, AES, RC4, российский Р-28147.89.

- С хеш-функциями – например, SHA-1/2, MD4/5/6, Р-34.11.94.

- Асимметричный ключ – RSA.

Во многих странах имеются свои стандарты для шифровальных алгоритмов. Например, в Соединенных Штатах применяют модифицированное AES-шифрование, ключ может быть длиной от 128 до 256 бит.

В Российской Федерации существует свой алгоритм – Р-34.10.2001 и Р-28147.89, в котором применяется ключ размером 256 бит

Обратите внимание на то, что существуют элементы в национальных криптографических системах, которые запрещено экспортировать в другие страны. Вся деятельность, связанная с разработкой СКЗИ, нуждается в обязательном лицензировании

Документация сертифицированного продукта

-

Основные характеристики. В этом разделе указываются задачи, которые решает изделие. У криптопровайдера это, например, шифрование, вычисление имитовставки, хэширование, создание и проверка электронной подписи данных в областях памяти. У VPN-продукта – шифрование и имитозащита пакетов.

Также в этом пункте указывается конкретная версия (сборка, билд), которая прошла сертификацию. Например, для подключения к НКЦКИ используется ViPNet Coordinator HW1000 (маркетинговое название продукта), у которого сертифицирована версия 4.2.0-1958. - Среда функционирования. Речь идет об операционной системе, в которой работает СКЗИ. В некоторых случаях это не имеет принципиального значения для пользователя, например, если СКЗИ поставляется как готовый программно-аппаратный комплекс (тот же криптошлюз ViPNet Coordinator). Но если речь о криптопровайдере или VPN-клиенте, то знание перечня поддерживаемых ОС становится очень важным.

- Перечень исполнений и комплектность. В одном формуляре может быть указано несколько модификаций СКЗИ, эти модификации называются исполнениями. Они могут быть предназначены для разных задач, соответствовать разным классам защиты. Например, исполнение 1 – VPN-клиент класса КС1 для ОС Windows, исполнение 2 – VPN-клиент класса КС2 для ОС Windows, исполнение 3 – VPN-клиент класса КС1 для ОС Linux. Чаще всего исполнения СКЗИ могут иметь различные коммерческие названия. Комплект поставки СКЗИ представляет собой следующий набор: Формуляр, копия сертификата ФСБ России, дистрибутив, комплект документации. Также может быть указано дополнительное средство защиты от несанкционированного доступа (далее – НСД), например, для VPN-клиентов класса КС2 обычно используется аппаратно-программный модуль доверенной загрузки (АПМДЗ).

- Требования по размещению. Обычно требуется круглосуточная охрана, контроль периметра, пропускной режим с журналом учета, пожарная сигнализация. В большинстве случаев эксплуатация допускается только на территории Российской Федерации (экспортные СКЗИ – тема отдельной статьи).

- Административные меры безопасности. Эксплуатация должна сопровождаться следующими документами: журнал учета СКЗИ, ключей, эталонных дисков и т. п.

- Требования по защите от НСД. В разделе указываются требования к учетным записям администраторов, парольная политика (требования к паролям, регламент смены), периодичность контроля целостности, контроль вскрытия корпуса.

- Требования к установке. Очень важный пункт, содержит информацию о возможности установки обновлений ОС и стороннего ПО, настройкам BIOS.

- Требования по обращению с ключевыми документами. Обычно указываются поддерживаемые носители ключевой информации, способы формирования ключей, максимальный срок действия (как правило, 15 месяцев – для большинства случаев и три года – для токенов с неизвлекаемым ключом), способы и порядок смены, удаления, а также аннулирования.

- Требования к процедурам конфигурирования. Первоначальное конфигурирование обычно локальное, в дальнейшем возможно удаленное по защищенному каналу. К рабочему месту администратора могут быть предъявлены дополнительные требования по обеспечению безопасности – наличие только лицензионного ПО, защита от НСД и т. д.

- Требования к политике безопасности. Указываются как общие принципы формирования политики безопасности, например, «запрещено всё, что не разрешено», так и конкретные рекомендации для некоторых параметров, например, периодичность смены сессионного ключа – не реже одного раза в сутки.

- Порядок ввода в эксплуатацию. Небольшой чек-лист с этапами настройки: ознакомление с документацией, смена паролей, подключение, опломбирование, генерация ключей, формирование политики безопасности.

- Порядок вывода из эксплуатации. Обычно указано аннулирование ключевой информации и удаление СКЗИ.