Как понять, что я подцепил компьютерный вирус ?

Самые верные признаки наличия в системе вируса таковы:

- Компьютер работает медленнее обычного; сильно тормозит именно Проводник

- Компьютер “замерзает” или выключается (до радиатора охлаждения процессора просто не дотронуться и система охлаждения здесь не причём)

- Приложения работают «как-то не так», особенно заметно при запуске конкретной программы; жёсткий диск постоянно чем-то загружен – и светодиод обращения к винчестеру сигнализирует о том непрерывно

- Невозможно получить доступ к жёсткому и съёмным дискам

- Не работает принтер

- Странные ошибки, мешающие работе

- Изменённый вид диалоговых окон

- Ваш антивирус зависает или не работает должным образом

- Попытка установить антивирус заканчивается неудачей; портативные версии антивирусов выдают ошибку запуска

- На Рабочем столе появились незнакомые иконки и ярлыки

- Некоторые из программ вообще пропали

В следующий раз поговорим о том, как правильно выстроить защиту системы и рассмотрим вирусы поближе.

Немного теории[править]

Вирус — лишь одна из категорий ПО, которое всё вместе называется вредоносные программы, или просто зловреды (malware). Любой зловред — всего лишь программа, которая сама может копироваться как в пределах вашей системы, так и на другие компьютеры без вашего на то согласия.

Зловреды делят по механизмам распространения:

- Эксплойт (exploit

Нюк (nuke) — дестабилизация другого компьютера по сети. Сейчас это дикость, но в 90-е было.

) — программа или набор данных (ну или набор данных, исполняющийся как программа), эксплуатирующий уязвимость в другом ПО.

- Троянский конь (Trojan horse

Лжеантивирус (rogue antivirus) — зловред, маскирующийся под антивирус.

) — вредоносная программа, которую пользователь устанавливает самостоятельно.

- Вирус (virus) — распространяется в пределах компьютера, заражая файлы и носители.

- Червь (worm) — распространяется по сети.

…и по вредоносной нагрузке:

- Безвредный — таковой нет.

- Бот (bot) — делает то, что прикажет центр, обычно не во вред заражённому. Сеть компьютеров, заражённых ботом, называется ботнет.

- Загрузчик (downloader) — загружает из интернета другого зловреда.

- Распаковщик, дроппер (dropper) — содержит другую вредоносную программу и, получив управление, распаковывает её.

- Руткит (rootkit) — получает права на те функции системы, на которые прав прикладной программе иметь не положено.

- Вымогатель (ransomware) — шифрует данные и просит заплатить, чтобы расшифровали.

- Бэкдор (backdoor) — даёт доступ к компьютеру посторонним.

- Шпионская программа (spyware

Кейлогер (keylogger) — посылает набранное на клавиатуре.

) — посылает постороннему данные, которые знать не нужно.

- Майнер (miner) — генерирует «монеты» криптовалюты.

- …и другие.

Зловредами не являются, но часто распознаются антивирусами:

- Тестовая последовательность (например, EICAR-Test-File) — специальная безвредная строка, на которую антивирус обязан реагировать как на вирус. Служит для проверки сетевых антивирусов.

- Хакерская программа (hack tool) — взломщики программ и компьютеров, за которые в некоторых юрисдикциях могут посадить.

- Потенциально нежелательная программа (potentially unwanted application, PUA) — программа или библиотека, сама по себе вполне законная, однако ассоциирующаяся со зловредами. Обнаружение такой в необычных местах — повод насторожиться. К таким относятся открытые библиотеки перехвата клавиатуры, торрент-клиенты, программные маршрутизаторы, майнеры…

- Косвенные признаки зловредов — антивирус не видит в программе зловреда, однако видит нечто, что встречается чаще у зловредов, чем у настоящих программ, и по формулам теории вероятностей вызывает или не вызывает тревогу.

- Импорт подозрительных функций — программа может делать то, чем обычная прикладная не занимается.

- Самомодифицирующийся код — раньше часто использовался для увеличения быстродействия и получения более компактной программы. В современных системах выигрыша в быстродействии не даёт и даже наоборот — каждая модификация требует полного сброса кэша инструкций. А вот вирус должен уметь самомодифицироваться обязательно, иначе обнаружить и обезвредить его будет слишком легко.

- Обфускация — в код добавляются незначащие инструкции, чтобы программу было сложнее исследовать.

- Упаковщик — в современных реалиях, когда библиотеки и файлы данных намного превышают по размеру EXE-файл, упаковка программы бессмысленна и даже вредна (неупакованный EXE’шник может стать продолжением файла подкачки). А для зловреда упаковка — дополнительный способ не попасться антивирусу.

- Утёкшие сертификаты — программа подписана сертификатом, для которого известно, что его скрытый ключ утёк к посторонним.

Зловреды сейчас собирают как конструктор, и собственно вирус — это всего лишь носитель для зловредного функционала, средство доставки, позволяющее распространить зловредов на большое количество машин. Поэтому когда герой отправляет какую-то систему в нокаут, и говорит, что это он сделал с помощью вируса, а не эксплойта или руткита — полагается слегка усмехнуться. Если хакер загружает вирус непосредственно на один компьютер, и загрузка сопровождается строкой состояния — можно сметься во весь голос, этот хакер либо сам не знает, что такое вирус, либо любит забивать гвозди микроскопом.

Вирус вирусу — рознь!

За годы, прошедшие с момента появления первого компьютерного вируса, сформировались главные типы (виды) вредоносного программного обеспечения. Кратко остановлюсь на каждом из них.

Классификация компьютерных вирусов:

- Сетевой червь — вид «враждебного» ПО, который способен самостоятельно распространяться с помощью локальных или глобальных компьютерных сетей. Первым представителем является уже упомянутый Morris worm.

- Троянский конь, троян — вид компьютерного вируса, распространяемого (загружаемого в ПК) непосредственно человеком. В отличие от червя, троян не может самопроизвольно захватывать тот или иной компьютер. Первым «троянским конём» в 1989 году стал компьютерный вирус AIDS.

- Полиморфный компьютерный вирус — вредоносное ПО, имеющее повышенный уровень защиты от обнаружения его антивирусными программами. Другими словами, это компьютерный вирус, созданный при помощи особой техники программирования, позволяющей ему дольше оставаться необнаруженным. Первым полиморфным вирусом был Chameleon (1990).

- Стелс-вирус — компьютерный вирус, способный частично или полностью скрывать своё присутствие в месте загрузки и активации. Фактически, это вирус-невидимка, ключевым отличием которого от полиморфного вируса является способ маскировки. Механизм сокрытия присутствия стелс-вируса заключается в перехвате им обращений к операционной системе со стороны антивирусного ПО. Прародителем этой группы компьютерных вирусов принято считать Frodo (1990).

Где встречается[править]

Киноправить

- Терминатор 3

Правда, вирус оказался «делом рук» самой системы «Скайнет».

— некий вирус оказался настолько крут, что даже проник в специально созданную против него антивирусную систему «Скайнет», с чего и началось восстание машин.

- Крепкий орешек 4 — здесь вирус способен взрывать заражённый компьютер.

- Правда взрывается компьютер благодаря заложенной в блок С4. Зачем, в таком случае, нужен вирус — непонятно.

- День независимости

По поводу того, что вирус каким-то образом работает на инопланетной операционной системе — в расширенной версии был обоснуй, что якобы у инопланетян позаимствовали код для MacOS. Немножко логики в сюжетный ход добавляет, но всех вопросов не снимает.

— вирусы, написанные за пару дней, отрубают защитные поля всех кораблей инопланетян, будучи залиты фиг знает куда на их главном корабле

- Превосходство — аналогично, но теперь от мощи компьютерного вируса не может устоять ИИ!

- «Вирус» — люди считают инопланетную энергетическую форму жизни компьютерным вирусом, она их — многоклеточным аналогом биологического вируса.

- «Взломать блоггеров» — вирус не только берет компьютеры и гаджеты персонажей под контроль, но даже засасывает их на рабочий стол главной героини и угрожает отформатировать.

Телесериалыправить

- «В поле зрения» — опять-таки компьютерные вирусы уничтожают ИИ. Теперь сразу двух.

- «Kamen Rider Ex-Aid» — компьютерный вирус, самозародившийся (!) в результате «Проблемы 2000-го года», годы спустя стал заражать обычных людей, превратившись в вирус обычный.

- «Псифактор: Хроники паранормальных явлений» — компьютерный вирус делает системы уязвимыми к «проблеме 2000», заражает людей через сканер сетчатки и вызывает разрушение структур головного мозга, а в конце

Мультсериалыправить

- «Повторная загрузка»: тёмный властелин Мегабайт и компьютерная ведьма Гексадецимал (а также плод их слияния Гигабайт) — разумные компьютерные вирусы. Там же: лиловокожая девушка-вирус Деймон.

- Team galaxy: компьютерный вирус, похожий на монстра с колючей головой. Время от времени эта зараза устраивает героям восстание машин. На самом деле — взбунтовавшееся супероружие.

- Человек паук (1994) «А сейчас мы ведем вирус…» «лицо превратилось в преступника и говорит: „Все данные стерты вирусом под кодом домовой, домовой“» — Ой, я такой проказник

- «Невероятные приключения Джонни Квеста»: Доктор Джеремайя Серд внедрил в «Квест Уорлд» некий спящий вирус, который проявился в виде идеальных виртуальных двойников Джонни и Джесси в программе «МегаКвест».

Комиксыправить

- А. Зарецкий, А. Труханов, М. Зарецкая «Энциклопедия профессора Фортрана» (1991 г.) В статье про компьютерные вирусы. После того, как Воробей заразил компьютер, в нем завелся монстрик со шваброй. Правда, если учесть год написания и целевую аудиторию, то пример вполне неплохой. Т. е. обычные советские/российские школьники должны были узнать, что существуют вредоносные программы.

- «Вирус» — китайское научно-исследовательское судно приняло из космоса двоичный код, который оказался агрессивным искусственным интеллектом, заразившим компьютерные системы судна и разобравшим экипаж на запчасти. Слоган комикса: «Не бойтесь подцепить этот вирус! Он сам вас подцепит!».

Видеоигрыправить

Tron 2.0 — вирус здесь представляйся как какое-то зомбиподобное заражение, с которым сражаются доблестные программы безопасности. К сожалению, Джетс тоже иногда принимают за вирус. Да и сам вирус оказывается неправильно оцифрованным агентом злобной корпорации fCon.

История[править]

Хотя идея самораспространяющихся программ возникла ещё на заре компьютерной эры, до середины 80-х вирусы если и существовали, то в единичных экземплярах. Слишком у них были ограниченные возможности для распространения: на мейнфреймах и суперкомпьютерах никто не стал бы запускать что попало, а у персоналки была волшебная кнопка «Reset», по нажатии которой очищалась вся память без остатка. Ну или если не было — достаточно было его выключить и включить.

Но всё изменилось с появлением IBM PC/XT — первого массового персонального компьютера с жёстким диском в базовой комплектации. Теперь всегда можно прописаться в автозагрузку, или тупо внутрь какого-нибудь компонента системы и стартовать при включении компьютера, попутно расселяясь на вставляемые в него дискеты. Следом подтянулись электронная почта и интернет — можно мгновенно преодолевать огромные расстояния и заражать всё больше и больше компьютеров. Плюс всё снижающийся порог вхождения приводил ко всё снижающейся (в среднем по больнице) компетенции пользователей, которые с радостью запускали сомнительные файлики, которые им присылали по почте.

Дальше возникла вирусная паника: люди стали так бояться вирусов, что стали на их действие сваливать любую непонятную активность в компьютере. В 1995 году Билл Гейтс уверял всех, что в Шиндовс95 вирусов не будет. А через пару лет прогремел знаменитый чернобыльский вирус, который окирпичил немало компьютеров по всему миру. А оно и понятно: защиты системных файлов в 95 винде считай не было никакой, защита памяти тоже хромала на обе ноги — половина программ тех лет имела уязвимость типа «переполнение буфера», когда любой безобидный файлик мог внезапно оказаться зловредом. А уж о знаменитом автозапуске флешек на WinXP, в результате которого каждая флешка в 2000—2010-х годах обязательно содержала какой-нибудь вирус, я думаю знают даже самые юные читатели.

С тех пор конечно много воды утекло, но проблема вирусов никуда не делась. Правда теперь это больше — серьёзный бизнес, в котором замешаны мафия, спецслужбы разных стран и прочие приятные люди. Может быть и на твоём компьютере сейчас сидит пара-тройка зловредов, и антивирус — не гарантия.

Классификация

Ныне существует немало разновидностей вирусов, различающихся по основному способу распространения и функциональности. Если изначально вирусы распространялись на дискетах и других носителях, то сейчас доминируют вирусы, распространяющиеся через локальные и глобальные (Интернет) сети. Растёт и функциональность вирусов, которую они перенимают от других видов программ.

В настоящее время не существует единой системы классификации и именования вирусов (хотя попытка создать стандарт была предпринята на встрече CARO в 1991 году). Принято разделять вирусы:

- по поражаемым объектам (файловые вирусы, загрузочные вирусы, сценарные вирусы, макровирусы, вирусы, поражающие исходный код);

- файловые вирусы делят по механизму заражения: паразитирующие добавляют себя в исполняемый файл, перезаписывающие невосстановимо портят заражённый файл, «спутники» идут отдельным файлом.

- по поражаемым операционным системам и платформам (DOS, Windows, Unix, Linux, Android);

- по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы, руткиты);

- по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, сценарный язык и др.);

- по дополнительной вредоносной функциональности (бэкдоры, кейлоггеры, шпионы, ботнеты и др.).

Криминализация

Создателю вируса Scores, нанесшего в 1988 ущерб пользователям компьютеров Macintosh, не было предъявлено обвинений, поскольку его действия не подпадали под имеющийся на тот момент в США закон Computer Fraud and Abuse Act либо другие законы. Этот случай привёл к разработке одного из первых законов, имеющих отношение к компьютерным вирусам: Computer Virus Eradication Act (1988). Сходным образом создатель самого разрушительного вируса ILOVEYOU в 2000 году избежал наказания из-за отсутствия на Филиппинах соответствующих ситуации законов.

Создание и распространение вредоносных программ (в том числе вирусов) преследуется в некоторых странах как отдельный вид правонарушений: в России согласно Уголовному кодексу РФ (), в США согласно Computer Fraud and Abuse Act, в Японии. Во многих странах, однако, создание вирусов само по себе не является преступлением, и нанесенный ими вред подпадает под более общие законы о компьютерных правонарушениях.

Трояны

Что касается троянов, то они, в отличие от тех же «червей», не могут распространяться самостоятельно. Эти вирусы попадают на компьютер вследствие определенных действий самих пользователей. К примеру, вы можете установить легальную и безвредную на первый взгляд программу, но под ее видом будет скрываться вредоносное ПО.

Заразив компьютер, троян начинает выполнять всяческие несанкционированные действия. Так, он может собирать информацию, в том числе и пароли, или же просто использовать ресурсы системы для каких-либо неблаговидных целей.

Первым представителем данного типа вирусов считается AIDS, бушевавший в 1989 году. Тогда он распространялся на дискетах, подменял собой файл AUTOEXEC.BAT и начинал подсчитывать количество загрузок системы. Как только это число достигало 90, троян шифровал имена всех файлов на диске C, что делало невозможным использование ОС. Человеку, соответственно, предлагалось заплатить за то, чтобы вновь получить доступ к своей информации.

«Черви»

Эти вредоносные программы отличаются возможностью самостоятельного распространения. Для этого они используют уязвимость приложений, поражая их как через локальные, так и через глобальные сети (Интернет). Теоретически «червь» может заразить все существующие в мире компьютеры за 15 минут, но, к счастью, в реальности это невозможно.

Первым и одним из самых известных представителей данного типа вирусов является так называемый Morris worm. Он был создан в 1988 году и в кратчайшие сроки успел заразить около 6200 компьютеров, что тогда соответствовало примерно 10% всех ПК, подключенных к Интернету.

От теории к практике

Вдохновившись трудами Джона фон Неймана, сотрудники Bell Laboratories решили испытать его теории на практике. Они создали игру для компьютеров IBM 7090. Проект получил название Darwin.

Суть этой игрушки заключалась в том, что некоторое количество ассемблерных программ (они были названы организмами) помещалось в память компьютера. При этом организмы были примерно поровну разделены между двумя игроками. Затем программы начинали процесс самокопирования, поглощая как дисковое пространство, так и вражеские организмы. Соответственно, победителем считался тот игрок, чьи «подопечные» полностью поглощали всю отведенную память, уничтожая при этом организмы оппонента.

Как видите, механизм работы Darwin весьма схож с современными вредоносными программами. Даже несмотря на то что игра фактически не влияла на какие-либо функции компьютера, именно она считается прототипом всех вирусов.

Противодействие обнаружению

Во времена MS-DOS были распространены стелс-вирусы, перехватывающие прерывания для обращения к операционной системе. Вирус таким образом мог скрывать свои файлы из дерева каталогов или подставлять вместо заражённого файла исходную копию.

С широким распространением антивирусных сканеров, проверяющих перед запуском любой код на наличие сигнатур или выполнение подозрительных действий, этой технологии стало недостаточно

Скрытие вируса из списка процессов или дерева каталогов для того, чтобы не привлекать лишнее внимание пользователя, является базовым приёмом, однако для борьбы с антивирусами требуются более изощрённые методы. Для противодействия сканированию на наличие сигнатур применяется шифрование кода и полиморфизм

Эти техники часто применяются вместе, поскольку для расшифрования зашифрованной части вируса необходимо оставлять расшифровщик незашифрованным, что позволяет обнаруживать его по сигнатуре. Поэтому для изменения расшифровщика применяют полиморфизм — модификацию последовательности команд, не изменяющую выполняемых действий. Это возможно благодаря весьма разнообразной и гибкой системе команд процессоров Intel, в которой одно и то же элементарное действие, например сложение двух чисел, может быть выполнено несколькими последовательностями команд.

Также применяется перемешивание кода, когда отдельные команды случайным образом разупорядочиваются и соединяются безусловными переходами. Передовым фронтом вирусных технологий считается метаморфизм, который часто путают с полиморфизмом. Расшифровщик полиморфного вируса относительно прост, его функция — расшифровать основное тело вируса после внедрения, то есть после того, как его код будет проверен антивирусом и запущен. Он не содержит самого полиморфного движка, который находится в зашифрованной части вируса и генерирует расшифровщик. В отличие от этого, метаморфный вирус может вообще не применять шифрование, поскольку сам при каждой репликации переписывает весь свой код.

Как компьютерный вирус работает ?

Здесь инструментарий вредоносов чрезвычайно широк. Некоторые живут пока работает родительское приложение, некоторым лишь стоит оказаться на вашем компьютере, и они полностью захватывают над ним власть, продолжая инфицирование сети, к которой компьютер подключен. Некоторые созданы лишь для того, чтобы испортить настроение пользователю, перегружая процессор и в итоге просто выключая компьютер. Так, пользователи часто страдают от отказа системы из-за поддельной или заражённой системной службы svchost.

Можно выделить несколько фаз работы антивируса:

Стадия инфицирования. Вирус дублирует самого себя, прикрепляясь к некоему исполнительному файлу .exe системы. Ему не обязательно изменять код программы (он этого часто и не умеет – к чему такие сложности?). Задача закрепиться в точке входа, чтобы при следующем запуске программы запускался сначала вирус, а потом и сама программа:

Фаза атаки. Здесь происходят либо:

- Активация пользователем (запуск программы)

- Срабатывание заложенного триггера (например, некое число или время)

- Размножение и начало активной деятельности (удаляются файлы и замедляется работа системы в текущей сессии – так происходит, если вирус выполнил запрограммированную задачу)

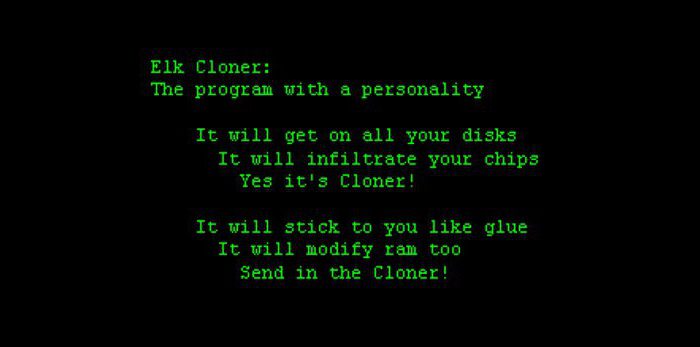

Elk Cloner

С наступлением 1980-х годов началась эра развития персональных компьютеров, а также дискет в качестве носителей информации. Это то самое время, когда появился первый компьютерный вирус. Так, 15-летний школьник Ричард Скрента разработал в 1981 году программу для Apple II, способную поражать операционную систему DOS, загружающуюся с дискеты

Вирус получил название Elk Cloner и, что очень важно, он мог копировать себя на «здоровые» носители, путешествуя таким образом с одного компьютера на другой

В принципе, программа не сильно вредила ПК. Вирус для Apple II лишь выводил на экран компьютера сообщение. Написано оно было в стихотворной форме. Однако Elk Cloner был для пользователей неприятной неожиданностью. Ведь ни с чем подобным они до этого не сталкивались. Кроме того, программе удалось заразить немало компьютеров, что по меркам того времени вполне сошло за первую вирусную эпидемию.

История названия

Начать стоит с того, почему вообще вирусы были названы именно так, а не как-либо иначе. Ведь можно же было придумать название, больше связанное с компьютерной тематикой. А все дело в том, что эти программы очень схожи по способу своего распространения с биологическими вирусами. Как одни, так и другие постоянно репродуцируют себя, постепенно захватывая все новые и новые участки организма. Более того, и компьютерные, и биологические вирусы не ограничиваются одним носителем, а постоянно заражают все большее количество жертв.

К сожалению, точно неизвестно, кто является автором этого устоявшегося термина. Правда, многие эксперты утверждают, что словосочетание «компьютерный вирус» первым употребил писатель-фантаст Грегори Бенфорд. В его произведении «Человек в шрамах», написанном в 1970 году, именно вирусом называется программа, наносящая вред компьютерам.

Профилактика и лечение

В настоящий момент существует множество антивирусных программ, используемых для предотвращения попадания вирусов в ПК. Однако нет гарантии, что они смогут справиться с новейшими разработками

Поэтому следует придерживаться некоторых мер предосторожности, в частности:

Не работать под привилегированными учётными записями без крайней необходимости (учётная запись администратора в Windows).

Не запускать незнакомые программы из сомнительных источников.

Стараться блокировать возможность несанкционированного изменения системных файлов.

Отключать потенциально опасную функциональность системы (например, autorun-носителей в MS Windows, сокрытие файлов, их расширений и пр.).

Не заходить на подозрительные сайты, обращать внимание на адрес в адресной строке обозревателя.

Пользоваться только доверенными дистрибутивами.

Постоянно делать резервные копии важных данных, желательно на носители, которые не стираются (например, BD-R) и иметь образ системы со всеми настройками для быстрого развёртывания.

Выполнять регулярные обновления часто используемых программ, особенно тех, которые обеспечивают безопасность системы.

Стадии жизни вируса

- из готового шаблона или “ручками”, а также с помощью специальных KIT-ов прописывается код-тело вируса

- вирус дублируется на начальной стадии с течение некоторого времени на конкретных машинах жертвы, после этого инжектируется в сеть

- благодаря расхлябанности пользователей вирус получает распространение по сети, непрерывно заполняя незащищённые машины

- антивирусные программы отдельно друг от друга начинают распознавать вирус как вредоносное ПО и заносят данные по вирусу в свою БД

- благодаря своевременному обновлению антивирусного ПО, скорость распространения вируса снижается, инфицируемые машины избавляются от вредоносного кода и деятельность вируса сходит до минимума

Классификация файловых вирусов по способу заражения Править

- Перезаписывающие вирусы

- Вирусы данного типа записывают своё тело вместо кода программы, не изменяя названия исполняемого файла, вследствие чего исходная программа перестаёт запускаться. При запуске программы выполняется код вируса, а не сама программа.

- Вирусы-компаньоны

- Компаньон-вирусы, как и перезаписывающие вирусы, создают свою копию на месте заражаемой программы, но в отличие от перезаписываемых не уничтожают оригинальный файл, а переименовывают или перемещают его. При запуске программы вначале выполняется код вируса, а затем управление передаётся оригинальной программе.

- Возможно существование и других типов вирусов-компаньонов, использующих иные оригинальные идеи или особенности других операционных систем. Например, PATH-компаньоны, которые размещают свои копии в основном каталоге Windows, используя тот факт, что этот каталог является первым в списке PATH, и файлы для запуска Windows, в первую очередь, будет искать именно в нём. Данными способом самозапуска пользуются также многие компьютерные черви и троянские программы.

- Файловые черви

- Файловые черви создают собственные копии с привлекательными для пользователя названиями (например, Game.exe, install.exe и др.) в надежде на то, что пользователь их запустит.

- Вирусы-звенья

- Как и компаньон-вирусы, не изменяют код программы, а заставляют операционную систему выполнить собственный код, изменяя адрес местоположения на диске заражённой программы, на собственный адрес. После выполнения кода вируса управление обычно передаётся вызываемой пользователем программе.

- Паразитические вирусы

- Паразитические вирусы— это файловые вирусы, изменяющие содержимое файла, добавляя в него свой код. При этом заражённая программа сохраняет полную или частичную работоспособность. Код может внедряться в начало, середину или конец программы. Код вируса выполняется перед, после или вместе с программой, в зависимости от места внедрения вируса в программу.

- Вирусы, поражающие исходный код программ

Каким бывает компьютерный вирус ?

Также как и вирус биологический, компьютерный вирус способен причинить компьютеру серьёзный ущерб. Вирус – это инфекция, которую система может «подхватить» несколькими способами. Его отличие от прочих зловредов (с технической точки зрения) – способность размножаться, от компьютера к компьютеру. Так что формально вирус – лишь капля в море вредоносного программного обеспечения. Но в числе прочего, самыми распространёнными угрозами в сети можно считать:

Почтовый вирус. Этот компьютерный вирус закрепляется хакером за электронным письмом, пересылаемым жертвам. Скорее всего, вирус, по аналогии с биологическим собратом, будет размножаться и рассылать самого себя по адресам, которые указаны в вашей адресной книге. Ваши друзья открывают письмо, полученное с вашего адреса, и проблемы начинают нарастать словно ком снега. Некоторые вирусы способны запускаться даже если вы не просматриваете вложенные файлы.

Троян. На манер знаменитого троянского коня. Это не компьютерный вирус как таковой. Как и мифологический прообраз, троян выдаёт себя за нечто, вам крайне нужное, таковым, как вы уже догадались, совсем не являясь. Но запустившись также выполняет самый обширный спектр задач вплоть до полного затирания всех данных на винчестере. Сам размножаться троян не способен.

Червь. Определённый тип программного обеспечения (в России не менее известный как «малварь» – от англ. malware ), которые используют бреши в программном обеспечении и сетях также служа различным целям. Обычно червь сканирует определённую сеть на наличие компьютеров с определённой брешью в защите, затем копирует самого себя, устанавливаясь в систему, и так продолжается бесконечно.

Дмитрий Брекоткин

Родился 28 марта 1970 года в Екатеринбург. Обучался в УГТУ по специальности обработка цветных металлов и параллельно играл в КВН за институтскую команду. Учёбу в институте пришлось прервать из-за отчисления и занялся карьерой актёра и телеведущего.

С первой супругой Екатериной Брекоткин познакомился в студенческом стройотряде, а поженились в 1995 году. У бывших супругов две дочки: Анастасия и Елизавета. По слухам с 2017 года живёт в гражданском браке и у него есть сын.

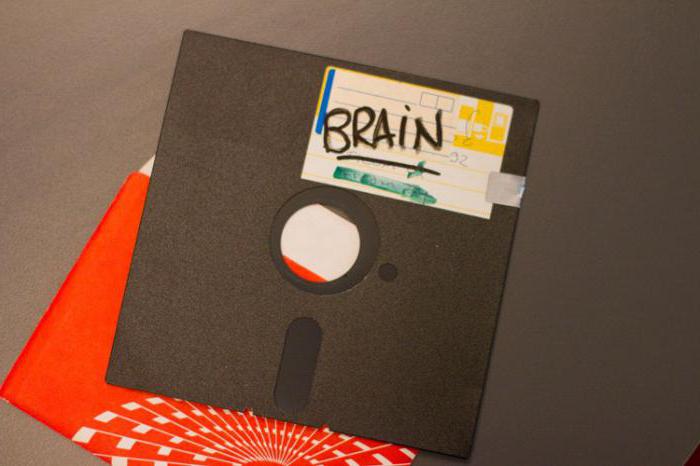

Brain

Следующее важное событие случилось в 1986 году. Программисты Амджад и Базит Алви создали первый компьютерный вирус для систем IBM, который был назван Brain

По словам самих разработчиков, они хотели при помощи своего детища наказать местных пиратов, но ситуация вышла у них из-под контроля. Верить им или нет – это уже личное дело каждого.

Компьютерный вирус Brain вырвался далеко за пределы Пакистана, а именно там жили его создатели, и успел навредить десяткам тысяч пользователей. Только в США от него пострадали 20 тысяч компьютеров. Конечно же, сейчас это звучит не слишком угрожающе, но тогда приравнивалось к эпидемии мирового масштаба.

Распространение

Через Интернет, локальные сети и съёмные носители.

Механизм

Вирусы распространяются, копируя своё тело и обеспечивая его последующее исполнение: внедряя себя в исполняемый код других программ, заменяя собой другие программы, прописываясь в автозапуск через реестр и другое. Вирусом или его носителем могут быть не только программы, содержащие машинный код, но и любая информация, содержащая автоматически исполняемые команды, — например, пакетные файлы и документы Microsoft Word и Excel, содержащие макросы. Кроме того, для проникновения на компьютер вирус может использовать уязвимости в популярном программном обеспечении (например, Adobe Flash, Internet Explorer, Outlook), для чего распространители внедряют его в обычные данные (картинки, тексты и т. д.) вместе с эксплойтом, использующим уязвимость.

После того как вирус успешно внедрился в коды программы, файла или документа, он будет находиться в состоянии сна, пока обстоятельства не заставят компьютер или устройство выполнить его код. Чтобы вирус заразил ваш компьютер, необходимо запустить заражённую программу, которая, в свою очередь, приведёт к выполнению кода вируса. Это означает, что вирус может оставаться бездействующим на компьютере без каких-либо симптомов поражения. Однако, как только вирус начинает действовать, он может заражать другие файлы и компьютеры, находящиеся в одной сети. В зависимости от целей программиста-вирусописателя, вирусы либо причиняют незначительный вред, либо имеют разрушительный эффект, например удаление данных или кража конфиденциальной информации.

Каналы

- Дискеты. Самый распространённый канал заражения в 1980–1990-е годы. Сейчас практически отсутствует из-за появления более распространённых и эффективных каналов и отсутствия флоппи-дисководов на многих современных компьютерах.

- Флеш-накопители («флешки»). В настоящее время USB-накопители заменяют дискеты и повторяют их судьбу — большое количество вирусов распространяется через съёмные накопители, включая цифровые фотоаппараты, цифровые видеокамеры, портативные цифровые плееры, а с 2000-х годов всё большую роль играют мобильные телефоны, особенно смартфоны (появились мобильные вирусы). Использование этого канала ранее было преимущественно обусловлено возможностью создания на накопителе специального файла autorun.inf, в котором можно указать программу, запускаемую Проводником Windows при открытии такого накопителя. В Windows 7 возможность автозапуска файлов с переносных носителей была отключена.

- Электронная почта. Обычно вирусы в письмах электронной почты маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты. В некоторых письмах могут содержаться действительно только ссылки, то есть в самих письмах может и не быть вредоносного кода, но если открыть такую ссылку, то можно попасть на специально созданный веб-сайт, содержащий вирусный код. Многие почтовые вирусы, попав на компьютер пользователя, затем используют адресную книгу из установленных почтовых клиентов типа Outlook для рассылки самого себя дальше.

- Системы обмена мгновенными сообщениями. Здесь также распространена рассылка ссылок на якобы фото, музыку либо программы, в действительности являющиеся вирусами, по ICQ и через другие программы мгновенного обмена сообщениями.

- Веб-страницы. Возможно также заражение через страницы Интернета ввиду наличия на страницах всемирной паутины различного «активного» содержимого: скриптов, ActiveX-компонент. В этом случае используются уязвимости программного обеспечения, установленного на компьютере пользователя, либо уязвимости в ПО владельца сайта (что опаснее, так как заражению подвергаются добропорядочные сайты с большим потоком посетителей), а ничего не подозревающие пользователи, зайдя на такой сайт, рискуют заразить свой компьютер.

- Интернет и локальные сети (черви). Черви — вид вирусов, которые проникают на компьютер-жертву без участия пользователя. Черви используют так называемые «дыры» (уязвимости) в программном обеспечении операционных систем, чтобы проникнуть на компьютер. Уязвимости — это ошибки и недоработки в программном обеспечении, которые позволяют удалённо загрузить и выполнить машинный код, в результате чего вирус-червь попадает в операционную систему и, как правило, начинает действия по заражению других компьютеров через локальную сеть или Интернет. Злоумышленники используют заражённые компьютеры пользователей для рассылки спама или для DDoS-атак.